Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

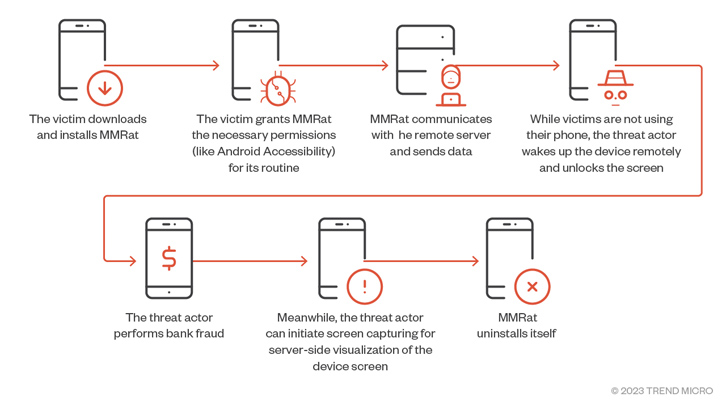

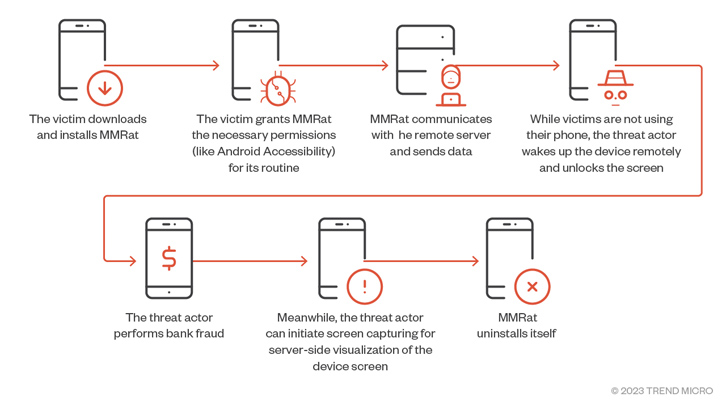

С конца июня 2023 года был замечен ранее недокументированный банковский троянец Android, получивший название MMRat, нацеленный на мобильных пользователей в Юго-Восточной Азии с целью удаленного присвоения устройств и совершения финансового мошенничества.

"Вредоносная программа, названная в честь своего отличительного названия пакета com.mm.user, может перехватывать вводимые пользователем данные и содержимое экрана, а также может удаленно управлять устройствами жертвы с помощью различных методов, позволяя своим операторам осуществлять банковское мошенничество на устройстве жертвы", - сказали в Trend Micro.

Что отличает MMRat от других в своем роде, так это использование настраиваемого протокола командования и управления (C2) на основе буферов протокола (он же protobuf) для эффективной передачи больших объемов данных со скомпрометированных телефонов, демонстрируя растущую изощренность вредоносного ПО для Android.

Возможные цели, основанные на языке, используемом на фишинговых страницах, включают Индонезию, Вьетнам, Сингапур и Филиппины.

Отправной точкой атак является сеть фишинговых сайтов, имитирующих официальные магазины приложений, хотя в настоящее время неизвестно, как жертвы переходят по этим ссылкам. MMRat обычно маскируется под официальное правительственное приложение или приложение для знакомств.

После установки приложение в значительной степени опирается на службу специальных возможностей Android и MediaProjection API, которые были использованы другим финансовым трояном Android под названием SpyNote для выполнения своих действий. Вредоносная программа также способна злоупотреблять своими правами доступа, чтобы предоставлять себе другие разрешения и изменять настройки.

Кроме того, он настраивает сохраняемость для сохранения между перезагрузками и инициирует связь с удаленным сервером для ожидания инструкций и отправки результатов выполнения этих команд обратно на него. Троянец использует различные комбинации портов и протоколов для таких функций, как эксфильтрация данных, потоковое видео и управление C2.

MMRat обладает способностью собирать широкий спектр данных устройства и личной информации, включая уровень сигнала, состояние экрана и статистику заряда батареи, установленные приложения и списки контактов. Есть подозрение, что исполнитель угрозы использует данные для выполнения своего рода профилирования жертвы, прежде чем перейти к следующему этапу.

Некоторые другие функции MMRat включают запись содержимого экрана в режиме реального времени и захват шаблона экрана блокировки, чтобы позволить злоумышленнику удаленно получать доступ к устройству жертвы, когда оно заблокировано и не используется активно.

"Вредоносная программа MMRat злоупотребляет службой специальных возможностей для удаленного управления устройством жертвы, выполняя такие действия, как жесты, разблокировка экранов и ввод текста, среди прочего", - заявили в Trend Micro.

"Это может быть использовано злоумышленниками — в сочетании с украденными учетными данными — для совершения банковского мошенничества".

Атаки заканчиваются тем, что MMRat удаляет себя после получения команды C2 UNINSTALL_APP, которая обычно выполняется после успешной мошеннической транзакции, эффективно удаляя все следы заражения с устройства.

Чтобы снизить угрозы, исходящие от такого мощного вредоносного ПО, пользователям рекомендуется загружать приложения только из официальных источников, внимательно изучать обзоры приложений и проверять разрешения, к которым приложение запрашивает доступ перед использованием.

"Вредоносная программа, названная в честь своего отличительного названия пакета com.mm.user, может перехватывать вводимые пользователем данные и содержимое экрана, а также может удаленно управлять устройствами жертвы с помощью различных методов, позволяя своим операторам осуществлять банковское мошенничество на устройстве жертвы", - сказали в Trend Micro.

Что отличает MMRat от других в своем роде, так это использование настраиваемого протокола командования и управления (C2) на основе буферов протокола (он же protobuf) для эффективной передачи больших объемов данных со скомпрометированных телефонов, демонстрируя растущую изощренность вредоносного ПО для Android.

Возможные цели, основанные на языке, используемом на фишинговых страницах, включают Индонезию, Вьетнам, Сингапур и Филиппины.

Отправной точкой атак является сеть фишинговых сайтов, имитирующих официальные магазины приложений, хотя в настоящее время неизвестно, как жертвы переходят по этим ссылкам. MMRat обычно маскируется под официальное правительственное приложение или приложение для знакомств.

После установки приложение в значительной степени опирается на службу специальных возможностей Android и MediaProjection API, которые были использованы другим финансовым трояном Android под названием SpyNote для выполнения своих действий. Вредоносная программа также способна злоупотреблять своими правами доступа, чтобы предоставлять себе другие разрешения и изменять настройки.

Кроме того, он настраивает сохраняемость для сохранения между перезагрузками и инициирует связь с удаленным сервером для ожидания инструкций и отправки результатов выполнения этих команд обратно на него. Троянец использует различные комбинации портов и протоколов для таких функций, как эксфильтрация данных, потоковое видео и управление C2.

MMRat обладает способностью собирать широкий спектр данных устройства и личной информации, включая уровень сигнала, состояние экрана и статистику заряда батареи, установленные приложения и списки контактов. Есть подозрение, что исполнитель угрозы использует данные для выполнения своего рода профилирования жертвы, прежде чем перейти к следующему этапу.

Некоторые другие функции MMRat включают запись содержимого экрана в режиме реального времени и захват шаблона экрана блокировки, чтобы позволить злоумышленнику удаленно получать доступ к устройству жертвы, когда оно заблокировано и не используется активно.

"Вредоносная программа MMRat злоупотребляет службой специальных возможностей для удаленного управления устройством жертвы, выполняя такие действия, как жесты, разблокировка экранов и ввод текста, среди прочего", - заявили в Trend Micro.

"Это может быть использовано злоумышленниками — в сочетании с украденными учетными данными — для совершения банковского мошенничества".

Атаки заканчиваются тем, что MMRat удаляет себя после получения команды C2 UNINSTALL_APP, которая обычно выполняется после успешной мошеннической транзакции, эффективно удаляя все следы заражения с устройства.

Чтобы снизить угрозы, исходящие от такого мощного вредоносного ПО, пользователям рекомендуется загружать приложения только из официальных источников, внимательно изучать обзоры приложений и проверять разрешения, к которым приложение запрашивает доступ перед использованием.