Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,579

- Points

- 113

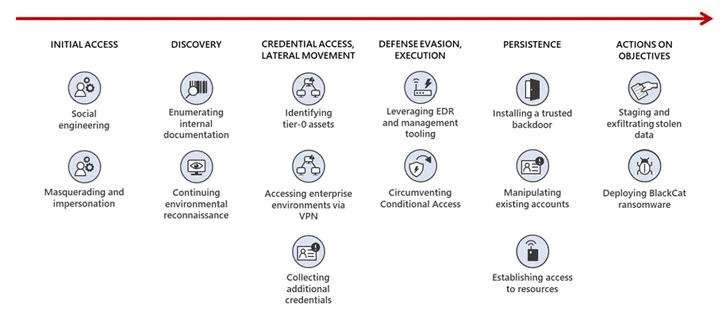

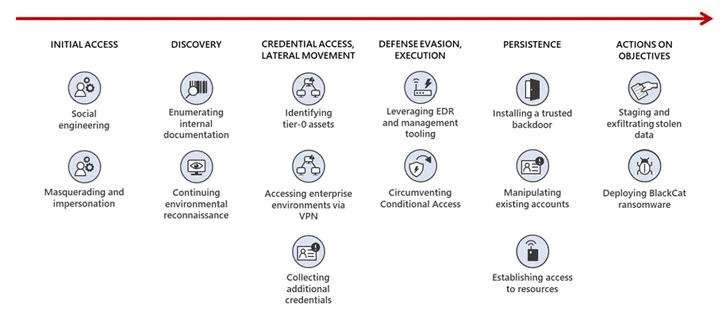

Было замечено, что активный исполнитель угроз, известный как Scattered Spider, выдает себя за вновь принятых сотрудников в целевых фирмах в качестве уловки, чтобы внедриться в обычные процессы найма, захватить учетные записи и взломать организации по всему миру.

Microsoft, которая раскрыла деятельность финансово мотивированной хакерской группы, описала злоумышленника как "одну из самых опасных финансовых преступных групп", отметив гибкость его работы и способность включать SMS-фишинг, замену SIM-карт и мошенничество в службе поддержки в свою модель атаки.

"Octo Tempest - финансово мотивированный коллектив носителей англоязычных угроз, известный запуском широкомасштабных кампаний, в которых широко используются методы "противника посередине" (AiTM), социальная инженерия и возможности обмена SIM-картами", - сказали в компании.

Стоит отметить, что активность, представленная Octo Tempest, отслеживается другими компаниями по кибербезопасности под различными псевдонимами, включая 0ktapus, Scatter Swine и UNC3944, которые неоднократно использовали Okta для получения повышенных разрешений и проникновения в целевые сети.

Одним из ключевых признаков является нацеливание на сотрудников службы поддержки с помощью атак социальной инженерии с целью получения первоначального доступа к привилегированным учетным записям, обманом заставляя их выполнять сброс пароля жертвы и методы многофакторной аутентификации (MFA).

Другие подходы предполагают покупку учетных данных сотрудника и / или токенов сеанса на криминальном подпольном рынке или прямой звонок отдельному лицу и социальную инженерию пользователя с целью либо установки утилиты удаленного мониторинга и управления (RMM), либо посещения поддельного портала входа с использованием фишингового инструментария AiTM, либо удаления его токена FIDO2.

Первоначальные атаки, организованные группой, были нацелены на поставщиков мобильной связи и организации по аутсорсингу бизнес-процессов (BPO) для инициирования обмена SIM-картами, прежде чем перейти к монетизации доступа для продажи обмена SIM-картами другим преступникам и захвата учетных записей состоятельных частных лиц для кражи криптовалюты.

С тех пор Octo Tempest диверсифицировала свою таргетинг, включив в него поставщиков электронной почты и технических услуг, игровой, гостиничный, розничный, управляемых услуг (MSP), производственный, технологический и финансовый секторы, одновременно став партнером банды вымогателей BlackCat в середине 2023 года для вымогательства жертв.

Иными словами, конечная цель атак варьируется между кражей криптовалюты и извлечением данных для вымогательства и развертывания программ-вымогателей.

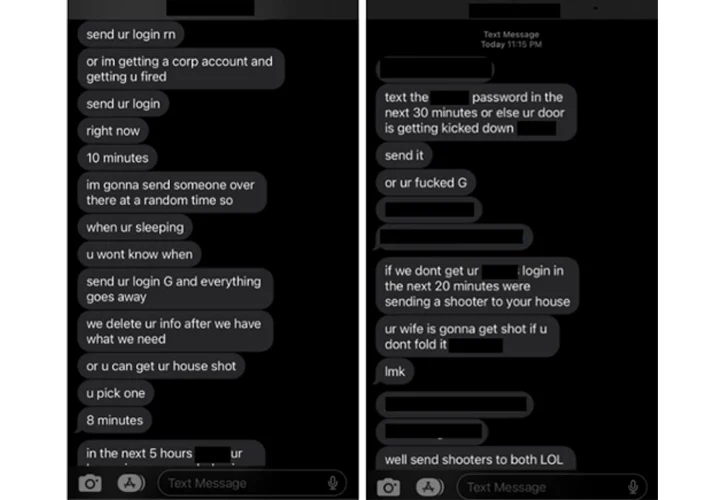

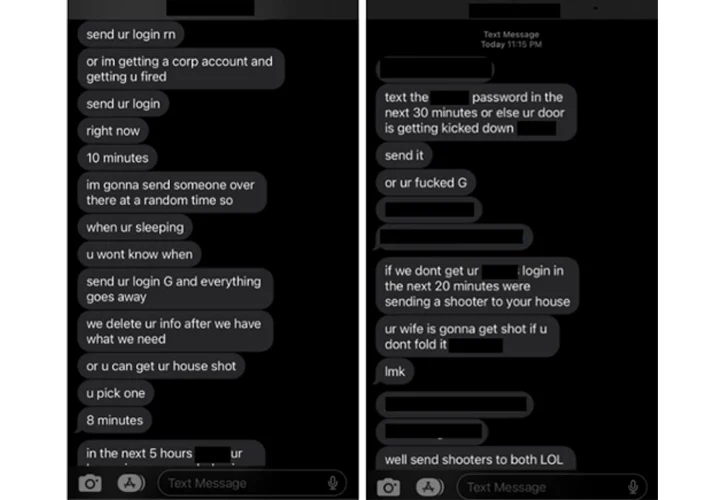

"В конце 2022-начале 2023 года [...] Octo Tempest начала монетизировать вторжения, вымогая у организаций-жертв данные, украденные во время их операций по вторжению, а в некоторых случаях даже прибегая к физическим угрозам", - заявили в Microsoft.

"В редких случаях Octo Tempest прибегает к тактике нагнетания страха, нацеливаясь на конкретных людей посредством телефонных звонков и текстовых сообщений. Эти злоумышленники используют личную информацию, такую как домашние адреса и фамилии, наряду с физическими угрозами, чтобы принудить жертв поделиться учетными данными для корпоративного доступа."

После успешного закрепления злоумышленники проводят разведку среды и повышение привилегий, последнее из которых достигается с помощью процедур политики кражи паролей, массовой загрузки данных экспорта пользователей, групп и ролей.

Еще одним заслуживающим внимания способом является использование скомпрометированных учетных записей сотрудников службы безопасности в организациях-жертвах для нарушения функционирования продуктов безопасности в попытке остаться незамеченным, в дополнение к изменению правил почтового ящика сотрудников службы безопасности для автоматического удаления электронных писем от поставщиков.

Широкий арсенал инструментов и тактик, используемых Octo Tempest, включая включение устройств, управляемых участниками, в программное обеспечение для управления устройствами для обхода контроля и воспроизведение собранных токенов с удовлетворенными претензиями MFA в обход MFA, свидетельствует о его обширном техническом опыте и способности ориентироваться в сложных гибридных средах, сказал Редмонд.

"Уникальный метод, который использует Octo Tempest, заключается в компрометации инфраструктуры VMware ESXi, установке бэкдора с открытым исходным кодом Linux Bedevil, а затем запуске скриптов VMware Python для выполнения произвольных команд на размещенных виртуальных машинах", - пояснили в компании далее.

Microsoft, которая раскрыла деятельность финансово мотивированной хакерской группы, описала злоумышленника как "одну из самых опасных финансовых преступных групп", отметив гибкость его работы и способность включать SMS-фишинг, замену SIM-карт и мошенничество в службе поддержки в свою модель атаки.

"Octo Tempest - финансово мотивированный коллектив носителей англоязычных угроз, известный запуском широкомасштабных кампаний, в которых широко используются методы "противника посередине" (AiTM), социальная инженерия и возможности обмена SIM-картами", - сказали в компании.

Стоит отметить, что активность, представленная Octo Tempest, отслеживается другими компаниями по кибербезопасности под различными псевдонимами, включая 0ktapus, Scatter Swine и UNC3944, которые неоднократно использовали Okta для получения повышенных разрешений и проникновения в целевые сети.

Одним из ключевых признаков является нацеливание на сотрудников службы поддержки с помощью атак социальной инженерии с целью получения первоначального доступа к привилегированным учетным записям, обманом заставляя их выполнять сброс пароля жертвы и методы многофакторной аутентификации (MFA).

Другие подходы предполагают покупку учетных данных сотрудника и / или токенов сеанса на криминальном подпольном рынке или прямой звонок отдельному лицу и социальную инженерию пользователя с целью либо установки утилиты удаленного мониторинга и управления (RMM), либо посещения поддельного портала входа с использованием фишингового инструментария AiTM, либо удаления его токена FIDO2.

Первоначальные атаки, организованные группой, были нацелены на поставщиков мобильной связи и организации по аутсорсингу бизнес-процессов (BPO) для инициирования обмена SIM-картами, прежде чем перейти к монетизации доступа для продажи обмена SIM-картами другим преступникам и захвата учетных записей состоятельных частных лиц для кражи криптовалюты.

С тех пор Octo Tempest диверсифицировала свою таргетинг, включив в него поставщиков электронной почты и технических услуг, игровой, гостиничный, розничный, управляемых услуг (MSP), производственный, технологический и финансовый секторы, одновременно став партнером банды вымогателей BlackCat в середине 2023 года для вымогательства жертв.

Иными словами, конечная цель атак варьируется между кражей криптовалюты и извлечением данных для вымогательства и развертывания программ-вымогателей.

"В конце 2022-начале 2023 года [...] Octo Tempest начала монетизировать вторжения, вымогая у организаций-жертв данные, украденные во время их операций по вторжению, а в некоторых случаях даже прибегая к физическим угрозам", - заявили в Microsoft.

"В редких случаях Octo Tempest прибегает к тактике нагнетания страха, нацеливаясь на конкретных людей посредством телефонных звонков и текстовых сообщений. Эти злоумышленники используют личную информацию, такую как домашние адреса и фамилии, наряду с физическими угрозами, чтобы принудить жертв поделиться учетными данными для корпоративного доступа."

После успешного закрепления злоумышленники проводят разведку среды и повышение привилегий, последнее из которых достигается с помощью процедур политики кражи паролей, массовой загрузки данных экспорта пользователей, групп и ролей.

Еще одним заслуживающим внимания способом является использование скомпрометированных учетных записей сотрудников службы безопасности в организациях-жертвах для нарушения функционирования продуктов безопасности в попытке остаться незамеченным, в дополнение к изменению правил почтового ящика сотрудников службы безопасности для автоматического удаления электронных писем от поставщиков.

Широкий арсенал инструментов и тактик, используемых Octo Tempest, включая включение устройств, управляемых участниками, в программное обеспечение для управления устройствами для обхода контроля и воспроизведение собранных токенов с удовлетворенными претензиями MFA в обход MFA, свидетельствует о его обширном техническом опыте и способности ориентироваться в сложных гибридных средах, сказал Редмонд.

"Уникальный метод, который использует Octo Tempest, заключается в компрометации инфраструктуры VMware ESXi, установке бэкдора с открытым исходным кодом Linux Bedevil, а затем запуске скриптов VMware Python для выполнения произвольных команд на размещенных виртуальных машинах", - пояснили в компании далее.