Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

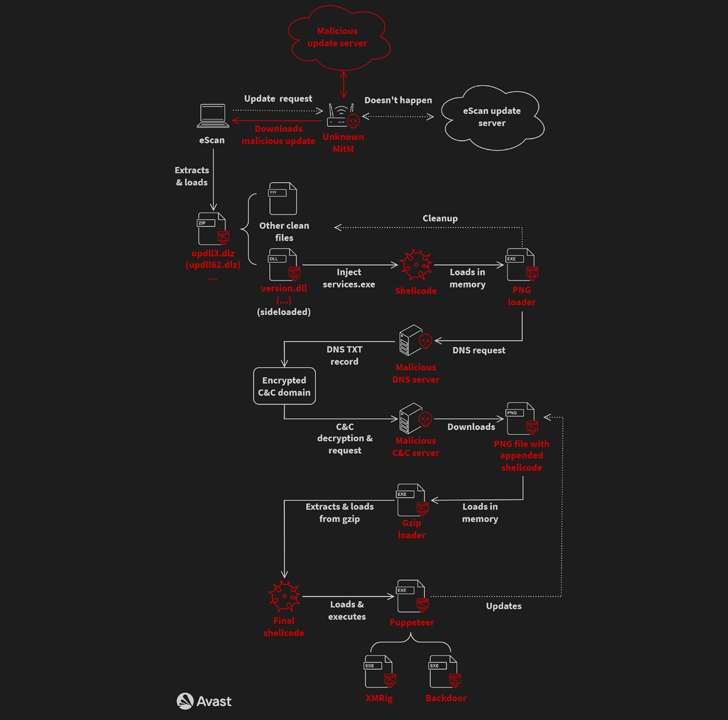

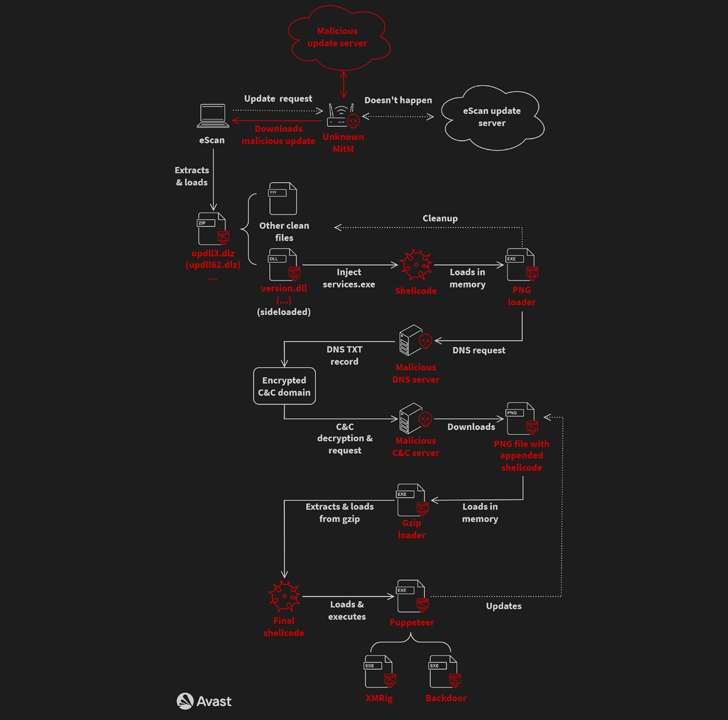

Новая вредоносная кампания использует механизм обновления антивирусного программного обеспечения eScan для распространения бэкдоров и майнеров криптовалюты, таких как XMRig, посредством давней угрозы под кодовым названием GuptiMiner, нацеленной на крупные корпоративные сети.

Компания по кибербезопасности Avast заявила, что эта деятельность является работой злоумышленника, который, возможно, связан с северокорейской хакерской группой под названием Kimsuky, которая также известна как Black Banshee, Emerald Sleet и TA427.

"GuptiMiner - это очень сложная угроза, которая использует интересную цепочку заражения наряду с парой методов, которые включают выполнение DNS-запросов к DNS-серверам злоумышленника, выполнение дополнительной загрузки, извлечение полезных данных из невинно выглядящих изображений, подписание своих полезных данных пользовательским доверенным корневым центром сертификации, среди прочего", - сказал Avast.

Сложная цепочка заражений, по своей сути, использует недостаток безопасности в механизме обновления индийского поставщика антивирусных программ eScan для распространения вредоносного ПО посредством атаки "злоумышленник посередине" (AitM).

В частности, это влечет за собой перехват обновлений путем замены файла пакета вредоносной версией, используя тот факт, что загрузки не были подписаны и защищены с помощью HTTPS. Проблема, которая оставалась незамеченной как минимум пять лет, была устранена по состоянию на 31 июля 2023 года.

Вредоносная библиотека DLL ("updll62.dlz"), выполняемая программным обеспечением eScan, загружает библиотеку DLL ("version.dll") для активации многоступенчатой последовательности, начинающейся с загрузчика файлов PNG, который, в свою очередь, использует вредоносные DNS-серверы для связи с командно-контрольным сервером (C2) и получения файла PNG с добавленным шеллкодом.

"GuptiMiner размещает свои собственные DNS-серверы для обслуживания истинных адресов доменов назначения C & C-серверов через текстовые ответы DNS", - сказали исследователи Ян Рубин и Миланек.

"Поскольку вредоносное ПО подключается к вредоносным DNS-серверам напрямую, протокол DNS полностью отделен от сети DNS. Таким образом, ни один законный DNS-сервер никогда не увидит трафик от этого вредоносного ПО".

Затем PNG-файл анализируется для извлечения шелл-кода, который затем отвечает за запуск загрузчика Gzip, предназначенного для распаковки другого шелл-кода с помощью Gzip и выполнения его в отдельном потоке.

Вредоносная программа третьей стадии, получившая название Puppeteer, дергает за все ниточки, в конечном итоге внедряя майнер криптовалюты XMRig и бэкдоры в зараженных системах.

Компания Avast сообщила, что обнаружила два разных типа бэкдоров, которые оснащены функциями для обеспечения бокового перемещения, приема команд от субъекта угрозы и доставки дополнительных компонентов по мере необходимости.

"Первый - это улучшенная сборка PuTTY Link, обеспечивающая SMB-сканирование локальной сети и обеспечивающая боковое перемещение по сети к потенциально уязвимым системам Windows 7 и Windows Server 2008 в сети", - объяснили исследователи.

"Второй бэкдор является многомодульным, он принимает команды от злоумышленника для установки дополнительных модулей, а также фокусируется на сканировании сохраненных закрытых ключей и криптокошельков в локальной системе".

Развертывание XMRig было описано как "неожиданное" из-за того, что в остальном является сложной и тщательно выполняемой операцией, повышая вероятность того, что майнер действует как отвлекающий маневр, чтобы помешать жертвам обнаружить истинные масштабы компрометации.

GuptiMiner, который, как известно, активен как минимум с 2018 года, также использует различные методы, такие как защита от виртуальной машины и отладочные приемы, виртуализация кода, удаление загрузчика PNG во время событий завершения работы системы, хранение полезных данных в реестре Windows и добавление корневого сертификата в хранилище сертификатов Windows, чтобы библиотеки DLL загрузчика PNG выглядели заслуживающими доверия.

Ссылки на Kimusky исходят от похитителя информации, который, хотя и не распространяется GuptiMiner или через поток заражения, использовался "во всей кампании GuptiMiner" и частично совпадает с кейлоггером, ранее идентифицированным как используемый группой.

В настоящее время неясно, кто является целями кампании, но артефакты GuptiMiner были загружены на VirusTotal из Индии и Германии еще в апреле 2018 года, а данные телеметрии Avast указывают на новые инфекции, которые, вероятно, происходят от устаревших клиентов eScan.

Выводы сделаны после того, как Корейское национальное полицейское управление (KNPA) обратилось к северокорейским хакерским группам, таким как Лазарус, Андариэль и Кимсуки, за атаку на оборонный сектор страны и вымогательство ценных данных у некоторых из них.

В отчете Korea Economic Daily говорится, что злоумышленники проникли в сети 83 южнокорейских оборонных подрядчиков и похитили конфиденциальную информацию примерно у 10 из них с октября 2022 по июль 2023 года.

Компания по кибербезопасности Avast заявила, что эта деятельность является работой злоумышленника, который, возможно, связан с северокорейской хакерской группой под названием Kimsuky, которая также известна как Black Banshee, Emerald Sleet и TA427.

"GuptiMiner - это очень сложная угроза, которая использует интересную цепочку заражения наряду с парой методов, которые включают выполнение DNS-запросов к DNS-серверам злоумышленника, выполнение дополнительной загрузки, извлечение полезных данных из невинно выглядящих изображений, подписание своих полезных данных пользовательским доверенным корневым центром сертификации, среди прочего", - сказал Avast.

Сложная цепочка заражений, по своей сути, использует недостаток безопасности в механизме обновления индийского поставщика антивирусных программ eScan для распространения вредоносного ПО посредством атаки "злоумышленник посередине" (AitM).

В частности, это влечет за собой перехват обновлений путем замены файла пакета вредоносной версией, используя тот факт, что загрузки не были подписаны и защищены с помощью HTTPS. Проблема, которая оставалась незамеченной как минимум пять лет, была устранена по состоянию на 31 июля 2023 года.

Вредоносная библиотека DLL ("updll62.dlz"), выполняемая программным обеспечением eScan, загружает библиотеку DLL ("version.dll") для активации многоступенчатой последовательности, начинающейся с загрузчика файлов PNG, который, в свою очередь, использует вредоносные DNS-серверы для связи с командно-контрольным сервером (C2) и получения файла PNG с добавленным шеллкодом.

"GuptiMiner размещает свои собственные DNS-серверы для обслуживания истинных адресов доменов назначения C & C-серверов через текстовые ответы DNS", - сказали исследователи Ян Рубин и Миланек.

"Поскольку вредоносное ПО подключается к вредоносным DNS-серверам напрямую, протокол DNS полностью отделен от сети DNS. Таким образом, ни один законный DNS-сервер никогда не увидит трафик от этого вредоносного ПО".

Затем PNG-файл анализируется для извлечения шелл-кода, который затем отвечает за запуск загрузчика Gzip, предназначенного для распаковки другого шелл-кода с помощью Gzip и выполнения его в отдельном потоке.

Вредоносная программа третьей стадии, получившая название Puppeteer, дергает за все ниточки, в конечном итоге внедряя майнер криптовалюты XMRig и бэкдоры в зараженных системах.

Компания Avast сообщила, что обнаружила два разных типа бэкдоров, которые оснащены функциями для обеспечения бокового перемещения, приема команд от субъекта угрозы и доставки дополнительных компонентов по мере необходимости.

"Первый - это улучшенная сборка PuTTY Link, обеспечивающая SMB-сканирование локальной сети и обеспечивающая боковое перемещение по сети к потенциально уязвимым системам Windows 7 и Windows Server 2008 в сети", - объяснили исследователи.

"Второй бэкдор является многомодульным, он принимает команды от злоумышленника для установки дополнительных модулей, а также фокусируется на сканировании сохраненных закрытых ключей и криптокошельков в локальной системе".

Развертывание XMRig было описано как "неожиданное" из-за того, что в остальном является сложной и тщательно выполняемой операцией, повышая вероятность того, что майнер действует как отвлекающий маневр, чтобы помешать жертвам обнаружить истинные масштабы компрометации.

GuptiMiner, который, как известно, активен как минимум с 2018 года, также использует различные методы, такие как защита от виртуальной машины и отладочные приемы, виртуализация кода, удаление загрузчика PNG во время событий завершения работы системы, хранение полезных данных в реестре Windows и добавление корневого сертификата в хранилище сертификатов Windows, чтобы библиотеки DLL загрузчика PNG выглядели заслуживающими доверия.

Ссылки на Kimusky исходят от похитителя информации, который, хотя и не распространяется GuptiMiner или через поток заражения, использовался "во всей кампании GuptiMiner" и частично совпадает с кейлоггером, ранее идентифицированным как используемый группой.

В настоящее время неясно, кто является целями кампании, но артефакты GuptiMiner были загружены на VirusTotal из Индии и Германии еще в апреле 2018 года, а данные телеметрии Avast указывают на новые инфекции, которые, вероятно, происходят от устаревших клиентов eScan.

Выводы сделаны после того, как Корейское национальное полицейское управление (KNPA) обратилось к северокорейским хакерским группам, таким как Лазарус, Андариэль и Кимсуки, за атаку на оборонный сектор страны и вымогательство ценных данных у некоторых из них.

В отчете Korea Economic Daily говорится, что злоумышленники проникли в сети 83 южнокорейских оборонных подрядчиков и похитили конфиденциальную информацию примерно у 10 из них с октября 2022 по июль 2023 года.