CarderPlanet

Professional

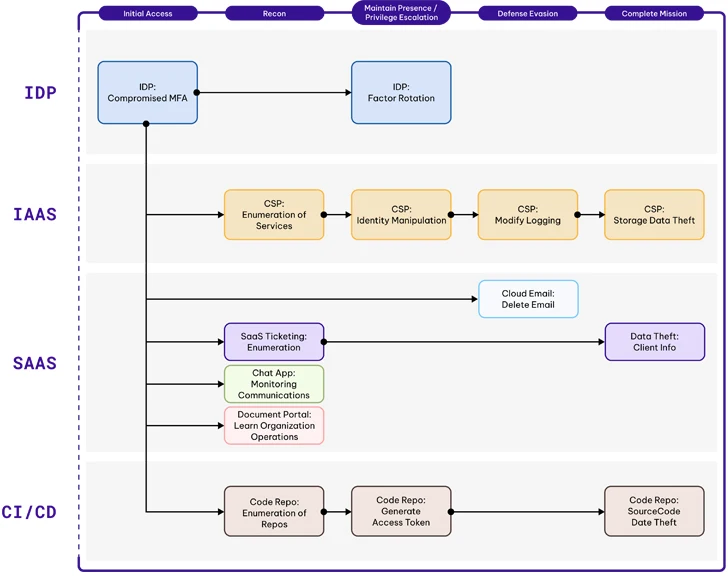

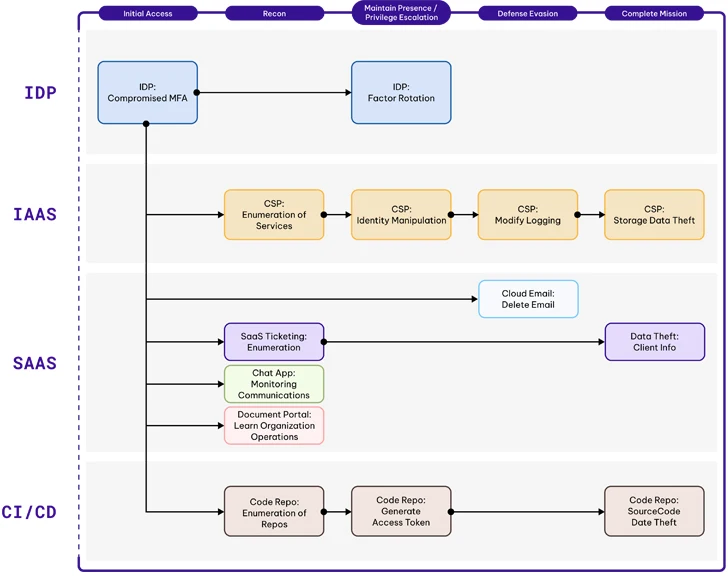

LUCR-3 пересекается с такими группами, как Scattered Spider, Oktapus, UNC3944 и STORM-0875, и является финансово мотивированным злоумышленником, который использует поставщика идентификационных данных (IDP) в качестве начального доступа к среде с целью кражи интеллектуальной собственности (IP) для вымогательства. LUCR-3 ориентирован на компании из списка Fortune 2000 в различных секторах, включая, но не ограничиваясь этим, программное обеспечение, розничную торговлю, гостиничный бизнес, производство и телекоммуникации.

LUCR-3 не сильно полагается на вредоносное ПО или даже скрипты; вместо этого LUCR-3 умело использует собственные инструменты, приложения и ресурсы жертв для достижения своих целей. На высоком уровне первоначальный доступ достигается за счет компрометации существующих удостоверений в IDP (Okta: Identity Cloud, Azure AD / Entra, Ping Identity: PingOne). LUCR-3 использует приложения SaaS, такие как порталы документов, системы продажи билетов и приложения для общения в чате, чтобы узнать, как работает организация-жертва и как получить доступ к конфиденциальной информации. Используя данные, полученные в результате разведки в приложениях SaaS, они затем выполняют свою миссию по краже данных. Кража данных обычно сосредоточена на IP, сертификатах подписи кода и данных клиентов.

Жизненный цикл злоумышленника AWS

Известно, что они используют учетные данные, которые были доступны на обычных маркетплейсах deep web.

1. Определите учетные данные для идентификации предполагаемой жертвы

2. Обход многофакторной аутентификации (MFA)

3. Измените настройки MFA

Когда LUCR-3 изменяет настройки MFA, они часто регистрируют свое собственное мобильное устройство и добавляют дополнительные параметры MFA, такие как электронная почта. Сигналы, на которые следует обратить внимание, это:

Кроме того, многие из этих приложений позволяют создавать токены доступа, которые могут использоваться для взаимодействия с API приложений SaaS.

Находясь в мире SaaS, они выполняют свою миссию путем поиска и загрузки документов и веб-страниц через традиционный веб-браузер.

На стороне CI / CD LUCR-3 будет использовать функции клонирования, архивирования и просмотра raw Github и Gitlab для просмотра и загрузки исходных данных.

Клиенты Permiso защищены следующими обнаружениями:

LUCR-3 не сильно полагается на вредоносное ПО или даже скрипты; вместо этого LUCR-3 умело использует собственные инструменты, приложения и ресурсы жертв для достижения своих целей. На высоком уровне первоначальный доступ достигается за счет компрометации существующих удостоверений в IDP (Okta: Identity Cloud, Azure AD / Entra, Ping Identity: PingOne). LUCR-3 использует приложения SaaS, такие как порталы документов, системы продажи билетов и приложения для общения в чате, чтобы узнать, как работает организация-жертва и как получить доступ к конфиденциальной информации. Используя данные, полученные в результате разведки в приложениях SaaS, они затем выполняют свою миссию по краже данных. Кража данных обычно сосредоточена на IP, сертификатах подписи кода и данных клиентов.

Атрибуты злоумышленника

Основные моменты

- Атрибуция LUCR-3 затруднена. Многие из нас в сообществе киберразведки даже начали отслеживать отдельных персонажей по отдельности. Еще более запутанная атрибуция: некоторые персонажи LUCR-3, по-видимому, являются филиалами ALPHV, имеющими доступ к программному обеспечению-вымогателю BlackCat.

- Так же, как LUCR-1 (GUI-Vil), инструменты LUCR-3, особенно в Cloud, SaaS и CI / CD, в основном используют веб-браузеры и некоторые утилиты GUI, такие как S3 Browser. Использование встроенных функций приложений, как это сделал бы любой сотрудник, для достижения своей цели.

- LUCR-3 в значительной степени ориентирована на ВПЛ для первоначального доступа. Покупка кредитов на обычных торговых площадках и обход MFA с помощью обмена SIM-картами, социальной инженерии и усталости от толчков.

- LUCR-3 выполняет свою домашнюю работу со своими жертвами первоначального доступа, выбирая идентификаторы, которые будут иметь повышенные привилегии, и даже гарантируя, что они исходят из того же геолокационного местоположения, что и идентификаторы их жертв, чтобы избежать предупреждений о невозможных путешествиях (географическом несоответствии).

- LUCR-3 будет использовать решения для развертывания программного обеспечения организаций-жертв, такие как SCCM, для развертывания указанного программного обеспечения в целевых системах.

Миссия

LUCR-3 - финансово мотивированный участник угроз, который использует кражу конфиденциальных данных (IP, данные клиентов, сертификаты подписи кода) для попытки вымогательства. Хотя требования за вымогательство действительно различаются, они часто исчисляются десятками миллионов долларов. Некоторые персонажи в LUCR-3 часто сотрудничают с ALPHV для проведения фазы атаки с вымогательством.Инструментарий

LUCR-3 использует в основном системы Windows 10 с графическими утилитами для выполнения своей миссии в облаке. Используя встроенные функции приложений SaaS, таких как поиск, LUCR-3 способен перемещаться по организации, не вызывая никаких тревог. В AWS исполнитель угроз обычно использует браузер S3 (версия 10.9.9) и консоль управления AWS (через веб-браузер). LUCR-3 использует AWS Cloudshell в консоли управления AWS для выполнения любых действий, требующих прямого взаимодействия с AWS API.Виктимология

LUCR-3 часто нацелен на крупные (Fortune 2000) организации, обладающие интеллектуальной собственностью (IP), которая достаточно ценна, чтобы организации-жертвы, скорее всего, заплатили плату за вымогательство. Компании-разработчики программного обеспечения являются распространенной мишенью, поскольку они стремятся вымогать плату, связанную с кражей исходного кода, а также сертификатов подписи кода. LUCR-3 часто нацелен на организации, которые могут быть использованы в атаке на цепочку поставок против других. Поставщики идентификационных данных и их компании, предоставляющие услуги на стороне, часто становятся мишенью, поскольку единичная компрометация одной из этих организаций откроет доступ ко множеству других организаций. В последние месяцы LUCR-3 расширила таргетинг на сектора, на которых ранее не уделяла столько внимания, такие как гостиничный бизнес, игры и розничная торговля.Жизненный цикл злоумышленника

Жизненный цикл злоумышленника AWS

Начальная разведка

LUCR-3 выполняет свою домашнюю работу при выборе идентификационных данных своих целевых жертв. Они гарантируют, что нацелены на пользователей, которые будут иметь доступ, необходимый им для выполнения своей миссии. Это включает в себя, но не ограничивается администраторами идентификации, разработчиками, инженерами и командой безопасности.Известно, что они используют учетные данные, которые были доступны на обычных маркетплейсах deep web.

Начальный доступ (IA)

Первоначальный доступ LUCR-3 к среде обеспечивается с помощью скомпрометированных учетных данных. Они не выполняют шумных действий, таких как распыление паролей для поиска паролей. При подключении у них уже есть законный пароль для использования. Типичный подход для них таков:1. Определите учетные данные для идентификации предполагаемой жертвы

- Покупайте учетные данные на обычных торговых площадках deepweb

- Запугивание жертв для сбора их учетных данных

- Сотрудники службы поддержки социальной инженерии получают доступ к учетным данным

2. Обход многофакторной аутентификации (MFA)

- Замена SIM-карты (при включенном SMS OTP)

- Усталость от нажатия (когда SMS OTP не включен)

- Фишинговые атаки с перенаправлением на законные сайты, где перехватываются и воспроизводятся OTP-коды

- Покупка доступа социального инженера у инсайдера (последнее средство)

3. Измените настройки MFA

- Зарегистрируйте новое устройство

- Добавьте альтернативные варианты MFA

Когда LUCR-3 изменяет настройки MFA, они часто регистрируют свое собственное мобильное устройство и добавляют дополнительные параметры MFA, такие как электронная почта. Сигналы, на которые следует обратить внимание, это:

- Когда пользователь регистрирует устройство, которое находится в экосистеме, отличной от его предыдущего устройства (например, от Android до Apple)

- Когда пользователь регистрирует новое устройство более старой модели, чем его предыдущее устройство

- Когда одному телефону (идентификатору устройства) присваивается несколько удостоверений

- При добавлении внешнего электронного письма в качестве многофакторной опции

Разведка (R)

R-SaaS

Чтобы выполнить свою задачу по краже данных, вымогательству выкупа, LUCR-3 должен понимать, где находятся важные данные и как к ним добраться. Они выполняют эти задачи так же, как и любой сотрудник. Поиск и просмотр документов в различных приложениях SaaS, таких как SharePoint, OneDrive, приложения знаний, решения для продажи билетов и приложения для общения в чате, позволяет LUCR-3 узнавать о среде с помощью собственных приложений, не вызывая тревоги. В LUCR-3 используются поисковые запросы, предназначенные для поиска учетных данных, получения информации об средах развертывания программного обеспечения, процессе подписи кода и конфиденциальных данных.R-AWS

В AWS LUCR-3 выполняет разведку несколькими способами. Они просто перейдут через консоль управления AWS к таким сервисам, как выставление счетов, чтобы понять, какие типы сервисов используются, а затем перейдут к каждому из этих сервисов в консоли. Кроме того, LUCR-3 хочет знать, какие пакеты запущены в вычислительных системах (экземплярах EC2) в организации. Используя System Manager (SSM), LUCR-3 запустит собственное задание AWS-GatherSoftwareInventory для всех экземпляров EC2, вернув программное обеспечение, работающее на экземплярах EC2. Наконец, LUCR-3 будет использовать утилиту S3 Browser с графическим интерфейсом в сочетании с долговечным ключом доступа для просмотра доступных сегментов S3.Повышение привилегий (PE)

LUCR-3 часто выбирает первоначальных жертв, у которых есть тип доступа, необходимый для выполнения их миссии. Им не всегда нужно использовать методы повышения привилегий, но мы наблюдали, как они иногда это делают в средах AWS.PE-AWS

В LUCR-3 использованы три (3) основных метода повышения привилегий в AWS:- Манипулирование политикой: было замечено, что LUCR-3 изменяет политику существующих ролей, назначенных экземплярам EC2 ( ReplaceIamInstanceProfileAssociation ), а также создает новые с полностью открытой политикой.

- UpdateLoginProfile: LUCR-3 обновит профиль входа в систему и, при случае, создаст его, если он не существует, для назначения пароля удостоверению, чтобы пользователи могли использовать его при входе в консоль управления AWS.

- Сбор данных SecretsManager: Многие организации хранят учетные данные в SecretsManger или Terraform Vault для программного доступа из своей облачной инфраструктуры. LUCR-3 будет использовать AWS CloudShell для очистки всех учетных данных, доступных в SecretsManager и аналогичных решениях.

Установить постоянство / поддерживать присутствие (EP)

LUCR-3, как и большинство злоумышленников, хочет убедиться, что у них есть несколько способов проникнуть в среду в случае обнаружения их первоначальных скомпрометированных идентификационных данных. В современном облачном мире существует множество способов достижения этой цели, и LUCR-3 использует множество способов для поддержания своего присутствия.EP-AzureAD/Okta

После получения доступа к удостоверению личности в IDP (AzureAD, Okta и т.д.), LUCR-3 хочет убедиться, что они могут легко продолжать получать доступ к удостоверению личности. Для этого они часто выполняют следующие действия:- Фактор перезагрузки / регистрации: LUCR-3 зарегистрирует свое собственное устройство, чтобы упростить доступ к нему. Как упоминалось ранее, следите за переключениями экосистемы для пользователей, а также за отдельными устройствами, зарегистрированными на нескольких пользователей.

- Альтернативный MFA: Многие IDPL допускают альтернативные варианты MFA. LUCR-3 воспользуется этими функциями для регистрации внешних электронных писем в качестве фактора. Они разумно подходят к выбору имени, которое соответствует личности жертвы.

- Строгий тип аутентификации: в средах, где по умолчанию не допускается использование SMS в качестве фактора, LUCR-3 изменит этот параметр, если сможет. В AzureAD вы можете отслеживать это, ища метод StrongAuthenticationMethod, изменяющийся с 6 (PhoneAppOTP) на 7 (OneWaySMS).

EP-AWS

Для поддержания постоянства в AWS было замечено, что LUCR-3 выполняет следующее:- CreateUser: LUCR-3 попытается создать пользователей IAM, когда они будут доступны. Они выбирают имена, соответствующие идентификатору жертвы, который они используют для первоначального доступа к среде.

- CreateAccessKey: LUCR-3 попытается создать ключи доступа для вновь созданных пользователей IAM, а также для существующих пользователей IAM, которые они затем смогут использовать программно. Как и графический интерфейс пользователя (LUCR-1), созданные ключи доступа часто вводятся в браузер S3 для взаимодействия с сегментами S3.

- CreateLoginProfile / UpdateLoginProfile: LUCR-3, пытаясь действовать более скрытно или когда у них нет доступа для создания новых пользователей IAM, попытается создать или обновить профили входа для существующих пользователей. Профили входа - это то, что присваивает пароль пользователю IAM и разрешает доступ к консоли. Этот метод также позволяет злоумышленнику получить привилегии личности жертвы.

- Сбор учетных данных: Как упоминалось ранее, LUCR-3 находит большое значение в сборе учетных данных из хранилищ учетных данных, таких как AWS SecretsManager и Terraform Vault. В них часто хранятся учетные данные не только организаций-жертв, но и учетные данные, которые могут обеспечить доступ к деловым партнерам, технологическим интеграциям и даже клиентам организации-жертвы.

- Создание ресурсов: Наконец, LUCR-3 создаст или возьмет на себя управление существующими ресурсами, такими как экземпляры EC2, которые можно использовать для обратного доступа в среду, а также в качестве промежуточной области для инструментов и кражи данных по мере необходимости.

EP-SaaS

LUCR-3 будет использовать все доступные им приложения для достижения своей цели. В системах продажи билетов, программах чата, хранилищах документов и приложениях знаний они часто выполняют поиск учетных данных, которые могут быть использованы во время их атаки.Кроме того, многие из этих приложений позволяют создавать токены доступа, которые могут использоваться для взаимодействия с API приложений SaaS.

EP-CI / CD

LUCR-3 также сгенерирует токены доступа для взаимодействия с API ваших репозиториев кода, таких как GitHub и GitLab.Уклонение от защиты (DE)

Мы заметили, что LUCR-3 в значительной степени фокусируется на тактике уклонения от защиты в различных средах. Очевидно, что это делается для того, чтобы как можно дольше избегать обнаружения, пока они не будут уверены, что достигли целей своей миссии и готовы выполнять действия по получению выкупа и вымогательству. Они достигают этого несколькими способами в зависимости от типа среды, в которой они находятся.ДЕ-AWS

В LUCR-3 используются в основном распространенные в AWS методы уклонения от защиты, а также несколько уникальных возможностей.- Отключить GuardDuty: LUCR-3 выполнит обычное удаление детекторов GuardDuty, но также попытается усложнить добавление обратно на уровень организации путем удаления приглашений. Это достигается с помощью следующих трех команд: DisassociateFromMasterAccount, DeleteInvitations, DeleteDetector

- Прекратить ведение журнала: LUCR-3 также пытается избежать обнаружения AWS, выполняя действия DeleteTrail и StopLogging.

- Доступ к последовательной консоли: возможно, это придает LUCR-3 слишком много значения, но мы заметили, что они включают serialconsoleaccess для скомпрометированных учетных записей AWS, а затем пытаются использовать подключение экземпляра EC2 к SendSerialConsoleSSHPublicKey, который попытается установить последовательное подключение к указанному экземпляру EC2. Это можно использовать, чтобы избежать мониторинга сети, поскольку последовательные соединения основаны на оборудовании.

ДЕ-АЗУРИРОВАНИЕ / Okta

LUCR-3 четко понимает, что одним из наиболее распространенных способов обнаружения внутренне перемещенных лиц является мониторинг и оповещение о невозможных поездках. Чтобы избежать этих невозможных обнаружений путешествий, LUCR-3 гарантирует, что их геолокация совпадает с идентификацией жертвы. По-видимому, в основном это достигается с помощью локальных VPN.DE-M365/ Google Workspace

Некоторые действия LUCR-3 в среде, такие как генерация токенов и открытие обращений в службу поддержки, приводят к отправке электронных писем на почтовые ящики жертв. LUCR-3, уже находящийся в этих почтовых ящиках, удалит электронные письма, чтобы избежать обнаружения. Хотя удаление электронной почты само по себе является очень слабым сигналом, поиск удалений электронной почты через веб-версию Outlook с использованием таких конфиденциальных терминов, как OAuth, токен доступа и MFA, может выявить сигналы более высокой точности, за которыми следует следить.Завершите миссию (CM)

У LUCR-3 одна цель: финансовая выгода. Они делают это в основном путем вымогательства конфиденциальных данных, которые они собрали с помощью встроенных инструментов SaaS-приложений организаций-жертв и приложений CI / CD. В AWS это достигается путем кражи данных в S3 и в приложениях баз данных, таких как Dynamo и RDS.Находясь в мире SaaS, они выполняют свою миссию путем поиска и загрузки документов и веб-страниц через традиционный веб-браузер.

На стороне CI / CD LUCR-3 будет использовать функции клонирования, архивирования и просмотра raw Github и Gitlab для просмотра и загрузки исходных данных.

Индикаторы

Обнаружения

Клиенты Permiso защищены следующими обнаружениями: