Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Было замечено, что связанная с Северной Кореей Lazarus Group (она же Hidden Cobra или TEMP.Hermit) использует троянские версии приложений для виртуальных сетевых вычислений (VNC) в качестве приманки для оборонной промышленности и инженеров-ядерщиков в рамках длительной кампании, известной как операция Dream Job.

"Злоумышленник обманывает соискателей в социальных сетях, заставляя их открывать вредоносные приложения для поддельных собеседований при приеме на работу", - сказал Касперский в своем отчете APT trends за 3 квартал 2023 года.

"Чтобы избежать обнаружения решениями безопасности, основанными на поведении, это скрытое приложение работает незаметно, активируясь только тогда, когда пользователь выбирает сервер из выпадающего меню троянского клиента VNC".

После запуска жертвой поддельное приложение предназначено для извлечения дополнительных полезных данных, включая известную вредоносную программу Lazarus Group под названием LPEClient, которая оснащена возможностями профилирования скомпрометированных хостов.

Злоумышленник также внедрил обновленную версию COPPERHEDGE, бэкдора, известного тем, что запускает произвольные команды, выполняет системную разведку и удаляет данные, а также специализированную вредоносную программу, специально предназначенную для передачи интересующих файлов на удаленный сервер.

Целями последней кампании являются предприятия, непосредственно участвующие в оборонном производстве, включая радиолокационные системы, беспилотные летательные аппараты (БПЛА), военную технику, корабли, вооружение и морские компании.

Операция "Работа мечты" относится к серии атак, организованных северокорейской хакерской группировкой, в ходе которых с потенциальными целями связываются через подозрительные аккаунты через различные платформы, такие как LinkedIn, Telegram и WhatsApp, под предлогом предложения прибыльных вакансий, чтобы обманом заставить их установить вредоносное ПО.

В конце прошлого месяца ESET раскрыла подробности атаки Lazarus Group, направленной на неназванную аэрокосмическую компанию в Испании, в ходе которой к сотрудникам фирмы обратился злоумышленник, выдававший себя за рекрутера Meta в LinkedIn, с просьбой поставить имплантат под названием LightlessCan.

Lazarus Group - лишь одна из многих оскорбительных программ, происходящих из Северной Кореи, которые были связаны с кибершпионажем и кражами с финансовой мотивацией.

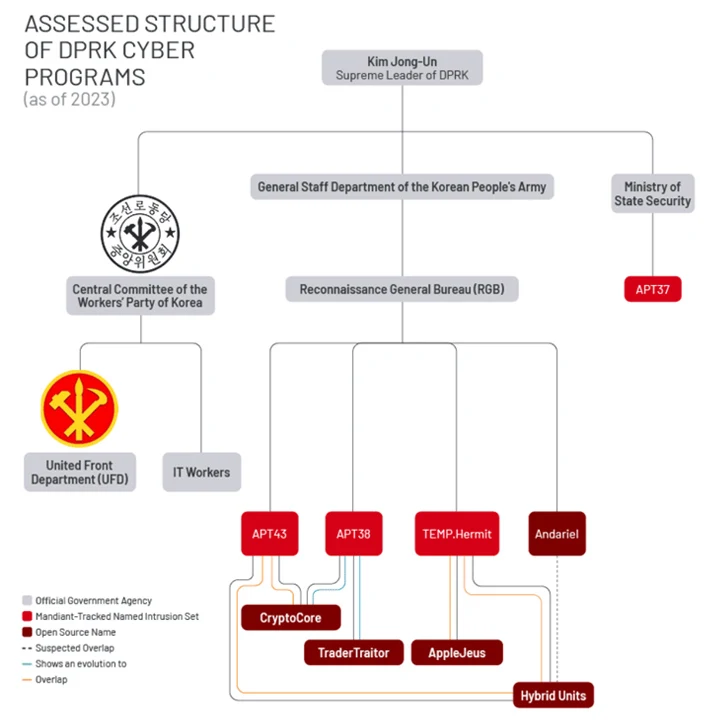

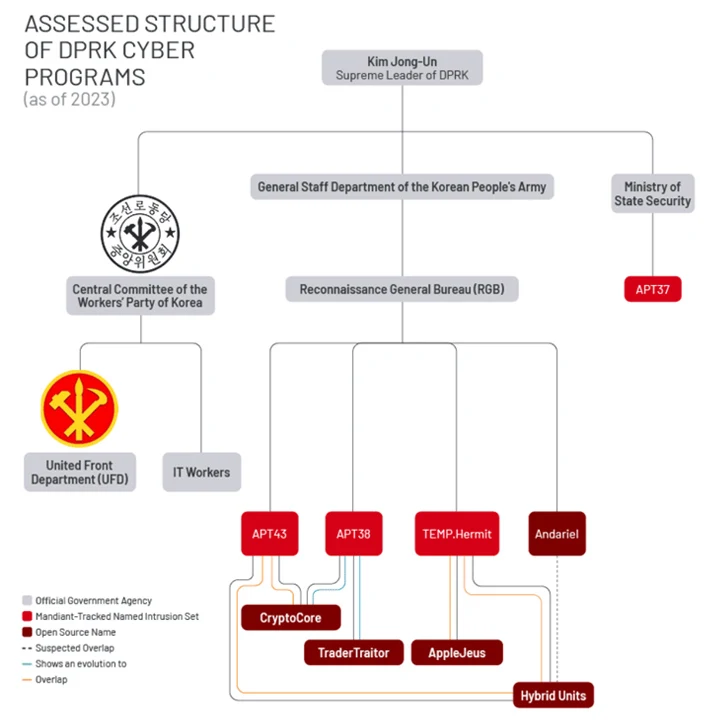

Другой известной хакерской группой является APT37 (она же ScarCruft), которая является частью Министерства государственной безопасности, в отличие от других групп угроз, таких как APT43, Kimsuky и Lazarus Group (и ее подгрупп Andariel и BlueNoroff), которые связаны с Генеральным бюро разведки (RGB).

"В то время как различные группы угроз обмениваются инструментами и кодом, активность северокорейских угроз продолжает адаптироваться и изменяться для создания специализированных вредоносных программ для различных платформ, включая Linux и macOS", - сообщила ранее в этом месяце принадлежащая Google компания Mandiant, подчеркнув их эволюцию с точки зрения адаптивности и сложности.

ScarCruft, согласно Касперскому, нацелилась на торговую компанию, связанную с Россией и Северной Кореей, используя новую цепочку фишинговых атак, кульминацией которых стала поставка вредоносного ПО RokRAT (он же BlueLight), что подчеркивает продолжающиеся попытки королевства-отшельника атаковать Россию.

Более того, еще одним заметным изменением является наложение инфраструктуры, инструментов и таргетинга между различными северокорейскими хакерскими группами, такими как Andariel, APT38, Lazarus Group и APT43, что затрудняет попытки установления авторства и указывает на оптимизацию состязательной деятельности.

Это также сопровождалось "повышенным интересом к разработке вредоносного ПО macOS для бэкдорных платформ с высокой ценностью в криптовалютной и блокчейн-отраслях", - сказал Мандиант.

"Злоумышленник обманывает соискателей в социальных сетях, заставляя их открывать вредоносные приложения для поддельных собеседований при приеме на работу", - сказал Касперский в своем отчете APT trends за 3 квартал 2023 года.

"Чтобы избежать обнаружения решениями безопасности, основанными на поведении, это скрытое приложение работает незаметно, активируясь только тогда, когда пользователь выбирает сервер из выпадающего меню троянского клиента VNC".

После запуска жертвой поддельное приложение предназначено для извлечения дополнительных полезных данных, включая известную вредоносную программу Lazarus Group под названием LPEClient, которая оснащена возможностями профилирования скомпрометированных хостов.

Злоумышленник также внедрил обновленную версию COPPERHEDGE, бэкдора, известного тем, что запускает произвольные команды, выполняет системную разведку и удаляет данные, а также специализированную вредоносную программу, специально предназначенную для передачи интересующих файлов на удаленный сервер.

Целями последней кампании являются предприятия, непосредственно участвующие в оборонном производстве, включая радиолокационные системы, беспилотные летательные аппараты (БПЛА), военную технику, корабли, вооружение и морские компании.

Операция "Работа мечты" относится к серии атак, организованных северокорейской хакерской группировкой, в ходе которых с потенциальными целями связываются через подозрительные аккаунты через различные платформы, такие как LinkedIn, Telegram и WhatsApp, под предлогом предложения прибыльных вакансий, чтобы обманом заставить их установить вредоносное ПО.

В конце прошлого месяца ESET раскрыла подробности атаки Lazarus Group, направленной на неназванную аэрокосмическую компанию в Испании, в ходе которой к сотрудникам фирмы обратился злоумышленник, выдававший себя за рекрутера Meta в LinkedIn, с просьбой поставить имплантат под названием LightlessCan.

Lazarus Group - лишь одна из многих оскорбительных программ, происходящих из Северной Кореи, которые были связаны с кибершпионажем и кражами с финансовой мотивацией.

Другой известной хакерской группой является APT37 (она же ScarCruft), которая является частью Министерства государственной безопасности, в отличие от других групп угроз, таких как APT43, Kimsuky и Lazarus Group (и ее подгрупп Andariel и BlueNoroff), которые связаны с Генеральным бюро разведки (RGB).

"В то время как различные группы угроз обмениваются инструментами и кодом, активность северокорейских угроз продолжает адаптироваться и изменяться для создания специализированных вредоносных программ для различных платформ, включая Linux и macOS", - сообщила ранее в этом месяце принадлежащая Google компания Mandiant, подчеркнув их эволюцию с точки зрения адаптивности и сложности.

ScarCruft, согласно Касперскому, нацелилась на торговую компанию, связанную с Россией и Северной Кореей, используя новую цепочку фишинговых атак, кульминацией которых стала поставка вредоносного ПО RokRAT (он же BlueLight), что подчеркивает продолжающиеся попытки королевства-отшельника атаковать Россию.

Более того, еще одним заметным изменением является наложение инфраструктуры, инструментов и таргетинга между различными северокорейскими хакерскими группами, такими как Andariel, APT38, Lazarus Group и APT43, что затрудняет попытки установления авторства и указывает на оптимизацию состязательной деятельности.

Это также сопровождалось "повышенным интересом к разработке вредоносного ПО macOS для бэкдорных платформ с высокой ценностью в криптовалютной и блокчейн-отраслях", - сказал Мандиант.