Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

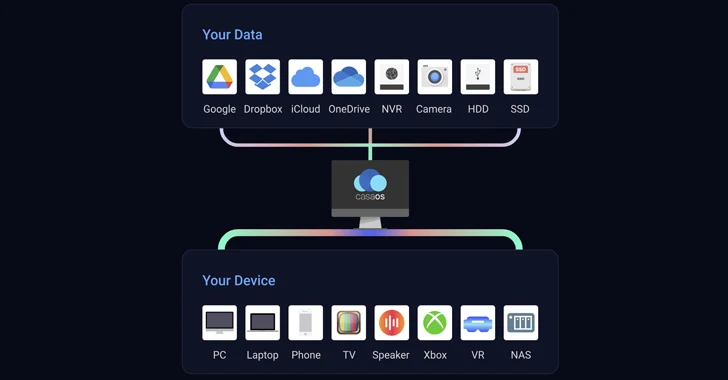

Два критических недостатка безопасности, обнаруженных в персональном облачном программном обеспечении с открытым исходным кодом CasaOS, могут быть успешно использованы злоумышленниками для выполнения произвольного кода и захвата уязвимых систем.

Уязвимости, отслеживаемые как CVE-2023-37265 и CVE-2023-37266, имеют оценку CVSS 9,8 из максимально возможных 10.

Исследователь безопасности Sonar Томас Чошефойн, который обнаружил ошибки, сказал, что они "позволяют злоумышленникам обойти требования аутентификации и получить полный доступ к информационной панели CasaOS".

Еще большую проблему вызывает то, что поддержка сторонних приложений CasaOS может быть использована для выполнения произвольных команд в системе с целью получения постоянного доступа к устройству или подключения к внутренним сетям.

После ответственного раскрытия 3 июля 2023 года недостатки были устранены в версии 0.4.4, выпущенной ее сопровождающими IceWhale 14 июля 2023 года.

Demonstration of CasaOS vulnerability on a test instance (CVE-2023-37265)

In this video, we demonstrate a CasaOS vulnerability on a test instance (CVE-2023-37265). Find all the technical details at https://www.sonarsource.com/blog/...

Краткое описание двух недостатков выглядит следующим образом -

- CVE-2023-37265 - Неправильная идентификация исходного IP-адреса, позволяющая злоумышленникам, не прошедшим проверку подлинности, выполнять произвольные команды от имени root в инстансах CasaOS

- CVE-2023-37265 - Злоумышленники, не прошедшие проверку подлинности, могут создавать произвольные веб-токены JSON (JWT) и получать доступ к функциям, требующим аутентификации, и выполнять произвольные команды от имени root в экземплярах CasaOS

"В целом, идентификация IP-адресов на прикладном уровне сопряжена с риском, и на нее не следует полагаться при принятии решений о безопасности", - сказал Чошефойн.

"Множество различных заголовков могут передавать эту информацию (X-Forwarded-For, Forwarded и т.д.), И языковым API иногда требуется одинаково интерпретировать нюансы протокола HTTP. Аналогичным образом, все фреймворки имеют свои особенности, и в них может быть сложно ориентироваться без экспертных знаний об этих распространенных инструментах безопасности."