Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

В реализации открытой авторизации (OAuth) популярных онлайн-сервисов, таких как Grammarly, Vidio и Bukalapak, были выявлены критические недостатки безопасности, основанные на предыдущих недостатках, выявленных в Booking[.]com и Expo.

Недостатки, которые в настоящее время устраняются соответствующими компаниями после ответственного раскрытия информации в период с февраля по апрель 2023 года, могли позволить злоумышленникам получать токены доступа и потенциально захватывать учетные записи пользователей.

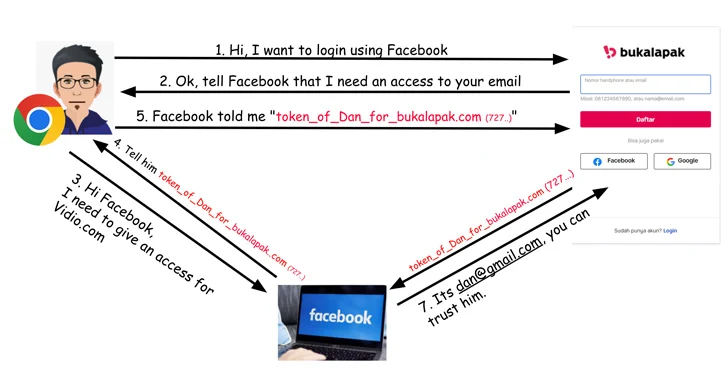

OAuth - это стандарт, который обычно используется в качестве механизма межприложенческого доступа, предоставляющего веб-сайтам или приложениям доступ к их информации на других веб-сайтах, таких как Facebook, но без предоставления им паролей.

"Когда OAuth используется для аутентификации сервиса, любое нарушение безопасности в нем может привести к краже личных данных, финансовому мошенничеству и доступу к различной личной информации, включая номера кредитных карт, личные сообщения, медицинские записи и многое другое, в зависимости от конкретной атакованной службы", - сказал исследователь Salt Security Авиад Кармель.

Проблема, выявленная в Vidio, связана с отсутствием проверки токена, что означает, что злоумышленник может использовать токен доступа, сгенерированный для другого идентификатора приложения, случайного идентификатора, создаваемого Facebook для каждого приложения или веб-сайта, который регистрируется на его портале разработчиков.

В сценарии потенциальной атаки субъект угрозы может создать мошеннический веб-сайт, который предлагает возможность входа через Facebook для сбора токенов доступа и последующего использования их против Vidio.com (который имеет идентификатор приложения 92356), тем самым позволяя полностью завладеть учетной записью.

Фирма по обеспечению безопасности API заявила, что также обнаружила аналогичную проблему с проверкой токена на Facebook, которая может привести к несанкционированному доступу к учетной записи. Bukalapak.com через Facebook login, что может привести к несанкционированному доступу к учетной записи.

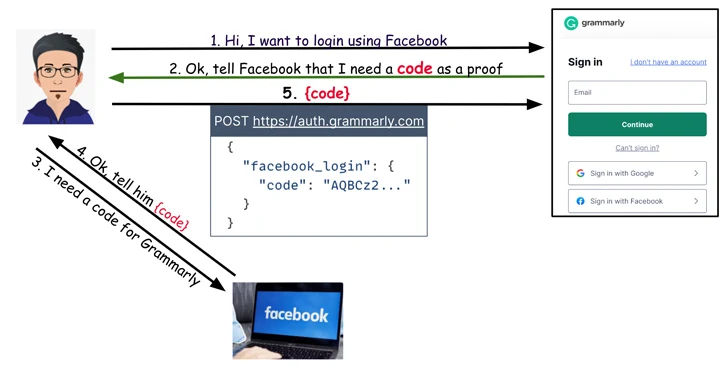

В Grammarly выяснилось, что когда пользователи пытаются войти в свои учетные записи, используя опцию "Войти с Facebook", на auth.grammarly[.]com отправляется HTTP POST-запрос для аутентификации с использованием секретного кода.

В результате, хотя Grammarly не подвержен атаке повторного использования токенов, как в случае Vidio и Bukalapak, он, тем не менее, уязвим для проблем другого рода, когда запрос POST может быть изменен для замены секретного кода токеном доступа, полученным с вышеупомянутого вредоносного веб-сайта, для получения доступа к учетной записи.

"Как и в случае с другими сайтами, реализация Grammarly не выполняла проверку токена", - сказал Кармел, добавив: "захват учетной записи предоставил бы злоумышленнику доступ к сохраненным документам жертвы".