Brother

Professional

- Messages

- 2,590

- Reaction score

- 539

- Points

- 113

В Apache OFBiz, системе планирования корпоративных ресурсов (ERP) с открытым исходным кодом, обнаружен новый недостаток безопасности с нулевым днем, который может быть использован для обхода защиты от аутентификации.

Уязвимость, отслеживаемая как CVE-2023-51467, находится в функциональности входа в систему и является результатом неполного исправления для другой критической уязвимости (CVE-2023-49070, оценка CVSS: 9,8), которая была выпущена ранее в этом месяце.

"Меры безопасности, принятые для исправления CVE-2023-49070, не затронули основную проблему, и, следовательно, обход аутентификации все еще присутствовал", - говорится в заявлении исследовательской группы SonicWall Capture Labs threat research, которая обнаружила ошибку, которым поделились с Hacker News.

CVE-2023-49070 относится к дефекту удаленного выполнения кода с предварительной аутентификацией, затрагивающему версии до 18.12.10, который при успешном использовании может позволить субъектам угрозы получить полный контроль над сервером и перекачать конфиденциальные данные. Это вызвано устаревшим компонентом XML-RPC в Apache OFBiz.

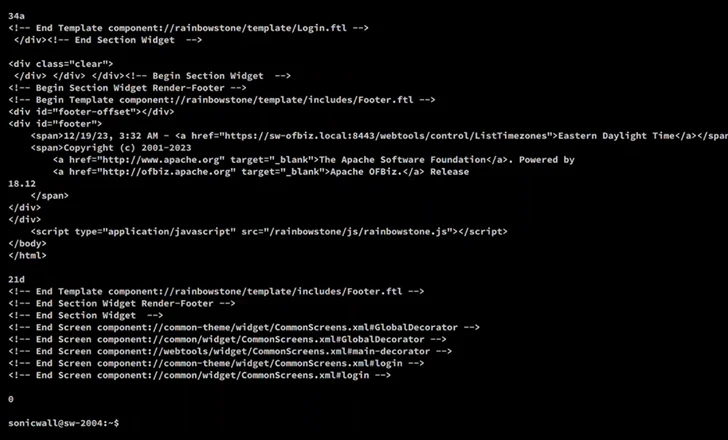

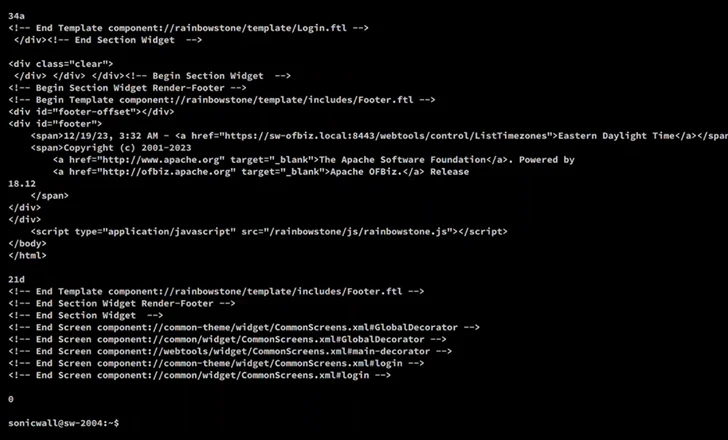

Согласно SonicWall, CVE-2023-51467 может быть запущен с использованием пустых и недопустимых параметров имени ПОЛЬЗОВАТЕЛЯ и ПАРОЛЯ в HTTP-запросе для возврата сообщения об успешной аутентификации, эффективно обходя защиту и позволяя субъекту угрозы получить доступ к внутренним ресурсам, неавторизованным иным образом.

Атака основана на том факте, что параметру "requirePasswordChange" в URL-адресе присвоено значение "Y" (т.е. yes), в результате чего аутентификация банально обходится, независимо от значений, переданных в полях имени пользователя и пароля.

"Уязвимость позволяет злоумышленникам обходить аутентификацию для достижения простой подделки запроса на стороне сервера (SSRF)", - говорится в описании уязвимости в Национальной базе данных уязвимостей NIST (NVD).

Пользователям, которые полагаются на Apache OFBiz, рекомендуется как можно скорее обновиться до версии 18.12.11 или более поздней, чтобы смягчить любые потенциальные угрозы.

Уязвимость, отслеживаемая как CVE-2023-51467, находится в функциональности входа в систему и является результатом неполного исправления для другой критической уязвимости (CVE-2023-49070, оценка CVSS: 9,8), которая была выпущена ранее в этом месяце.

"Меры безопасности, принятые для исправления CVE-2023-49070, не затронули основную проблему, и, следовательно, обход аутентификации все еще присутствовал", - говорится в заявлении исследовательской группы SonicWall Capture Labs threat research, которая обнаружила ошибку, которым поделились с Hacker News.

CVE-2023-49070 относится к дефекту удаленного выполнения кода с предварительной аутентификацией, затрагивающему версии до 18.12.10, который при успешном использовании может позволить субъектам угрозы получить полный контроль над сервером и перекачать конфиденциальные данные. Это вызвано устаревшим компонентом XML-RPC в Apache OFBiz.

Согласно SonicWall, CVE-2023-51467 может быть запущен с использованием пустых и недопустимых параметров имени ПОЛЬЗОВАТЕЛЯ и ПАРОЛЯ в HTTP-запросе для возврата сообщения об успешной аутентификации, эффективно обходя защиту и позволяя субъекту угрозы получить доступ к внутренним ресурсам, неавторизованным иным образом.

Атака основана на том факте, что параметру "requirePasswordChange" в URL-адресе присвоено значение "Y" (т.е. yes), в результате чего аутентификация банально обходится, независимо от значений, переданных в полях имени пользователя и пароля.

"Уязвимость позволяет злоумышленникам обходить аутентификацию для достижения простой подделки запроса на стороне сервера (SSRF)", - говорится в описании уязвимости в Национальной базе данных уязвимостей NIST (NVD).

Пользователям, которые полагаются на Apache OFBiz, рекомендуется как можно скорее обновиться до версии 18.12.11 или более поздней, чтобы смягчить любые потенциальные угрозы.