Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Пользователям Mirth Connect, платформы интеграции данных NextGen HealthCare с открытым исходным кодом, настоятельно рекомендуется обновиться до последней версии после обнаружения уязвимости при удаленном выполнении кода без проверки подлинности.

Уязвимость, отслеживаемая как CVE-2023-43208, была устранена в версии 4.4.1, выпущенной 6 октября 2023 года.

"Это легко эксплуатируемая уязвимость для удаленного выполнения кода без проверки подлинности", Horizon3.ai сказал Naveen Sunkavally из NextGen в отчете в среду. "Злоумышленники, скорее всего, воспользуются этой уязвимостью для первоначального доступа или для компрометации конфиденциальных медицинских данных".

Mirth Connect, называемый "швейцарским армейским ножом интеграции здравоохранения", представляет собой кроссплатформенный интерфейсный движок, используемый в отрасли здравоохранения для связи и обмена данными между разрозненными системами стандартизированным способом.

Дополнительные технические подробности об этой ошибке были утаены в свете того факта, что версии Mirth Connect, выпущенные еще в 2015/2016 годах, были признаны уязвимыми к этой проблеме.

Стоит отметить, что CVE-2023-43208 является обходным патчем для CVE-2023-37679 (оценка CVSS: 9,8), критической уязвимости удаленного выполнения команд (RCE) в программном обеспечении, которая позволяет злоумышленникам выполнять произвольные команды на хостинговом сервере.

В то время как CVE-2023-37679 был описан его сопровождающими как затрагивающий только серверы под управлением Java 8, Horizon3.ai Анализ показал, что все экземпляры Mirth Connect, независимо от версии Java, подвержены этой проблеме.

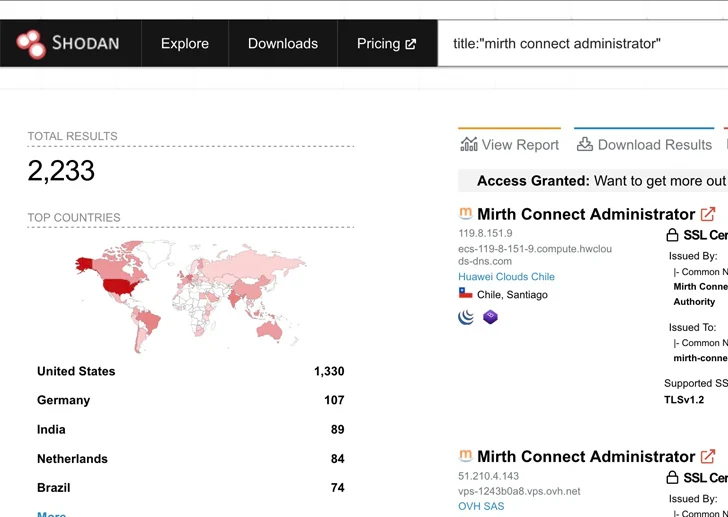

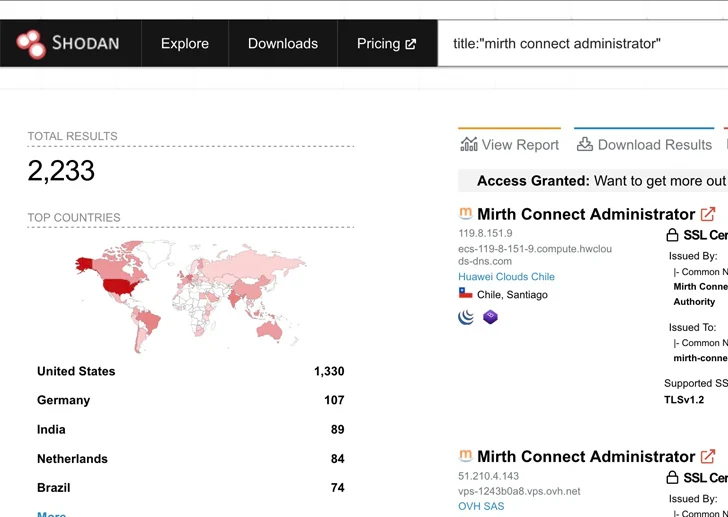

Учитывая легкость, с которой уязвимостью можно банально злоупотребить, в сочетании с тем фактом, что методы использования хорошо известны, рекомендуется как можно скорее обновить Mirth Connect, особенно общедоступные через Интернет, до версии 4.4.1, чтобы уменьшить потенциальные угрозы.

Уязвимость, отслеживаемая как CVE-2023-43208, была устранена в версии 4.4.1, выпущенной 6 октября 2023 года.

"Это легко эксплуатируемая уязвимость для удаленного выполнения кода без проверки подлинности", Horizon3.ai сказал Naveen Sunkavally из NextGen в отчете в среду. "Злоумышленники, скорее всего, воспользуются этой уязвимостью для первоначального доступа или для компрометации конфиденциальных медицинских данных".

Mirth Connect, называемый "швейцарским армейским ножом интеграции здравоохранения", представляет собой кроссплатформенный интерфейсный движок, используемый в отрасли здравоохранения для связи и обмена данными между разрозненными системами стандартизированным способом.

Дополнительные технические подробности об этой ошибке были утаены в свете того факта, что версии Mirth Connect, выпущенные еще в 2015/2016 годах, были признаны уязвимыми к этой проблеме.

Стоит отметить, что CVE-2023-43208 является обходным патчем для CVE-2023-37679 (оценка CVSS: 9,8), критической уязвимости удаленного выполнения команд (RCE) в программном обеспечении, которая позволяет злоумышленникам выполнять произвольные команды на хостинговом сервере.

В то время как CVE-2023-37679 был описан его сопровождающими как затрагивающий только серверы под управлением Java 8, Horizon3.ai Анализ показал, что все экземпляры Mirth Connect, независимо от версии Java, подвержены этой проблеме.

Учитывая легкость, с которой уязвимостью можно банально злоупотребить, в сочетании с тем фактом, что методы использования хорошо известны, рекомендуется как можно скорее обновить Mirth Connect, особенно общедоступные через Интернет, до версии 4.4.1, чтобы уменьшить потенциальные угрозы.