Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Разработчики платформы сетевого мониторинга и управления отказами с открытым исходным кодом Cacti устранили дюжину недостатков безопасности, включая две критические проблемы, которые могли привести к выполнению произвольного кода.

Ниже перечислены наиболее серьезные уязвимости -

Cacti также устраняет два других серьезных недостатка, которые могут привести к выполнению кода с помощью SQL-инъекции и включения файла -

Стоит отметить, что 10 из 12 недостатков, за исключением CVE-2024-29895 и CVE-2024-30268 (оценка CVSS: 6.1), влияют на все версии Cacti, включая версии 1.2.26 и ранее. Они были устранены в версии 1.2.27, выпущенной 13 мая 2024 года. Два других недостатка затрагивают версии разработки 1.3.x.

Разработка началась более чем через восемь месяцев после раскрытия другой критической уязвимости SQL-инъекции (CVE-2023-39361, оценка CVSS: 9,8), которая может позволить злоумышленнику получить повышенные разрешения и выполнить вредоносный код.

В начале 2023 года активно использовалась третья критическая ошибка, обозначенная как CVE-2022-46169 (оценка CVSS: 9,8), позволяющая злоумышленникам взламывать серверы Cacti, доступные в Интернете, для доставки вредоносных программ ботнета, таких как MooBot и ShellBot.

Поскольку эксплойты proof-of-concept (PoC) общедоступны для устранения этих недостатков (в соответствующих рекомендациях GitHub), пользователям рекомендуется как можно скорее обновить свои экземпляры до последней версии, чтобы уменьшить потенциальные угрозы.

Ниже перечислены наиболее серьезные уязвимости -

- CVE-2024-25641 (оценка CVSS: 9.1) - Уязвимость при записи в произвольный файл в функции "Импорт пакетов", которая позволяет аутентифицированным пользователям, имеющим разрешение "Импортировать шаблоны", выполнять произвольный PHP-код на веб-сервере, что приводит к удаленному выполнению кода

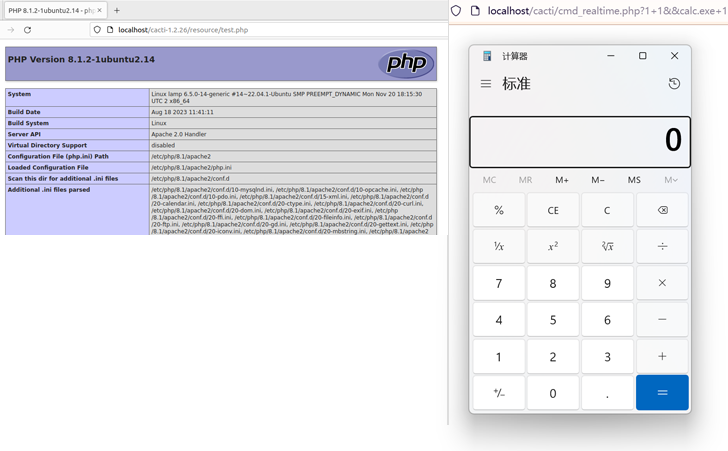

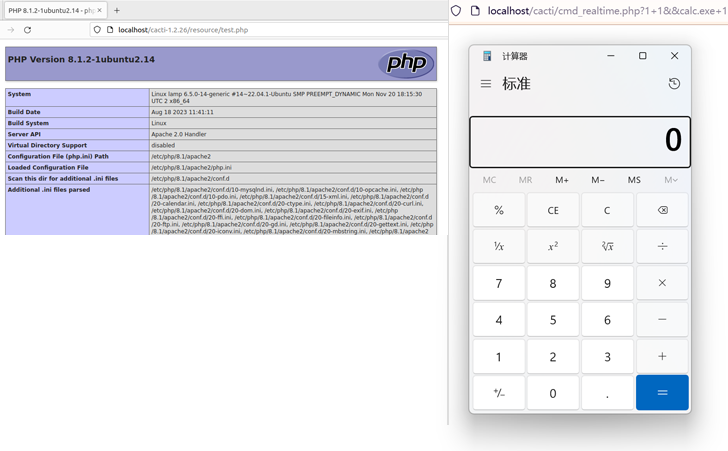

- CVE-2024-29895 (оценка CVSS: 10.0) - Уязвимость при внедрении команд позволяет любому пользователю, не прошедшему проверку подлинности, выполнить произвольную команду на сервере, когда включена опция "register_argc_argv" в PHP

Cacti также устраняет два других серьезных недостатка, которые могут привести к выполнению кода с помощью SQL-инъекции и включения файла -

- CVE-2024-31445 (оценка CVSS: 8,8) - уязвимость SQL-инъекции в api_automation.php, которая позволяет аутентифицированным пользователям выполнять повышение привилегий и удаленное выполнение кода

- CVE-2024-31459 (Оценка CVSS: Отсутствует) - проблема с включением файла в файл "lib/plugin.php", которая может сочетаться с уязвимостями SQL-инъекций, приводящими к удаленному выполнению кода

Стоит отметить, что 10 из 12 недостатков, за исключением CVE-2024-29895 и CVE-2024-30268 (оценка CVSS: 6.1), влияют на все версии Cacti, включая версии 1.2.26 и ранее. Они были устранены в версии 1.2.27, выпущенной 13 мая 2024 года. Два других недостатка затрагивают версии разработки 1.3.x.

Разработка началась более чем через восемь месяцев после раскрытия другой критической уязвимости SQL-инъекции (CVE-2023-39361, оценка CVSS: 9,8), которая может позволить злоумышленнику получить повышенные разрешения и выполнить вредоносный код.

В начале 2023 года активно использовалась третья критическая ошибка, обозначенная как CVE-2022-46169 (оценка CVSS: 9,8), позволяющая злоумышленникам взламывать серверы Cacti, доступные в Интернете, для доставки вредоносных программ ботнета, таких как MooBot и ShellBot.

Поскольку эксплойты proof-of-concept (PoC) общедоступны для устранения этих недостатков (в соответствующих рекомендациях GitHub), пользователям рекомендуется как можно скорее обновить свои экземпляры до последней версии, чтобы уменьшить потенциальные угрозы.