Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Новые результаты показывают, что новая уязвимость, раскрытая в GitHub, могла подвергнуть риску повторных подключений тысячи репозиториев.

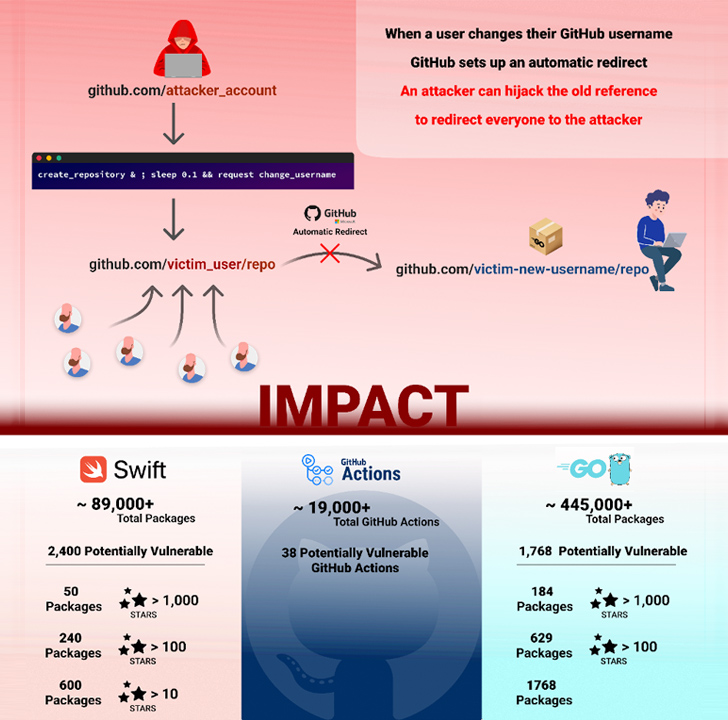

Недостаток "может позволить злоумышленнику использовать состояние гонки в операциях создания репозитория GitHub и переименования имени пользователя", - сказал исследователь безопасности Checkmarx Элад Рапопорт в техническом отчете, предоставленном The Hacker News.

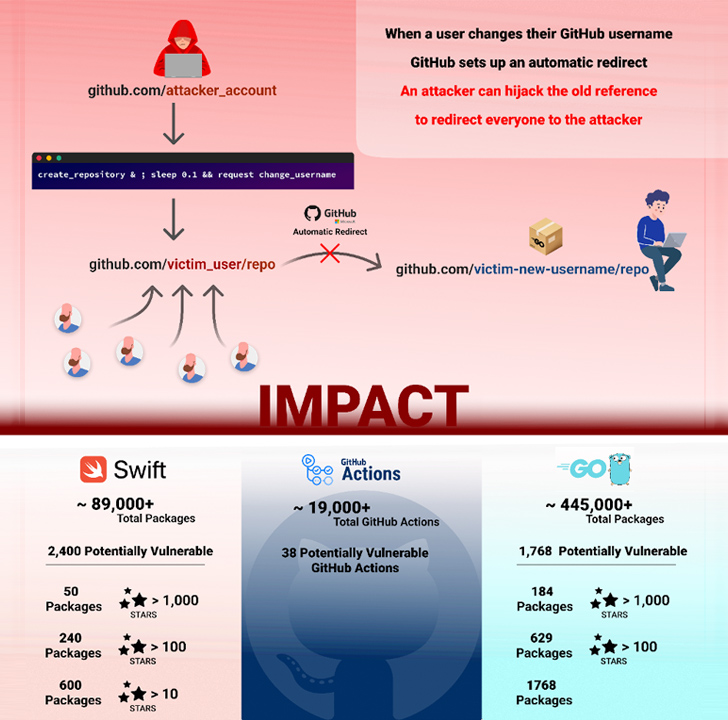

"Успешное использование этой уязвимости влияет на сообщество разработчиков с открытым исходным кодом, позволяя перехватывать более 4000 пакетов кода на таких языках, как Go, PHP и Swift, а также действия GitHub".

После ответственного раскрытия 1 марта 2023 года платформа хостинга кода, принадлежащая Microsoft, решила проблему с 1 сентября 2023 года.

Повторное использование, сокращение от перехвата репозитория, - это метод, при котором субъект угрозы может обойти механизм безопасности, называемый удалением пространства имен popular repository, и в конечном итоге получить контроль над репозиторием.

Эта мера защиты не позволяет другим пользователям создавать репозиторий с тем же именем, что и репозиторий с более чем 100 клонами на момент переименования его учетной записи пользователя. Другими словами, комбинация имени пользователя и названия репозитория считается "удаленной".

Если эту защиту удастся банально обойти, это может позволить субъектам угрозы создавать новые учетные записи с тем же именем пользователя и загружать вредоносные репозитории, что потенциально может привести к атакам по цепочке поставок программного обеспечения.

Новый метод, описанный Checkmarx, использует потенциальное состояние гонки между созданием репозитория и переименованием имени пользователя для достижения повторного взлома. В частности, он включает в себя следующие шаги -

"Обнаружение этой новой уязвимости в операциях создания репозитория GitHub и переименования имени пользователя подчеркивает постоянные риски, связанные с механизмом "удаления пространства имен популярного репозитория", - сказал Рапопорт.

Недостаток "может позволить злоумышленнику использовать состояние гонки в операциях создания репозитория GitHub и переименования имени пользователя", - сказал исследователь безопасности Checkmarx Элад Рапопорт в техническом отчете, предоставленном The Hacker News.

"Успешное использование этой уязвимости влияет на сообщество разработчиков с открытым исходным кодом, позволяя перехватывать более 4000 пакетов кода на таких языках, как Go, PHP и Swift, а также действия GitHub".

После ответственного раскрытия 1 марта 2023 года платформа хостинга кода, принадлежащая Microsoft, решила проблему с 1 сентября 2023 года.

Повторное использование, сокращение от перехвата репозитория, - это метод, при котором субъект угрозы может обойти механизм безопасности, называемый удалением пространства имен popular repository, и в конечном итоге получить контроль над репозиторием.

Эта мера защиты не позволяет другим пользователям создавать репозиторий с тем же именем, что и репозиторий с более чем 100 клонами на момент переименования его учетной записи пользователя. Другими словами, комбинация имени пользователя и названия репозитория считается "удаленной".

Если эту защиту удастся банально обойти, это может позволить субъектам угрозы создавать новые учетные записи с тем же именем пользователя и загружать вредоносные репозитории, что потенциально может привести к атакам по цепочке поставок программного обеспечения.

Новый метод, описанный Checkmarx, использует потенциальное состояние гонки между созданием репозитория и переименованием имени пользователя для достижения повторного взлома. В частности, он включает в себя следующие шаги -

- Жертве принадлежит пространство имен "victim_user/repo"

- Жертва переименовывает "victim_user" в "renamed_user"

- Репозиторий "victim_user / repo" в настоящее время удален

- Субъект угрозы с именем пользователя "attacker_user" одновременно создает репозиторий под названием "repo" и переименовывает имя пользователя "attacker_user" в "victim_user"

"Обнаружение этой новой уязвимости в операциях создания репозитория GitHub и переименования имени пользователя подчеркивает постоянные риски, связанные с механизмом "удаления пространства имен популярного репозитория", - сказал Рапопорт.