Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Злоумышленник, известный как COLDRIVER, продолжает заниматься кражей учетных данных у организаций, представляющих стратегический интерес для России, одновременно совершенствуя свои возможности по уклонению от обнаружения.

Команда Microsoft Threat Intelligence ведет слежку в кластере под названием Star Blizzard (ранее SEABORGIUM). Он также называется Blue Callisto, BlueCharlie (или TAG-53), Calisto (поочередно пишется Callisto) и TA446.

Противник "продолжает активно атаковать частных лиц и организации, занимающиеся международными делами, обороной и логистической поддержкой Украины, а также научные круги, компании по информационной безопасности и другие организации, связанные с интересами российского государства", - сказал Редмонд.

Star Blizzard, связанная с Федеральной службой безопасности России (ФСБ), имеет послужной список по созданию доменов-двойников, которые выдают себя за страницы входа целевых компаний. Известно, что она активна как минимум с 2017 года.

В августе 2023 года Recorded Future выявила 94 новых домена, которые являются частью инфраструктуры атак злоумышленника, большинство из которых содержат ключевые слова, связанные с информационными технологиями и криптовалютами.

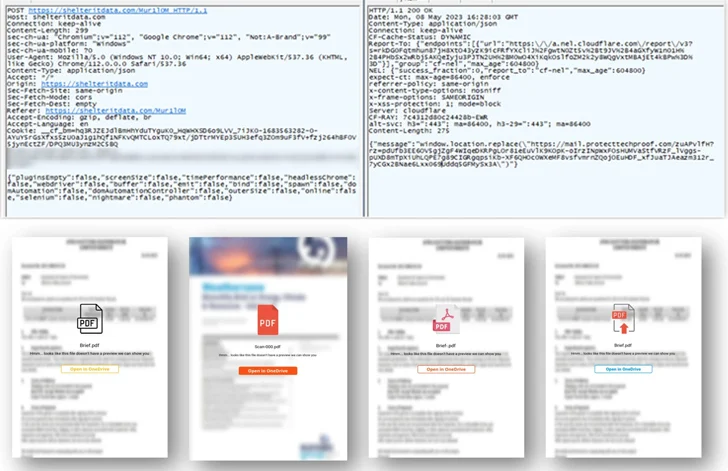

Microsoft заявила, что наблюдала, как злоумышленник использует серверные скрипты для предотвращения автоматического сканирования инфраструктуры, контролируемой участниками, начиная с апреля 2023 года, отходя от hCaptcha для определения интересующих целей и перенаправляя сеанс просмотра на сервер Evilginx.

Серверный JavaScript-код предназначен для проверки, установлены ли в браузере какие-либо плагины, осуществляется ли доступ к странице с помощью средств автоматизации, таких как Selenium или PhantomJS, и передачи результатов на сервер в виде HTTP POST-запроса.

"После запроса POST сервер перенаправления оценивает данные, собранные из браузера, и решает, разрешить ли дальнейшее перенаправление браузера", - заявили в Microsoft.

"При вынесении вердикта браузер получает ответ от сервера перенаправления, перенаправляющий на следующий этап цепочки, который является либо hCaptcha, которую пользователь должен решить, либо перенаправляет на сервер Evilginx".

Также Star Blizzard недавно использовала сервисы email-маркетинга, такие как HubSpot и MailerLite, для создания кампаний, которые служат отправной точкой цепочки перенаправлений, кульминацией которой является сервер Evilginx, на котором размещена страница сбора учетных данных.

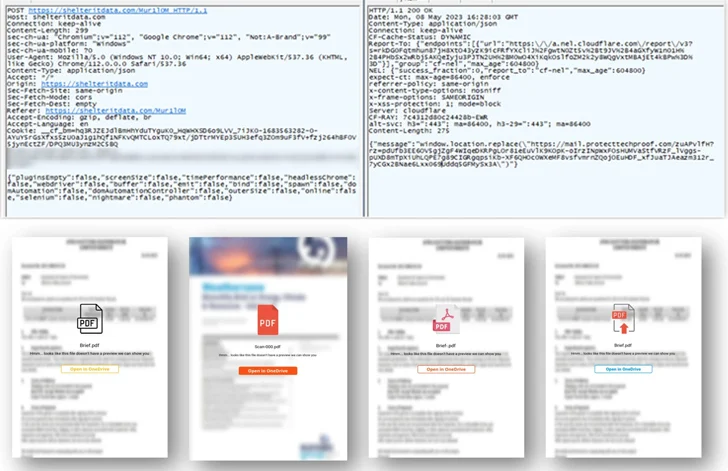

Кроме того, было замечено, что субъект угрозы использует поставщика службы доменных имен (DNS) для взлома инфраструктуры домена, зарегистрированного субъектом, отправляя защищенные паролем PDF-приманки, встраивая ссылки, чтобы обойти процессы безопасности электронной почты, а также размещать файлы на Proton Drive.

Это еще не все. В знак того, что субъект угрозы активно использует публичную отчетность в своей тактике и методах, он обновил свой алгоритм генерации доменов (DGA), включив в него более рандомизированный список слов при их присвоении.

Несмотря на эти изменения, "Деятельность Star Blizzard по-прежнему сосредоточена на краже учетных данных электронной почты, в основном нацеленных на облачных провайдеров электронной почты, которые размещают организационные и / или личные учетные записи электронной почты", - заявили в Microsoft.

"Star Blizzard остается неизменной в использовании пар выделенных VPN для размещения инфраструктуры, контролируемой участниками (redirector + серверы Evilginx), используемой для фишинговых атак, где на каждом сервере обычно размещается отдельный зарегистрированный домен участника ".

Помимо связи Star Blizzard с Центром 18, подчиненным подразделением ФСБ, правительство Великобритании ввело санкции против двух членов хакерской команды – Руслана Александровича Перетятько и Андрея Станиславовича Коринца (он же Алексей Догужиев) – за их участие в фишинговых кампаниях.

Эта деятельность "привела к несанкционированному доступу и эксфильтрации конфиденциальных данных, которые были направлены на подрыв британских организаций и, в более широком смысле, правительства Великобритании", - говорится в сообщении.

Команда Microsoft Threat Intelligence ведет слежку в кластере под названием Star Blizzard (ранее SEABORGIUM). Он также называется Blue Callisto, BlueCharlie (или TAG-53), Calisto (поочередно пишется Callisto) и TA446.

Противник "продолжает активно атаковать частных лиц и организации, занимающиеся международными делами, обороной и логистической поддержкой Украины, а также научные круги, компании по информационной безопасности и другие организации, связанные с интересами российского государства", - сказал Редмонд.

Star Blizzard, связанная с Федеральной службой безопасности России (ФСБ), имеет послужной список по созданию доменов-двойников, которые выдают себя за страницы входа целевых компаний. Известно, что она активна как минимум с 2017 года.

В августе 2023 года Recorded Future выявила 94 новых домена, которые являются частью инфраструктуры атак злоумышленника, большинство из которых содержат ключевые слова, связанные с информационными технологиями и криптовалютами.

Microsoft заявила, что наблюдала, как злоумышленник использует серверные скрипты для предотвращения автоматического сканирования инфраструктуры, контролируемой участниками, начиная с апреля 2023 года, отходя от hCaptcha для определения интересующих целей и перенаправляя сеанс просмотра на сервер Evilginx.

Серверный JavaScript-код предназначен для проверки, установлены ли в браузере какие-либо плагины, осуществляется ли доступ к странице с помощью средств автоматизации, таких как Selenium или PhantomJS, и передачи результатов на сервер в виде HTTP POST-запроса.

"После запроса POST сервер перенаправления оценивает данные, собранные из браузера, и решает, разрешить ли дальнейшее перенаправление браузера", - заявили в Microsoft.

"При вынесении вердикта браузер получает ответ от сервера перенаправления, перенаправляющий на следующий этап цепочки, который является либо hCaptcha, которую пользователь должен решить, либо перенаправляет на сервер Evilginx".

Также Star Blizzard недавно использовала сервисы email-маркетинга, такие как HubSpot и MailerLite, для создания кампаний, которые служат отправной точкой цепочки перенаправлений, кульминацией которой является сервер Evilginx, на котором размещена страница сбора учетных данных.

Кроме того, было замечено, что субъект угрозы использует поставщика службы доменных имен (DNS) для взлома инфраструктуры домена, зарегистрированного субъектом, отправляя защищенные паролем PDF-приманки, встраивая ссылки, чтобы обойти процессы безопасности электронной почты, а также размещать файлы на Proton Drive.

Это еще не все. В знак того, что субъект угрозы активно использует публичную отчетность в своей тактике и методах, он обновил свой алгоритм генерации доменов (DGA), включив в него более рандомизированный список слов при их присвоении.

Несмотря на эти изменения, "Деятельность Star Blizzard по-прежнему сосредоточена на краже учетных данных электронной почты, в основном нацеленных на облачных провайдеров электронной почты, которые размещают организационные и / или личные учетные записи электронной почты", - заявили в Microsoft.

"Star Blizzard остается неизменной в использовании пар выделенных VPN для размещения инфраструктуры, контролируемой участниками (redirector + серверы Evilginx), используемой для фишинговых атак, где на каждом сервере обычно размещается отдельный зарегистрированный домен участника ".

Великобритания ввела санкции против двух участников Star Blizzard

Это произошло после того, как Великобритания обвинила Star Blizzard в "постоянных безуспешных попытках вмешаться в политические процессы Великобритании", нацеливаясь на высокопоставленных физических и юридических лиц посредством киберопераций.Помимо связи Star Blizzard с Центром 18, подчиненным подразделением ФСБ, правительство Великобритании ввело санкции против двух членов хакерской команды – Руслана Александровича Перетятько и Андрея Станиславовича Коринца (он же Алексей Догужиев) – за их участие в фишинговых кампаниях.

Эта деятельность "привела к несанкционированному доступу и эксфильтрации конфиденциальных данных, которые были направлены на подрыв британских организаций и, в более широком смысле, правительства Великобритании", - говорится в сообщении.