Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,280

- Points

- 113

В настоящее время наиболее часто используемая компьютерная платформа - это уже не настольный компьютер или ноутбук, а телефон. По данным Bank My Cell, по состоянию на август 2019 года в мире насчитывается более 5 миллиардов мобильных устройств. Ошеломляющие 67 процентов населения имеют какое-либо мобильное устройство, и исследования показывают, что в среднем человек проводит за телефоном пять часов в день - примерно треть времени, которое средний человек бодрствует. Неудивительно, что злоумышленники нацелены на рынок мобильных телефонов.

Растет озабоченность по поводу атак с заменой модуля идентификации абонента (SIM) и клонированием SIM-карты. Последние новости с участием высокопоставленных лиц - например, сообщения о том, что генеральный директор стал жертвой схем замены SIM-карт, и печально известный троянец TrickBot, добавивший функцию, помогающую в проведении мошенничества с заменой SIM-карт, - привлекают все большее внимание к этим угрозам мобильной кибербезопасности. Выводы IBM X-Force Incident Response and Intelligence Services (IRIS), полученные в результате исследования темной сети, также показывают заинтересованность злоумышленников в проведении подобных атак.

Двойная проблема с SIM-картой: замена и клонирование

Замена SIM-карты и клонирование SIM-карты - это два разных метода, с помощью которых третья сторона может попытаться взломать мобильный телефон, причем оба они направлены на дублирование карты модуля идентификации абонента. SIM-карты, которые представляют собой смарт-карты, вставленные в телефон с целью его идентификации в сотовой сети, хранят данные и помогают идентифицировать и обслуживать абонента, владеющего устройством.

Что происходит, когда у кого-то есть ваша SIM-карта? Так же, как вы вставляете свою SIM-карту в новое устройство (или при смене устройства по любой другой причине), любой, у кого есть доступ к вашей SIM-карте, может подключиться к вашему номеру телефона и получить все услуги, которые вы получите от своего оператора мобильной связи. Это включает в себя получение ваших телефонных звонков и SMS-сообщений.

В настоящее время, когда большое количество поставщиков услуг предпочитают отправлять своим клиентам SMS-сообщения в качестве второго фактора аутентификации своих онлайн-аккаунтов, SIM-карты стали узким местом для хакеров. Если им удастся получить SIM-карту своей цели, они могут получить эти коды и использовать их, чтобы выдать себя за жертву, войти в свои учетные записи и выполнять транзакции от своего имени.

Эти атаки обычно являются целевыми и имеют большую ценность, и жертвы часто остаются без средств или обнаруживают, что все их учетные записи были перехвачены киберпреступниками .

Давайте подробнее рассмотрим атаки с использованием SIM-карт, а именно замену SIM-карт и клонирование SIM-карт.

Замена SIM-карты

Атака с заменой SIM-карты работает, убеждая представителей колл-центра, работающих на оператора мобильной связи, перенести номер телефона на новое устройство. Если они это сделают, то невольно передадут контроль над телефонным номером жертвы злоумышленнику.

Сам по себе этот процесс не является незаконным. Он предназначен для того, чтобы помочь людям сообщить о покупке нового телефона или утерянном телефоне или запросить замену сломанного мобильного устройства. Злоумышленнику не обязательно нужно много информации, чтобы добиться успеха; Иногда достаточно просто имени, номера и даты рождения, чтобы процесс был одобрен перевозчиком.

Но нечаянная помощь - не единственный виновник. В некоторых случаях киберпреступники иногда вербуют инсайдеров, чтобы помочь увеличить масштабирование целевых чисел. В мае 2019 года в США девять человек были обвинены в краже посредством подмены SIM-карты. Трое из девяти были сотрудниками двух крупных операторов мобильной связи, в результате чего было возбуждено судебное дело на сумму 224 миллиона долларов.

Обмен SIM-карты может быть значительно проще, если есть совместный инсайдер, который можно использовать. Когда кто-то работает на оператора мобильной связи, злоумышленнику даже не нужно использовать уловку социальной инженерии, чтобы собрать необходимую информацию о жертве. Для киберпреступников становится все более популярным вербовать сотрудников провайдеров мобильной связи через учетные записи социальных сетей для масштабирования атак с заменой SIM-карт. Выдавая себя за компанию, нанимающую открытые позиции через эти учетные записи, злоумышленники получают возможность нанять инсайдеров, обещая денежную выгоду.

Клонирование SIM-карты

Клонирование SIM-карты преследует ту же цель, что и замена SIM-карты, но для клонирования не требуется вызова оператора мобильной связи. Скорее, это больше связано с технической сложностью.

Атака клонирования использует программное обеспечение для копирования смарт-карты, чтобы выполнить фактическое дублирование SIM-карты, тем самым обеспечивая доступ к международному идентификатору мобильного абонента (IMSI) жертвы и главному ключу шифрования. Поскольку информация записывается на SIM-карту, физический доступ к ней является обязательным. Для этого нужно вынуть SIM-карту из мобильного устройства и поместить ее в картридер, который можно подключить к компьютеру, на котором установлено программное обеспечение для копирования. SIM-карты также могут быть взломаны удаленно, если злоумышленник может использовать беспроводную связь (OTA), чтобы взломать шифрование, которое защищает обновления, отправленные на SIM-карту через SMS.

После первоначальной скрытой репликации SIM-карты злоумышленник вставляет эту SIM-карту в устройство, которое он контролирует. Затем необходимо связаться с жертвой. Уловка может начаться с кажущегося безобидным текстового сообщения жертве с просьбой перезагрузить телефон в течение определенного периода времени. Затем, когда телефон выключен, злоумышленник запускает свой собственный телефон до того, как жертва перезагружается, и при этом инициирует успешное клонирование с последующим захватом учетной записи. Как только жертва перезагружает свой телефон, атака завершается, и злоумышленник успешно захватывает SIM-карту и номер телефона жертвы.

Злоумышленники также клонировали SIM-карты с помощью инструментария для наблюдения, известного как SIMJacker. Этот инструмент использует инструкции для браузерных технологий SIM Application Toolkit (STK) и SIM Alliance Toolkit (S@T), установленных на различных SIM-картах, для скрытого получения конфиденциальной информации об устройстве и его местонахождении.

Эта схема скрытого доступа позволяет злоумышленнику отправить SMS-сообщение на SIM-карту, а SIM-карта отправит информацию третьему лицу. В этом случае SIM-карта вынуждена отправить злоумышленнику сообщение, содержащее личную информацию. Возможность SIMJacker получить доступ к этому каналу связи дополнительно описана в CVE-2019-16256.

Это сообщение уровня SIM-карты происходит на аппаратном уровне устройства. Таким образом, он молчит, и жертва никогда не видит его. Информация, которую он отправляет, может использоваться для точного определения данных о местоположении устройства, а также кодов международной идентификации мобильного оборудования (IMEI).

Сообщается, что многие производители мобильных устройств уязвимы для этой атаки, что делает ее особенно опасной. На сегодняшний день в исследовательских публикациях о SIMJacker говорится, что он использовался неназванной частной компанией по слежке, а не киберпреступниками. Это не означает, что инструментарий еще не попал в руки спонсируемых государством групп угроз или киберпреступников, о которых еще не сообщалось.

Хотя методы разные, конечный результат замены SIM-карты и клонирования SIM-карты один и тот же: взломанное мобильное устройство. Как только это произойдет, устройство жертвы больше не сможет совершать звонки, отправлять и получать текстовые сообщения. Все телефонные звонки и текстовые сообщения доставляются на новое устройство, связанное с этой SIM-картой - телефон злоумышленника. Злоумышленник, в свою очередь, может использовать приобретенную SIM-карту для различных злонамеренных целей.

Зачем злоумышленникам вообще нужен мой номер телефона?

После замены или клонирования SIM-карты злоумышленники потенциально могут получить доступ к информации об учетной записи жертвы, финансовой информации и информации, позволяющей установить личность (PII). Многие конфиденциальные учетные записи, включая банковские приложения, используют SMS или звонки как часть своих форматов многофакторной аутентификации (MFA). Взломав номер телефона жертвы, злоумышленник теперь может войти в эти учетные записи даже без пароля. Согласно исследованию темной сети X-Force IRIS, злоумышленники часто отправляют запросы на услуги клонирования SIM-карты на подпольных форумах, чтобы получить доступ к целевому банковскому счету. Взамен злоумышленник может предложить часть того, что он может украсть с этой учетной записи.

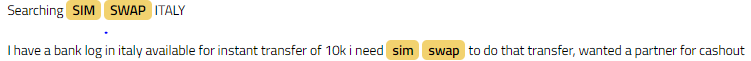

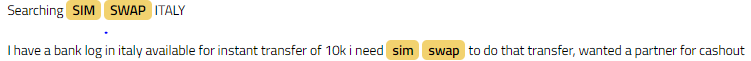

Рисунок 1: Пример публикации в темной сети для замены SIM-карты для целевых банковских данных

Помимо доступа к онлайн-банкингу, злоумышленники могут использовать замененную или клонированную SIM-карту для изменения пароля любой учетной записи, связанной с номером телефона SIM-карты, включая социальные сети, электронную почту и другие учетные записи. Известно, что злоумышленники вымогают у жертв, предлагая им возможность заплатить выкуп, чтобы восстановить доступ к учетным записям, которые были взломаны таким образом - еще один метод для киберпреступников, позволяющий получить денежную выгоду с помощью операций с SIM-картами.

Злоумышленники также могут перенаправлять все текстовые сообщения и звонки, направленные на взломанный номер, на свое собственное устройство, создавая возможности для дополнительного мошенничества или вымогательства контактов жертвы.

Что это значит для организаций?

Эти атаки носят неизбирательный характер, и это богатая целями среда из-за бесконечного количества работающих устройств, которое растет с каждым днем. В настоящее время почти каждый карман или кошелек является целью для злоумышленников, которые могут отправить свои гнусные текстовые сообщения или электронные письма, содержащие вредоносные ссылки.

Корпоративные мобильные телефоны и устройства, используемые в соответствии с политикой использования собственного устройства (BYOD), потенциально уязвимы. Быстрый онлайн-поиск публично раскрытых уязвимостей мобильных устройств и эксплойтов дает ресурсы, которые злоумышленник может использовать для взлома корпоративного мобильного телефона или мобильного телефона BYOD.

Эти атаки не так очевидны, как другие угрозы, такие как атаки вредоносного ПО и грубой силы, поэтому традиционные механизмы могут затруднить их обнаружение. Тем не менее, организации могут предпринять ряд упреждающих мер. Ниже приведены несколько советов по снижению рисков, которые помогут лучше защитить корпоративных пользователей от атак с перехватом SIM-карты.

Чтобы быть в курсе новых событий в ландшафте угроз, ознакомьтесь с дополнительными исследованиями IBM Security на сайте SecurityIntelligence. Чтобы получить техническую информацию об угрозах и субъектах угроз, присоединяйтесь к нам на X-Force Exchange. Наконец, узнайте, как X-Force IRIS может помочь вам проактивно управлять угрозами и реагировать на атаки.

Растет озабоченность по поводу атак с заменой модуля идентификации абонента (SIM) и клонированием SIM-карты. Последние новости с участием высокопоставленных лиц - например, сообщения о том, что генеральный директор стал жертвой схем замены SIM-карт, и печально известный троянец TrickBot, добавивший функцию, помогающую в проведении мошенничества с заменой SIM-карт, - привлекают все большее внимание к этим угрозам мобильной кибербезопасности. Выводы IBM X-Force Incident Response and Intelligence Services (IRIS), полученные в результате исследования темной сети, также показывают заинтересованность злоумышленников в проведении подобных атак.

Двойная проблема с SIM-картой: замена и клонирование

Замена SIM-карты и клонирование SIM-карты - это два разных метода, с помощью которых третья сторона может попытаться взломать мобильный телефон, причем оба они направлены на дублирование карты модуля идентификации абонента. SIM-карты, которые представляют собой смарт-карты, вставленные в телефон с целью его идентификации в сотовой сети, хранят данные и помогают идентифицировать и обслуживать абонента, владеющего устройством.

Что происходит, когда у кого-то есть ваша SIM-карта? Так же, как вы вставляете свою SIM-карту в новое устройство (или при смене устройства по любой другой причине), любой, у кого есть доступ к вашей SIM-карте, может подключиться к вашему номеру телефона и получить все услуги, которые вы получите от своего оператора мобильной связи. Это включает в себя получение ваших телефонных звонков и SMS-сообщений.

В настоящее время, когда большое количество поставщиков услуг предпочитают отправлять своим клиентам SMS-сообщения в качестве второго фактора аутентификации своих онлайн-аккаунтов, SIM-карты стали узким местом для хакеров. Если им удастся получить SIM-карту своей цели, они могут получить эти коды и использовать их, чтобы выдать себя за жертву, войти в свои учетные записи и выполнять транзакции от своего имени.

Эти атаки обычно являются целевыми и имеют большую ценность, и жертвы часто остаются без средств или обнаруживают, что все их учетные записи были перехвачены киберпреступниками .

Давайте подробнее рассмотрим атаки с использованием SIM-карт, а именно замену SIM-карт и клонирование SIM-карт.

Замена SIM-карты

Атака с заменой SIM-карты работает, убеждая представителей колл-центра, работающих на оператора мобильной связи, перенести номер телефона на новое устройство. Если они это сделают, то невольно передадут контроль над телефонным номером жертвы злоумышленнику.

Сам по себе этот процесс не является незаконным. Он предназначен для того, чтобы помочь людям сообщить о покупке нового телефона или утерянном телефоне или запросить замену сломанного мобильного устройства. Злоумышленнику не обязательно нужно много информации, чтобы добиться успеха; Иногда достаточно просто имени, номера и даты рождения, чтобы процесс был одобрен перевозчиком.

Но нечаянная помощь - не единственный виновник. В некоторых случаях киберпреступники иногда вербуют инсайдеров, чтобы помочь увеличить масштабирование целевых чисел. В мае 2019 года в США девять человек были обвинены в краже посредством подмены SIM-карты. Трое из девяти были сотрудниками двух крупных операторов мобильной связи, в результате чего было возбуждено судебное дело на сумму 224 миллиона долларов.

Обмен SIM-карты может быть значительно проще, если есть совместный инсайдер, который можно использовать. Когда кто-то работает на оператора мобильной связи, злоумышленнику даже не нужно использовать уловку социальной инженерии, чтобы собрать необходимую информацию о жертве. Для киберпреступников становится все более популярным вербовать сотрудников провайдеров мобильной связи через учетные записи социальных сетей для масштабирования атак с заменой SIM-карт. Выдавая себя за компанию, нанимающую открытые позиции через эти учетные записи, злоумышленники получают возможность нанять инсайдеров, обещая денежную выгоду.

Клонирование SIM-карты

Клонирование SIM-карты преследует ту же цель, что и замена SIM-карты, но для клонирования не требуется вызова оператора мобильной связи. Скорее, это больше связано с технической сложностью.

Атака клонирования использует программное обеспечение для копирования смарт-карты, чтобы выполнить фактическое дублирование SIM-карты, тем самым обеспечивая доступ к международному идентификатору мобильного абонента (IMSI) жертвы и главному ключу шифрования. Поскольку информация записывается на SIM-карту, физический доступ к ней является обязательным. Для этого нужно вынуть SIM-карту из мобильного устройства и поместить ее в картридер, который можно подключить к компьютеру, на котором установлено программное обеспечение для копирования. SIM-карты также могут быть взломаны удаленно, если злоумышленник может использовать беспроводную связь (OTA), чтобы взломать шифрование, которое защищает обновления, отправленные на SIM-карту через SMS.

После первоначальной скрытой репликации SIM-карты злоумышленник вставляет эту SIM-карту в устройство, которое он контролирует. Затем необходимо связаться с жертвой. Уловка может начаться с кажущегося безобидным текстового сообщения жертве с просьбой перезагрузить телефон в течение определенного периода времени. Затем, когда телефон выключен, злоумышленник запускает свой собственный телефон до того, как жертва перезагружается, и при этом инициирует успешное клонирование с последующим захватом учетной записи. Как только жертва перезагружает свой телефон, атака завершается, и злоумышленник успешно захватывает SIM-карту и номер телефона жертвы.

Злоумышленники также клонировали SIM-карты с помощью инструментария для наблюдения, известного как SIMJacker. Этот инструмент использует инструкции для браузерных технологий SIM Application Toolkit (STK) и SIM Alliance Toolkit (S@T), установленных на различных SIM-картах, для скрытого получения конфиденциальной информации об устройстве и его местонахождении.

Эта схема скрытого доступа позволяет злоумышленнику отправить SMS-сообщение на SIM-карту, а SIM-карта отправит информацию третьему лицу. В этом случае SIM-карта вынуждена отправить злоумышленнику сообщение, содержащее личную информацию. Возможность SIMJacker получить доступ к этому каналу связи дополнительно описана в CVE-2019-16256.

Это сообщение уровня SIM-карты происходит на аппаратном уровне устройства. Таким образом, он молчит, и жертва никогда не видит его. Информация, которую он отправляет, может использоваться для точного определения данных о местоположении устройства, а также кодов международной идентификации мобильного оборудования (IMEI).

Сообщается, что многие производители мобильных устройств уязвимы для этой атаки, что делает ее особенно опасной. На сегодняшний день в исследовательских публикациях о SIMJacker говорится, что он использовался неназванной частной компанией по слежке, а не киберпреступниками. Это не означает, что инструментарий еще не попал в руки спонсируемых государством групп угроз или киберпреступников, о которых еще не сообщалось.

Хотя методы разные, конечный результат замены SIM-карты и клонирования SIM-карты один и тот же: взломанное мобильное устройство. Как только это произойдет, устройство жертвы больше не сможет совершать звонки, отправлять и получать текстовые сообщения. Все телефонные звонки и текстовые сообщения доставляются на новое устройство, связанное с этой SIM-картой - телефон злоумышленника. Злоумышленник, в свою очередь, может использовать приобретенную SIM-карту для различных злонамеренных целей.

Зачем злоумышленникам вообще нужен мой номер телефона?

После замены или клонирования SIM-карты злоумышленники потенциально могут получить доступ к информации об учетной записи жертвы, финансовой информации и информации, позволяющей установить личность (PII). Многие конфиденциальные учетные записи, включая банковские приложения, используют SMS или звонки как часть своих форматов многофакторной аутентификации (MFA). Взломав номер телефона жертвы, злоумышленник теперь может войти в эти учетные записи даже без пароля. Согласно исследованию темной сети X-Force IRIS, злоумышленники часто отправляют запросы на услуги клонирования SIM-карты на подпольных форумах, чтобы получить доступ к целевому банковскому счету. Взамен злоумышленник может предложить часть того, что он может украсть с этой учетной записи.

Рисунок 1: Пример публикации в темной сети для замены SIM-карты для целевых банковских данных

Помимо доступа к онлайн-банкингу, злоумышленники могут использовать замененную или клонированную SIM-карту для изменения пароля любой учетной записи, связанной с номером телефона SIM-карты, включая социальные сети, электронную почту и другие учетные записи. Известно, что злоумышленники вымогают у жертв, предлагая им возможность заплатить выкуп, чтобы восстановить доступ к учетным записям, которые были взломаны таким образом - еще один метод для киберпреступников, позволяющий получить денежную выгоду с помощью операций с SIM-картами.

Злоумышленники также могут перенаправлять все текстовые сообщения и звонки, направленные на взломанный номер, на свое собственное устройство, создавая возможности для дополнительного мошенничества или вымогательства контактов жертвы.

Что это значит для организаций?

Эти атаки носят неизбирательный характер, и это богатая целями среда из-за бесконечного количества работающих устройств, которое растет с каждым днем. В настоящее время почти каждый карман или кошелек является целью для злоумышленников, которые могут отправить свои гнусные текстовые сообщения или электронные письма, содержащие вредоносные ссылки.

Корпоративные мобильные телефоны и устройства, используемые в соответствии с политикой использования собственного устройства (BYOD), потенциально уязвимы. Быстрый онлайн-поиск публично раскрытых уязвимостей мобильных устройств и эксплойтов дает ресурсы, которые злоумышленник может использовать для взлома корпоративного мобильного телефона или мобильного телефона BYOD.

Эти атаки не так очевидны, как другие угрозы, такие как атаки вредоносного ПО и грубой силы, поэтому традиционные механизмы могут затруднить их обнаружение. Тем не менее, организации могут предпринять ряд упреждающих мер. Ниже приведены несколько советов по снижению рисков, которые помогут лучше защитить корпоративных пользователей от атак с перехватом SIM-карты.

- Попросите оператора мобильной связи вашей организации добавить ПИН-код ко всем корпоративным мобильным учетным записям для дополнительной безопасности. Сделайте то же самое для своих личных устройств.

- Используйте корпоративные элементы управления для обеспечения соблюдения правил, запрещающих ссылки в текстовых сообщениях, и ознакомьте пользователей с последствиями этого шага для безопасности.

- Информируйте пользователей об опасностях ответа и / или подтверждения текстовых сообщений из неизвестных, но, казалось бы, авторитетных источников.

- В среде BYOD следите за вторжениями, проникающими через векторы BYOD. Частично это можно сделать, потребовав от пользователей BYOD установить на свое устройство программное обеспечение безопасности компании, такое как мобильный антивирус, приложение для защиты данных и генератор вторичной аутентификации, перед подключением к сети.

- По возможности отключите мобильную синхронизацию с корпоративными компьютерными системами, чтобы ограничить возможность вредоносных мобильных приложений кражи информации компании. Если данные должны быть синхронизированы с сетью, отслеживайте трафик данных из хранилищ данных, доступных для мобильных устройств на предмет необычной активности.

- Настройте телефонный номер VoIP, который можно будет дать потенциальным клиентам вместо того, чтобы они звонили по мобильному телефону. Это может ограничить количество людей, у которых есть номер мобильного устройства, и, в свою очередь, снизить общий риск захвата.

Чтобы быть в курсе новых событий в ландшафте угроз, ознакомьтесь с дополнительными исследованиями IBM Security на сайте SecurityIntelligence. Чтобы получить техническую информацию об угрозах и субъектах угроз, присоединяйтесь к нам на X-Force Exchange. Наконец, узнайте, как X-Force IRIS может помочь вам проактивно управлять угрозами и реагировать на атаки.