CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

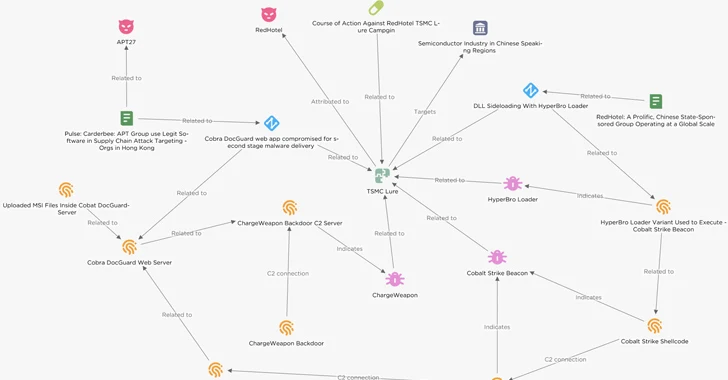

Были замечены злоумышленники, нацеленные на полупроводниковые компании в Восточной Азии с приманками, маскирующимися под Taiwan Semiconductor Manufacturing Company (TSMC), которые предназначены для доставки маяков Cobalt Strike.

Набор для вторжения, согласно EclecticIQ, использует бэкдор под названием HyperBro, который затем используется в качестве канала для развертывания коммерческого программного обеспечения для моделирования атак и инструментария для последующей эксплуатации.

Сообщается, что альтернативная последовательность атак использовала ранее недокументированный загрузчик вредоносного ПО для развертывания Cobalt Strike, что указывает на то, что злоумышленники разработали несколько подходов для проникновения в интересующие цели.

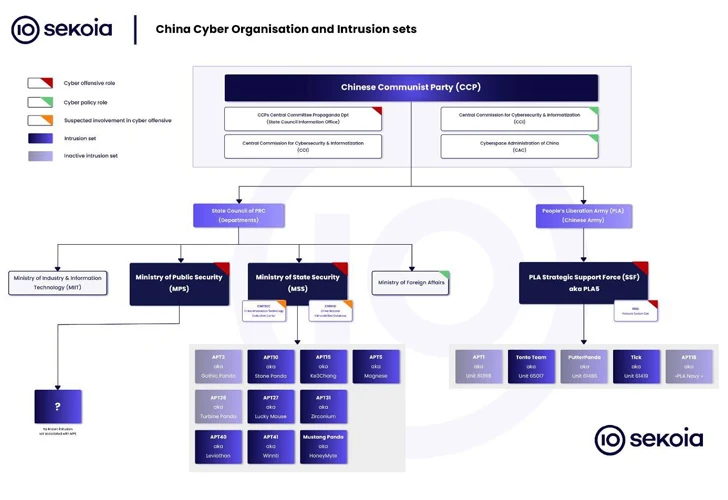

Голландская фирма по кибербезопасности приписала кампанию связанному с Китаем субъекту угрозы из-за использования HyperBro, который использовался почти исключительно субъектом угрозы, известным как Lucky Mouse (он же APT27, Budworm и Emissary Panda).

Также были обнаружены тактические совпадения между противником, стоящим за атаками, и другим кластером, отслеживаемым RecordedFuture под названием RedHotel, который также пересекается с командой хакеров под названием Earth Lusca.

Еще одна китайская связь связана с использованием, вероятно, скомпрометированного веб-сервера Cobra DocGuard для размещения двоичных файлов второго этапа, включая имплантат на базе Go, получивший название ChargeWeapon, для распространения через загрузчик.

"ChargeWeapon предназначен для получения удаленного доступа и отправки информации об устройстве и сети с зараженного хоста на контролируемый злоумышленником сервер [command-and-control]", - сказал исследователь EclecticIQ Арда Бююккая в анализе, опубликованном в четверг.

Стоит отметить, что троянская версия программного обеспечения для шифрования Cobra DocGuard от EsafeNet также была связана с внедрением PlugX, а Symantec связывает ее с предполагаемым участником China nexus под кодовым названием Carderbee.

В цепочке атак, задокументированных EclecticIQ, PDF-документ на тему TSMC отображается в качестве приманки после выполнения HyperBro, указывая на использование методов социальной инженерии для активации инфекции.

"Представляя обычный PDF-файл при скрытом запуске вредоносного ПО в фоновом режиме, шансы того, что у жертвы возникнут подозрения, сводятся к минимуму", - пояснил Бююккая.

Примечательным аспектом атаки является то, что адрес сервера C2, жестко закодированный в Cobalt Strike beacon, замаскирован под законный jQuery CDN в попытке обойти защиту брандмауэра.

Раскрытие происходит после того, как Financial Times сообщила, что бельгийское агентство разведки и безопасности, Служба государственной безопасности (VSSE), работает над "обнаружением и борьбой с возможным шпионажем и / или вмешательством, осуществляемым китайскими организациями, включая Alibaba", в грузовом аэропорту страны Льеж.

Alibaba отрицает какие-либо нарушения.

"Деятельность Китая в Бельгии не ограничивается классическим шпионажем, крадущим государственные секреты, или хакером, парализующим важную отрасль или правительственный департамент из-за своего компьютера", - отметило агентство в отчете разведки. "В попытке повлиять на процессы принятия решений Китай использует ряд государственных и негосударственных ресурсов".

В докладе, опубликованном Министерством обороны США (DoD) в прошлом месяце, описывалось, что Китай представляет "широкую и всепроникающую угрозу кибершпионажа", и что он крадет технологические секреты и предпринимает усилия по наблюдению, чтобы получить стратегическое преимущество.

"Используя киберсредства, КНР участвовала в длительных кампаниях шпионажа, краж и компрометации ключевых оборонных сетей и более широкой критической инфраструктуры США, особенно оборонно-промышленной базы (DIB)", - сказал Министр обороны.