Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

По меньшей мере, двум различным подозреваемым группам кибершпионажа, связанным с Китаем, отслеживаемым как UNC5325 и UNC3886, приписывается использование недостатков безопасности в устройствах Ivanti Connect Secure VPN.

UNC5325 злоупотреблял CVE-2024-21893 для доставки широкого спектра новых вредоносных программ под названием LITTLELAMB.WOOLTEA, PITSTOP, PITDOG, PITJET и PITHOOK, а также пытался поддерживать постоянный доступ к скомпрометированным устройствам, сказал Мандиант.

Принадлежащая Google компания по анализу угроз со средней степенью уверенности установила, что UNC5325 связан с UNC3886 из-за совпадений исходного кода в LITTLELAMB.WOOLTEA и PITHOOK с вредоносным ПО, используемым последним.

Стоит отметить, что UNC3886 имеет опыт использования недостатков нулевого дня в решениях Fortinet и VMware для развертывания различных имплантатов, таких как VIRTUALPITA, VIRTUALPIE, THINCRUST и CASTLETAP.

"UNC3886 в первую очередь нацелен на оборонно-промышленную базу, технологические и телекоммуникационные организации, расположенные в США и [Азиатско-Тихоокеанском] регионах", - сказали исследователи Mandiant.

Активное использование CVE-2024-21893 – сообщается, что уязвимость при подделке запросов на стороне сервера (SSRF) в компоненте SAML Ivanti Connect Secure, Ivanti Policy Secure и Ivanti Neurons для ZTA - by UNC5325 возникла еще 19 января 2024 года и была нацелена на ограниченное количество устройств.

Цепочка атак включает сочетание CVE-2024-21893 с ранее раскрытой уязвимостью для внедрения команд, отслеживаемой как CVE-2024-21887, для получения несанкционированного доступа к уязвимым устройствам, что в конечном итоге приводит к развертыванию новой версии BUSHWALK.

В некоторых случаях также использовалось неправильное использование законных компонентов Ivanti, таких как плагины SparkGateway, для снижения дополнительной полезной нагрузки. Сюда входит плагин PITFUEL для загрузки вредоносного общего объекта под кодовым названием LITTLELAMB.WOOLTEA, который обладает возможностями сохранения при обновлении системы, исправлениях и сбросе заводских настроек.

“Хотя наблюдаемые ограниченные попытки сохранить сохраняемость на сегодняшний день не увенчались успехом из-за отсутствия логики в коде вредоносного ПО, объясняющей несоответствие ключей шифрования, это еще раз демонстрирует, на что пойдет UNC5325 для поддержания доступа к приоритетным целям, и подчеркивает важность обеспечения сетевых устройств последними обновлениями и патчами”, - отметили в компании.

Кроме того, оно действует как бэкдор, поддерживающий выполнение команд, управление файлами, создание оболочки, SOCKS-прокси и туннелирование сетевого трафика.

Также обнаружен другой вредоносный плагин SparkGateway, получивший название PITDOG, который внедряет общий объект, известный как PITHOOK, для постоянного выполнения имплантата, называемого PITSTOP, предназначенного для выполнения команд командной строки, записи и чтения файлов на скомпрометированном устройстве.

Мандиант описал злоумышленников как продемонстрировавших "тонкое понимание устройства и их способность препятствовать обнаружению на протяжении всей этой кампании" и использующих методы "проживания за пределами суши" (LotL), чтобы остаться незамеченными.

Компания по кибербезопасности заявила, что ожидает, что "UNC5325, а также другие участники шпионской деятельности China-nexus в Китае продолжат использовать уязвимости нулевого дня на периферийных сетевых устройствах, а также вредоносное ПО для конкретных устройств для получения и поддержания доступа к целевым средам".

Обнаружены ссылки между Volt Typhoon и UTA0178

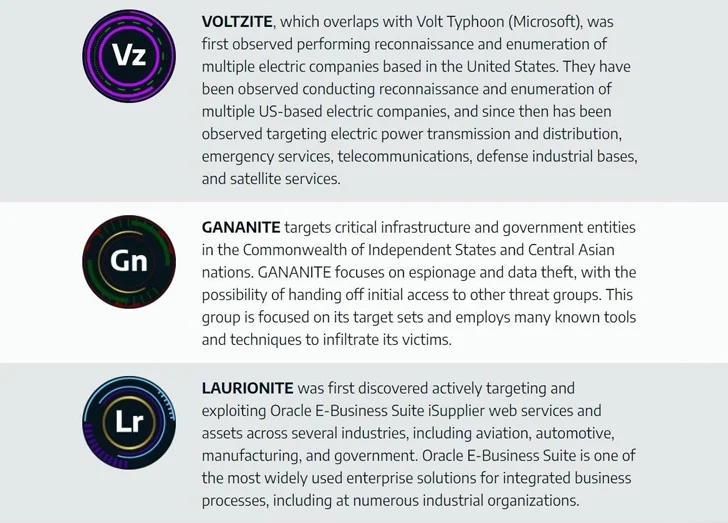

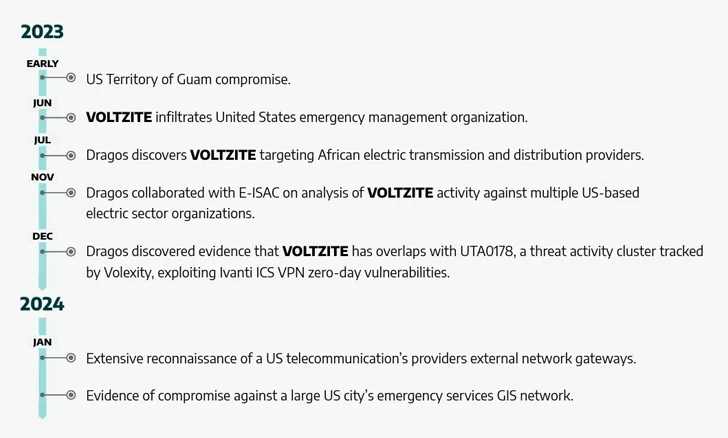

Раскрытие происходит после того, как компания по промышленной кибербезопасности Dragos приписала спонсируемому Китаем Volt Typhoon (он же Voltzite) деятельность по разведке и подсчету данных, направленную на многочисленные американские электрические компании, службы экстренной помощи, телекоммуникационных провайдеров, оборонно-промышленные базы и спутниковые службы."Действия Voltzite в отношении предприятий электроэнергетики, телекоммуникаций и ГИС-систем США указывают на четкие цели по выявлению уязвимостей в критически важной инфраструктуре страны, которые могут быть использованы в будущем с помощью разрушительных кибератак", - говорится в сообщении.

С тех пор виктимологический след Volt Typhoon расширился и теперь включает африканских поставщиков электроэнергии, и есть доказательства, связывающие злоумышленника с UTA0178, группой по борьбе с угрозами, связанной с использованием уязвимостей Ivanti Connect Secure в начале декабря 2023 года.

Участник кибершпионажа, который в значительной степени полагается на методы LotL для уклонения от обнаружения, присоединяется к двум другим новым группам, а именно Gananite и Laurionite, которые появились в 2023 году, проводя долгосрочные операции по разведке и краже интеллектуальной собственности, нацеленные на критическую инфраструктуру и государственные учреждения.

"Voltzite использует очень минимальный инструментарий и предпочитает проводить свои операции, занимая как можно меньше места", - объяснил Драгос. "Voltzite в значительной степени фокусируется на уклонении от обнаружения и долгосрочном постоянном доступе с предполагаемым намерением долгосрочного шпионажа и утечки данных".

(История была обновлена после публикации, чтобы подчеркнуть, что попытки добиться сохранения на устройствах VPN оказались безуспешными.)