Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Подозреваемая китайская хакерская группа nexus использовала недавно раскрытую уязвимость нулевого дня в устройствах Barracuda Networks Email Security Gateway (ESG) для взлома правительственных, военных, оборонных и аэрокосмических отраслей, высокотехнологичной промышленности и телекоммуникаций в рамках глобальной шпионской кампании.

Mandiant, которая отслеживает активность под именем UNC4841, описала злоумышленника как "высоко реагирующего на защитные действия" и способного активно изменять свой способ работы для поддержания постоянного доступа к целям.

"UNC4841 внедрил новое вредоносное ПО, предназначенное для поддержания присутствия на небольшом подмножестве высокоприоритетных целей, которые оно скомпрометировало либо до выпуска исправления, либо вскоре после того, как Barracuda выпустила руководство по исправлению", - говорится в новом техническом отчете, опубликованном сегодня принадлежащей Google фирмой threat intelligence.

Почти треть выявленных затронутых организаций являются правительственными учреждениями. Достаточно интересно, что некоторые из самых ранних взломов, по-видимому, произошли на небольшом количестве устройств, геолокированных в материковый Китай.

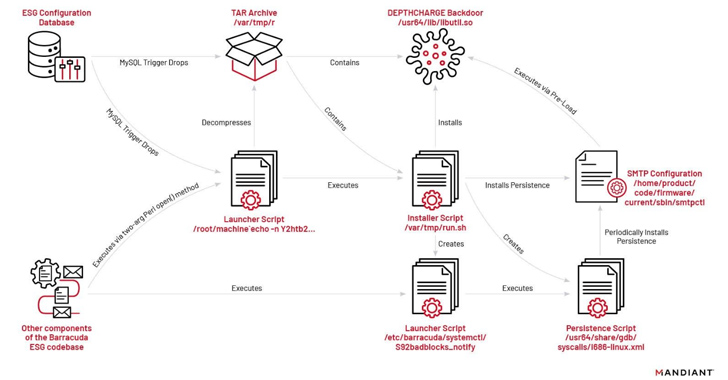

Атаки предполагают использование CVE-2023-2868 для развертывания вредоносного ПО и проведения действий после эксплуатации. В отдельных случаях вторжения приводили к развертыванию дополнительных вредоносных программ, таких как SUBMARINE (она же DEPTHCHARGE), для поддержания устойчивости в ответ на попытки исправления.

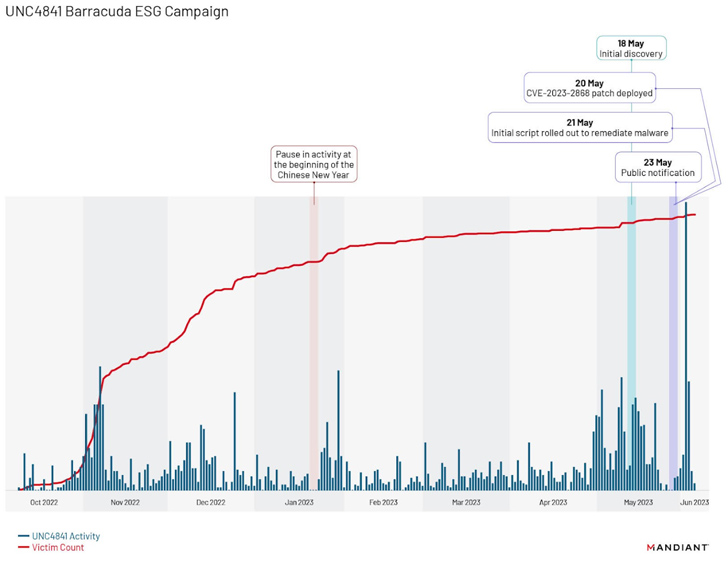

Дальнейший анализ кампании выявил "отчетливое снижение активности примерно с 20 по 22 января 2023 года", совпадающее с началом китайского Нового года, за которым последовали два всплеска, один после публичного уведомления Barracuda 23 мая 2023 года, а второй в начале июня 2023 года.

Сообщается, что в последнем случае злоумышленник "пытался сохранить доступ к скомпрометированным средам посредством развертывания новых семейств вредоносных программ SKIPJACK, DEPTHCHARGE и FOXTROT / FOXGLOVE".

В то время как SKIPJACK является пассивным имплантатом, который регистрирует прослушиватель для определенных заголовков входящих электронных писем и тем перед декодированием и запуском их содержимого, DEPTHCHARGE предварительно загружается в демон Barracuda SMTP (BSMTP) с помощью переменной окружения LD_PRELOAD и извлекает зашифрованные команды для выполнения.

Самое раннее использование DEPTHCHARGE датируется 30 мая 2023 года, всего через несколько дней после того, как Barracuda публично раскрыла уязвимость. Mandiant заявила, что наблюдала быстрое развертывание вредоносного ПО на подмножестве целей, что указывает на высокий уровень подготовки и попытку сохраниться в средах с высокой ценностью.

"Это также говорит о том, что, несмотря на глобальный охват этой операции, она не была оппортунистической, и что UNC4841 имел адекватное планирование и финансирование, чтобы предвидеть и подготовиться к непредвиденным обстоятельствам, которые потенциально могли бы нарушить их доступ к целевым сетям", - пояснили в компании.

По оценкам, примерно 2,64 процента от общего числа скомпрометированных устройств были заражены DEPTHCHARGE. Эта виктимология охватывает правительственные организации США и иностранных государств, а также поставщиков высоких технологий и информационных технологий.

Третий вид вредоносного ПО, также выборочно доставляемый целям, - это FOXTROT, имплантат на C ++, который запускается с помощью программы на C, получившей название FOXGLOVE. Осуществляя связь по протоколу TCP, она поставляется с функциями для захвата нажатий клавиш, запуска команд командной строки, передачи файлов и настройки обратной командной строки.

Более того, FOXTROT использует руткит с открытым исходным кодом под названием Reptile, который в последние месяцы активно использовался несколькими китайскими хакерскими группами. Сюда также входит UNC3886, субъект угрозы, связанный с использованием zero-day исправленной уязвимости безопасности средней степени тяжести в операционной системе Fortinet FortiOS.

"FOXTROT и FOXGLOVE также примечательны тем, что они являются единственными семействами вредоносных программ, которые, как было замечено, использовались UNC4841 и не были специально разработаны для Barracuda ESG", - отметил Мандиант. "Исходя из функциональности, FOXTROT, вероятно, также предназначался для развертывания на других устройствах на базе Linux в сети, чтобы обеспечить боковое перемещение и кражу учетных данных".

Еще одним аспектом, который выделяет FOXGLOVE и FOXTROT, является тот факт, что они были наиболее избирательно развернуты среди всех семейств вредоносных программ, используемых UNC4841, исключительно для атак на правительство или организации, связанные с правительством.

Также был обнаружен враждебный коллектив, выполняющий внутреннюю разведку и последующие действия по перемещению в сторону в ограниченном количестве окружений жертв. Более чем в одном случае было использовано Microsoft Outlook Web Access (OWA) для попытки входа в почтовые ящики пользователей внутри организаций.

В качестве альтернативной формы удаленного доступа исполнитель advanced persistent threat (APT) создал учетные записи, содержащие четыре случайно сгенерированных символа в файле etc / passwd, примерно на пяти процентах ранее затронутых устройств.

Китайские связи UNC4841 дополнительно подкрепляются сходством инфраструктуры между группой и другим некатегоризированным кластером под кодовым названием UNC2286, который, в свою очередь, имеет общие черты с другими китайскими шпионскими кампаниями, отслеживаемыми как FamousSparrow и GhostEmperor.

Последнее раскрытие происходит на фоне того, что Федеральное бюро расследований США (ФБР) призывает пострадавших клиентов немедленно заменить свои устройства ESG, ссылаясь на сохраняющийся риск.

"UNC4841 - это хорошо обеспеченный ресурсами субъект, который использовал широкий спектр вредоносных программ и специально созданных инструментов для осуществления своих глобальных шпионских операций", - заявили в компании, отметив способность субъекта угрозы выборочно развертывать больше полезных данных в конкретных средах жертв.

"Общая инфраструктура и методы анонимизации распространены среди китайских участников кибершпионажа, равно как и общие инструменты и вероятные ресурсы для разработки вредоносных программ. Вполне вероятно, что мы продолжим наблюдать за китайскими операциями кибершпионажа, нацеленными на пограничную инфраструктуру с уязвимостями нулевого дня и развертыванием вредоносного ПО, адаптированного к экосистемам конкретных устройств".

(c) https://thehackernews.com/2023/08/chinese-hacking-group-exploits.html