CarderPlanet

Professional

Агентства кибербезопасности Японии и США предупредили об атаках, организованных поддерживаемой государством хакерской группой из Китая с целью тайного взлома маршрутизаторов филиалов и использования их в качестве отправных пунктов для доступа к сетям различных компаний в двух странах.

Атаки были связаны со злоумышленником, которого Агентство национальной безопасности США (NSA), Федеральное бюро расследований (ФБР), Агентство кибербезопасности и безопасности инфраструктуры (CISA), Японское национальное полицейское агентство (NPA) и Японский национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) назвали BlackTech.

"BlackTech продемонстрировала возможности по модификации встроенного программного обеспечения маршрутизаторов без обнаружения и использованию отношений доменного доверия маршрутизаторов для перехода от международных дочерних компаний к штаб-квартирам в Японии и Соединенных Штатах, которые являются основными целями", - сказали агентства в совместном предупреждении.

Целевые секторы охватывают правительственные, промышленные, технологические, медиа-секторы, электронику и телекоммуникации, а также организации, которые поддерживают вооруженные силы США и Японии.

BlackTech, также известная под названиями Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn и Temp."За бортом" имеет историю действий против целей в Восточной Азии, в частности на Тайване, Японии и Гонконге, по крайней мере, с 2007 года.

В декабре 2015 года Trend Micro описала злоумышленника как хорошо финансируемого и организованного, наносящего удары по ключевым отраслевым вертикалям, а именно правительству, бытовой электронике, компьютерам, здравоохранению и финансам, расположенным в регионе.

С тех пор это приписывалось широкому кругу бэкдоров, таких как BendyBear, BIFROSE (он же Bifrost), Consock, KIVARS, PLEAD, TSCookie (он же FakeDead), XBOW и Waterbear (он же DBGPRINT). Кампании по защите прав, задокументированные фирмой по кибербезопасности в июне 2017 года, повлекли за собой эксплуатацию уязвимых маршрутизаторов для использования в качестве серверов командования и контроля (C & C).

"ОБВИНЯЕМЫЕ используют инструмент сканирования маршрутизаторов для поиска уязвимых маршрутизаторов, после чего злоумышленники активируют функцию VPN маршрутизатора, а затем регистрируют машину в качестве виртуального сервера", - отметили в Trend Micro в то время. "Этот виртуальный сервер будет использоваться либо как сервер C & C, либо как HTTP-сервер, который доставляет вредоносное ПО PLEAD своим целям".

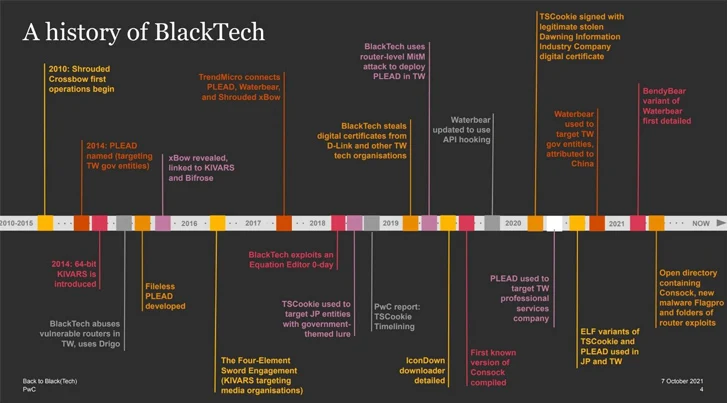

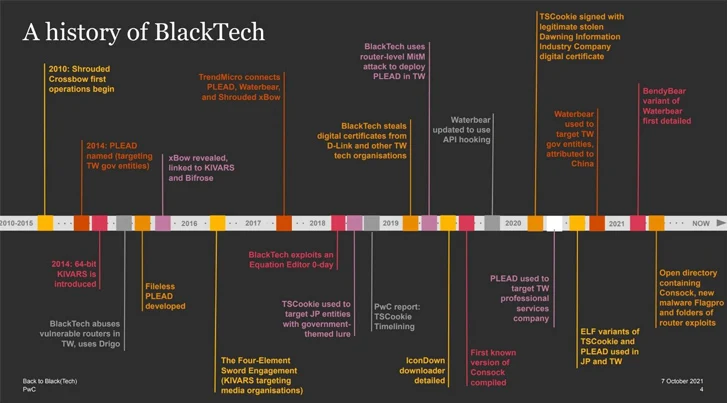

Источник изображения: PwC

Типичные цепочки атак, организованные злоумышленником, включают отправку фишинговых электронных писем с вложениями, содержащими бэкдор, для развертывания вредоносного ПО, предназначенного для сбора конфиденциальных данных, включая загрузчик под названием Flagpro и бэкдор, известный как BTSDoor, раскрыла PwC в октябре 2021 года, отметив, что "использование маршрутизатора является основной частью TTPS для BlackTech".

Ранее в июле этого года принадлежащая Google компания Mandiant подчеркнула, что китайские группы угроз "нацелены на маршрутизаторы и другие методы ретрансляции и маскировки трафика злоумышленников как снаружи, так и внутри сетей жертв".

Компания threat intelligence также связала BlackTech с вредоносным ПО под названием EYEWELL, которое в основном поставляется тайваньскому правительству и технологическим объектам и которое "содержит пассивные прокси-возможности, которые могут использоваться для ретрансляции трафика из других систем, зараженных EYEWELL, в среде жертвы".

Обширный набор инструментов указывает на весьма изобретательную хакерскую команду, которая может похвастаться постоянно развивающимся набором вредоносных программ и попытками обойти обнаружение и оставаться незамеченной в течение длительных периодов времени, используя преимущества украденных сертификатов подписи кода и других методов жизни за пределами суши (LotL).

В своей последней рекомендации CISA и соавт. обвинили злоумышленника в том, что он обладает возможностями разработки специализированного вредоносного ПО и адаптированных механизмов сохранения для проникновения на периферийные устройства, часто модифицируя прошивку для поддержания сохраняемости, прокси-трафика, смешиваясь с трафиком корпоративной сети и переключаясь на других жертв в той же сети.

Иными словами, мошеннические модификации прошивки включают встроенный SSH-бэкдор, который позволяет операторам поддерживать скрытый доступ к маршрутизатору, используя magic packets для активации или деактивации функции.

"Злоумышленники BlackTech скомпрометировали несколько маршрутизаторов Cisco, используя варианты бэкдора с настраиваемым микропрограммным обеспечением", - заявили агентства. "Функциональность бэкдора включается и отключается с помощью специально созданных пакетов TCP или UDP. Этот протокол TTP распространяется не только на маршрутизаторы Cisco, и аналогичные методы могут быть использованы для включения бэкдоров в другом сетевом оборудовании ".

Cisco в своем собственном бюллетене заявила, что наиболее распространенный начальный вектор доступа в этих атаках связан с украденными или слабыми административными учетными данными и что нет никаких доказательств активного использования каких-либо недостатков безопасности в ее программном обеспечении.

"Для определенных изменений конфигурации, таких как отключение ведения журнала и загрузки встроенного программного обеспечения, требуются учетные данные администратора", - заявили в компании. "Злоумышленники использовали скомпрометированные учетные данные для выполнения конфигурации административного уровня и изменений программного обеспечения".

В качестве мер по снижению риска рекомендуется, чтобы сетевые защитники отслеживали сетевые устройства на предмет несанкционированной загрузки загрузчиков и образов встроенного программного обеспечения и перезагрузки, а также обращали внимание на аномальный трафик, предназначенный для маршрутизатора, включая SSH.

Атаки были связаны со злоумышленником, которого Агентство национальной безопасности США (NSA), Федеральное бюро расследований (ФБР), Агентство кибербезопасности и безопасности инфраструктуры (CISA), Японское национальное полицейское агентство (NPA) и Японский национальный центр готовности к инцидентам и стратегии кибербезопасности (NISC) назвали BlackTech.

"BlackTech продемонстрировала возможности по модификации встроенного программного обеспечения маршрутизаторов без обнаружения и использованию отношений доменного доверия маршрутизаторов для перехода от международных дочерних компаний к штаб-квартирам в Японии и Соединенных Штатах, которые являются основными целями", - сказали агентства в совместном предупреждении.

Целевые секторы охватывают правительственные, промышленные, технологические, медиа-секторы, электронику и телекоммуникации, а также организации, которые поддерживают вооруженные силы США и Японии.

BlackTech, также известная под названиями Circuit Panda, HUAPI, Manga Taurus, Palmerworm, Red Djinn и Temp."За бортом" имеет историю действий против целей в Восточной Азии, в частности на Тайване, Японии и Гонконге, по крайней мере, с 2007 года.

В декабре 2015 года Trend Micro описала злоумышленника как хорошо финансируемого и организованного, наносящего удары по ключевым отраслевым вертикалям, а именно правительству, бытовой электронике, компьютерам, здравоохранению и финансам, расположенным в регионе.

С тех пор это приписывалось широкому кругу бэкдоров, таких как BendyBear, BIFROSE (он же Bifrost), Consock, KIVARS, PLEAD, TSCookie (он же FakeDead), XBOW и Waterbear (он же DBGPRINT). Кампании по защите прав, задокументированные фирмой по кибербезопасности в июне 2017 года, повлекли за собой эксплуатацию уязвимых маршрутизаторов для использования в качестве серверов командования и контроля (C & C).

"ОБВИНЯЕМЫЕ используют инструмент сканирования маршрутизаторов для поиска уязвимых маршрутизаторов, после чего злоумышленники активируют функцию VPN маршрутизатора, а затем регистрируют машину в качестве виртуального сервера", - отметили в Trend Micro в то время. "Этот виртуальный сервер будет использоваться либо как сервер C & C, либо как HTTP-сервер, который доставляет вредоносное ПО PLEAD своим целям".

Источник изображения: PwC

Типичные цепочки атак, организованные злоумышленником, включают отправку фишинговых электронных писем с вложениями, содержащими бэкдор, для развертывания вредоносного ПО, предназначенного для сбора конфиденциальных данных, включая загрузчик под названием Flagpro и бэкдор, известный как BTSDoor, раскрыла PwC в октябре 2021 года, отметив, что "использование маршрутизатора является основной частью TTPS для BlackTech".

Ранее в июле этого года принадлежащая Google компания Mandiant подчеркнула, что китайские группы угроз "нацелены на маршрутизаторы и другие методы ретрансляции и маскировки трафика злоумышленников как снаружи, так и внутри сетей жертв".

Компания threat intelligence также связала BlackTech с вредоносным ПО под названием EYEWELL, которое в основном поставляется тайваньскому правительству и технологическим объектам и которое "содержит пассивные прокси-возможности, которые могут использоваться для ретрансляции трафика из других систем, зараженных EYEWELL, в среде жертвы".

Обширный набор инструментов указывает на весьма изобретательную хакерскую команду, которая может похвастаться постоянно развивающимся набором вредоносных программ и попытками обойти обнаружение и оставаться незамеченной в течение длительных периодов времени, используя преимущества украденных сертификатов подписи кода и других методов жизни за пределами суши (LotL).

В своей последней рекомендации CISA и соавт. обвинили злоумышленника в том, что он обладает возможностями разработки специализированного вредоносного ПО и адаптированных механизмов сохранения для проникновения на периферийные устройства, часто модифицируя прошивку для поддержания сохраняемости, прокси-трафика, смешиваясь с трафиком корпоративной сети и переключаясь на других жертв в той же сети.

Иными словами, мошеннические модификации прошивки включают встроенный SSH-бэкдор, который позволяет операторам поддерживать скрытый доступ к маршрутизатору, используя magic packets для активации или деактивации функции.

"Злоумышленники BlackTech скомпрометировали несколько маршрутизаторов Cisco, используя варианты бэкдора с настраиваемым микропрограммным обеспечением", - заявили агентства. "Функциональность бэкдора включается и отключается с помощью специально созданных пакетов TCP или UDP. Этот протокол TTP распространяется не только на маршрутизаторы Cisco, и аналогичные методы могут быть использованы для включения бэкдоров в другом сетевом оборудовании ".

Cisco в своем собственном бюллетене заявила, что наиболее распространенный начальный вектор доступа в этих атаках связан с украденными или слабыми административными учетными данными и что нет никаких доказательств активного использования каких-либо недостатков безопасности в ее программном обеспечении.

"Для определенных изменений конфигурации, таких как отключение ведения журнала и загрузки встроенного программного обеспечения, требуются учетные данные администратора", - заявили в компании. "Злоумышленники использовали скомпрометированные учетные данные для выполнения конфигурации административного уровня и изменений программного обеспечения".

В качестве мер по снижению риска рекомендуется, чтобы сетевые защитники отслеживали сетевые устройства на предмет несанкционированной загрузки загрузчиков и образов встроенного программного обеспечения и перезагрузки, а также обращали внимание на аномальный трафик, предназначенный для маршрутизатора, включая SSH.