Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Законный инструмент Windows, используемый для создания программных пакетов под названием Advanced Installer , подвергается злоупотреблениям со стороны злоумышленников для размещения вредоносного ПО для майнинга криптовалют на зараженных машинах, по крайней мере, с ноября 2021 года.

"Злоумышленник использует Advanced Installer для упаковки других законных установщиков программного обеспечения, таких как Adobe Illustrator, Autodesk 3ds Max и SketchUp Pro, с вредоносными сценариями и использует функцию пользовательских действий Advanced Installer, чтобы заставить установщиков программного обеспечения выполнять вредоносные сценарии", - сказал в техническом отчете исследователь Cisco Talos Четан Рагхупрасад.

Характер троянских приложений указывает на то, что жертвы, скорее всего, охватывают архитектуру, инжиниринг, строительство, производство и сектор развлечений. Установщики программного обеспечения преимущественно используют французский язык, что свидетельствует о том, что выделяются франкоговорящие пользователи.

Эта кампания носит стратегический характер, поскольку эти отрасли промышленности полагаются на компьютеры с высокой мощностью графического процессора (GPU) для своих повседневных операций, что делает их прибыльными объектами для криптоджекинга.

Анализ Cisco данных DNS-запроса, отправленных в инфраструктуру злоумышленника, показывает, что виктимологический след охватывает Францию и Швейцарию, за которыми следуют спорадические заражения в США, Канаде, Алжире, Швеции, Германии, Тунисе, Мадагаскаре, Сингапуре и Вьетнаме.

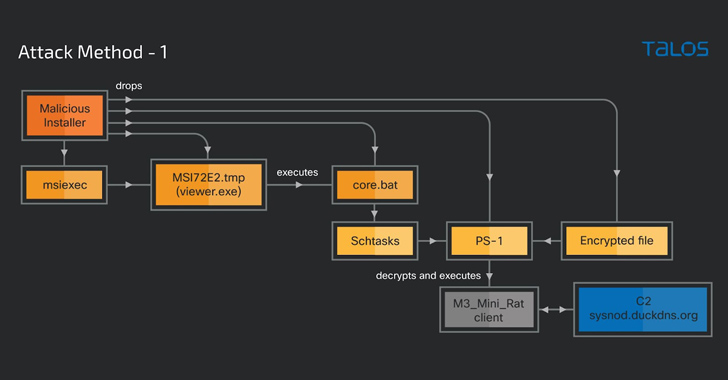

Кульминацией атак является развертывание M3_Mini_Rat, скрипта PowerShell, который, вероятно, действует как бэкдор для загрузки и выполнения дополнительных угроз, а также нескольких семейств вредоносных программ для майнинга криптовалют, таких как PhoenixMiner и lolMiner.

Что касается начального вектора доступа, есть подозрение, что методы отравления поисковой оптимизацией (SEO) могли быть использованы для доставки подложных установщиков программного обеспечения на компьютеры жертв.

После запуска установщик активирует многоступенчатую цепочку атак, которая удаляет заглушку клиента M3_Mini_Rat и двоичные файлы майнера.

"Клиент M3_Mini_Rat - это скрипт PowerShell с возможностями удаленного администрирования, который в основном фокусируется на выполнении системного анализа и загрузке и выполнении других вредоносных двоичных файлов", - сказал Рагхупрасад.

Троянец предназначен для связи с удаленным сервером, хотя в настоящее время он не отвечает, что затрудняет определение точной природы вредоносного ПО, которое могло быть распространено в ходе этого процесса.

Две другие вредоносные полезные нагрузки используются для незаконного майнинга криптовалюты с использованием ресурсов графического процессора машины. PhoenixMiner - вредоносная программа для майнинга криптовалют Ethereum, в то время как lolMiner - это программа для майнинга с открытым исходным кодом, которая может использоваться для майнинга двух виртуальных валют одновременно.

В еще одном случае злоупотребления законным инструментом Check Point предупреждает о новом типе фишинговой атаки, которая использует Google Looker Studio для создания поддельных сайтов для фишинга криптовалют в попытке обойти защиту от подделки, такую как DKIM, DMARC и SPF.

"Хакеры используют его для создания поддельных криптостраниц, которые предназначены для кражи денег и учетных данных", - сказал исследователь безопасности Джереми Фукс.

"Это далеко не полный способ сказать, что хакеры используют авторитет Google. Служба безопасности электронной почты рассмотрит все эти факторы и будет иметь большую уверенность в том, что это не фишинговое электронное письмо и что оно исходит от Google".