CarderPlanet

Professional

Основные выводы

Фон

Gemini нашла на форумах темной сети нескольких человек, которые занимаются деятельностью, связанной с обходом меры безопасности 3D Secure (3DS). 3DS - это протокол, разработанный как дополнительный уровень безопасности для онлайн-транзакций по кредитным и дебетовым картам. Начиная с версии 1.0 существовало несколько версий этого протокола ; последняя версия - 2.0. 3D Secure 2.0 (3DS 2) был разработан для размещения смартфонов. Аутентификация платежа может принимать форму отпечатка пальца или распознавания лица, а не просто паролей или текстовых сообщений с подтверждением, что обеспечивает более удобное обслуживание клиентов. Это важно для широкого внедрения, учитывая сдерживающий эффект, который дополнительные шаги проверки 3DS оказали на клиентов, размещающих платежи, которые иногда отказывались от своих транзакций после того, как они стали слишком обременительными.

Согласно Emerchantpay, последние версии 3DS также используют самые передовые функции безопасности, такие как 3DS 2. Он анализирует более 100 ключевых точек данных, включая контекстные данные продавца, выступая в качестве расширенного уровня защиты от мошенничества. Владелец карты вводит данные своей карты при оформлении заказа. На этом этапе поставщик услуг 3DS продавца отправляет эмитенту запрос аутентификации с расширенными данными. Эти данные включают различный объем информации о держателях карты и устройстве в зависимости от региональных или рыночных ограничений, таких как идентификатор устройства, MAC-адрес, географическое положение, предыдущие транзакции и т. д.

Киберпреступники могут использовать различные тактики для обхода мер 3DS, большинство из которых включает в себя различные методы социальной инженерии. Кроме того, киберпреступники могут использовать фишинговые или мошеннические страницы, чтобы обманом заставить своих жертв предоставить информацию о своей карте, а также информацию для проверки платежа, которую преступники могут затем использовать для совершения мошеннических покупок.

Углубленный анализ

Пароль

Согласно исследованию Gemini, более ранние версии 3DS имели уязвимости, которые киберпреступники могли использовать для обхода этих функций безопасности. Одним из этих недостатков было требование пароля для транзакции, который иногда принимал форму личного идентификационного номера (PIN). Киберпреступники могут найти различные способы получения пароля, в том числе с помощью социальной инженерии, чтобы обманом заставить жертву предоставить свой пароль. Ниже приведены некоторые из способов, которыми киберпреступники могут этого добиться.

Социальная инженерия

Социальная инженерия может принимать разные формы. Особо искусные киберпреступники могут обманом заставить своих жертв предоставить пароли, выдавая себя за представителя банка. Например, некоторые из украденных платежных карт, продаваемых на торговых площадках даркнета, содержат полную информацию о держателях карт, включая имя, номер телефона, адрес электронной почты, физический адрес, девичью фамилию матери, идентификационный номер, номер водительских прав и т. д. Используя эту информацию, киберпреступник может позвонить клиенту, выдать себя за работника банка, сначала предоставив жертве некоторую личную информацию (PII), а затем запросить у жертвы свой пароль для окончательного подтверждения личности.

[/URL]

[/URL]

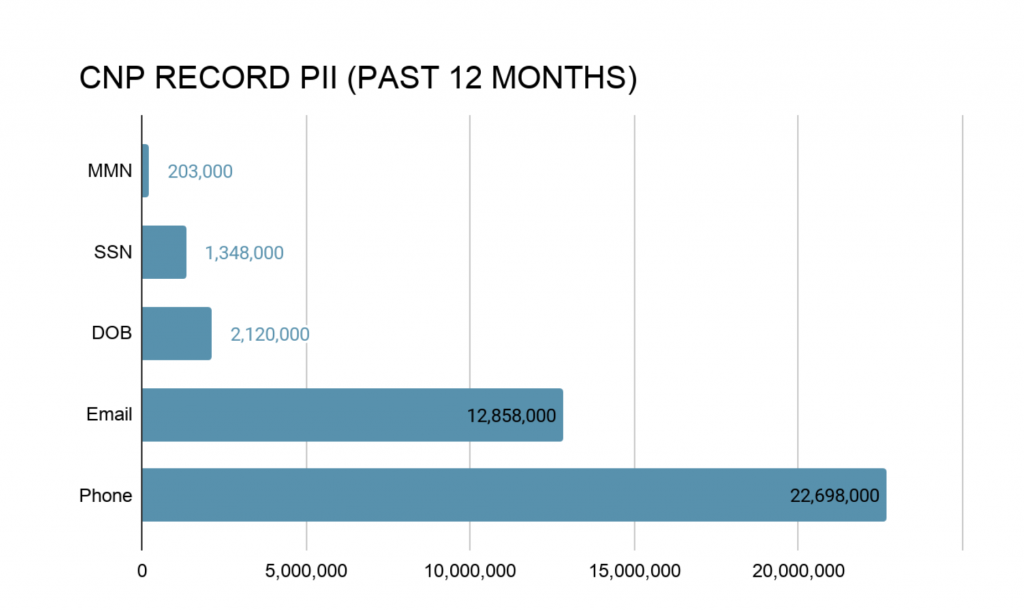

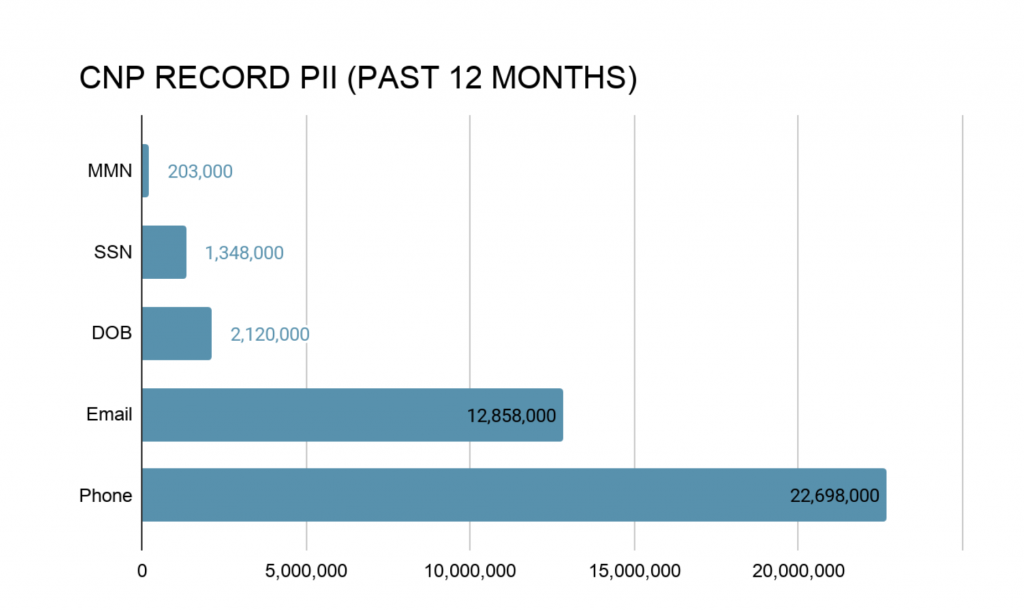

Изображение 1: PII на запись для карт, выставленных на продажу в даркнете за последние 12 месяцев.

Подобные методы социальной инженерии можно было использовать в более поздних версиях 3DS. 5 сентября 2020 года аналитики Gemini заметили авторитетного хакера на высококлассном форуме в даркнете. описал метод социальной инженерии, с помощью которого киберпреступники могут совершать мошеннические покупки в режиме реального времени, обманывая свою жертву. По словам хакера, киберпреступники сначала должны иметь карту с полной информацией о жертве, а затем загрузить приложение для подделки телефонных номеров и устройство для смены голоса. На следующем этапе хакер порекомендовал перейти на сайт покупок по выбору мошенника и ввести карту покупок и платежную информацию. Затем хакер рекомендовал подделать номер телефона банка, который обычно находится на обратной стороне банковской карты, и позвонить жертве, используя те же шаги, что и описанные выше, чтобы жертва могла спокойно делиться своей информацией. На последнем этапе хакер сообщает жертве, что она получит код подтверждения для окончательной проверки личности, в этот момент злоумышленник должен разместить заказ в магазине; когда будет предложено ввести проверочный код, который был отправлен на телефон жертвы, мошенник должен получить этот код у жертвы.

[/URL]

[/URL]

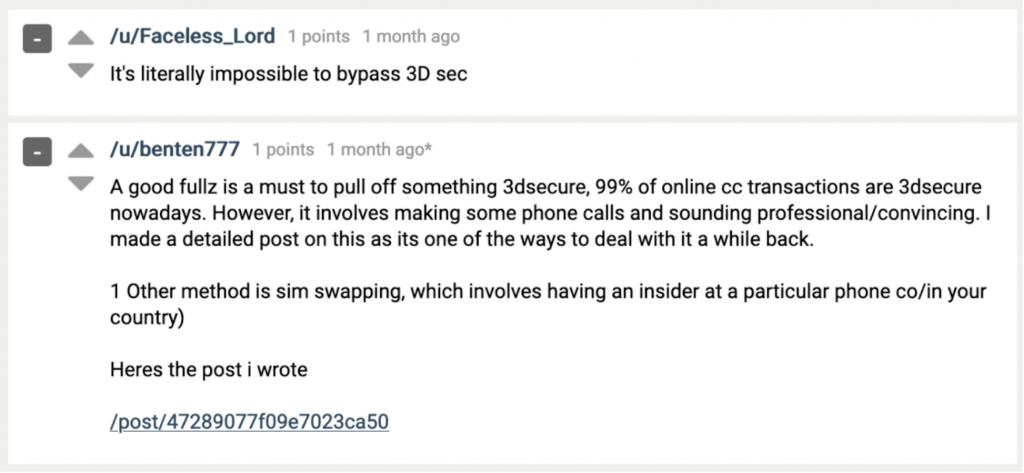

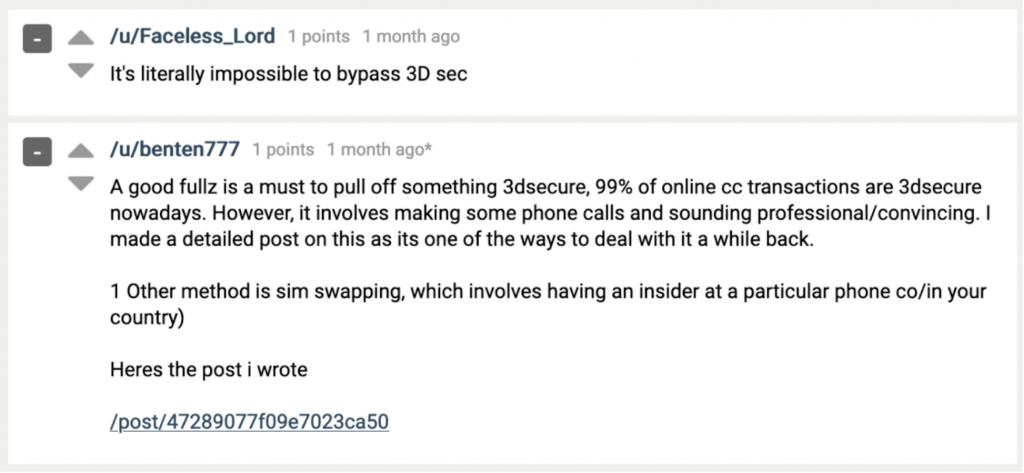

Изображение 2: сообщение benten777, объясняющее, как обойти 3DS.

Фишинговые страницы

Поиск на форумах в темной сети показал, что различные киберпреступники занимаются деятельностью, связанной с продажей информации, собранной с фишинговых сайтов, продажей инъекций, собирающих информацию о жертвах, и созданием фишинговых сайтов. Фишинговые сайты часто имитируют реальные сайты и обманом заставляют жертв вводить информацию о своих аккаунтах, которую киберпреступники затем собирают и обрабатывают на реальном сайте. В этом типе мошенничества киберпреступники могут представить жертве интернет-магазин, который выглядит идентичным реальному магазину. Когда жертва невольно делает покупки на фишинговом сайте, киберпреступники передают платежные реквизиты на законный сайт для оплаты своих покупок, которые затем жертва невольно проверяет с помощью 3DS.

[/URL]

[/URL]

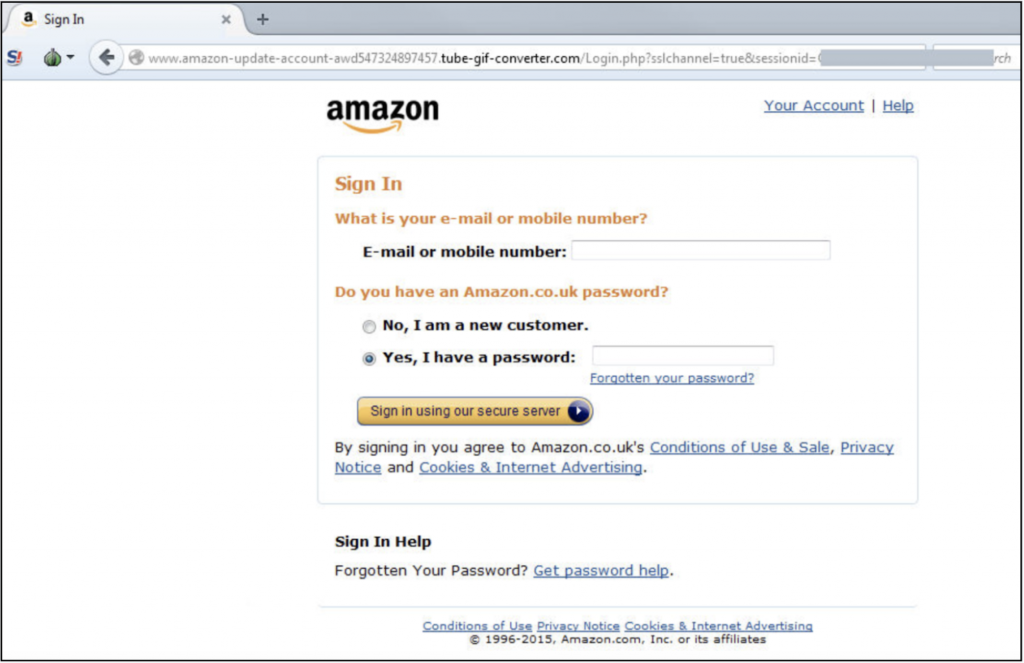

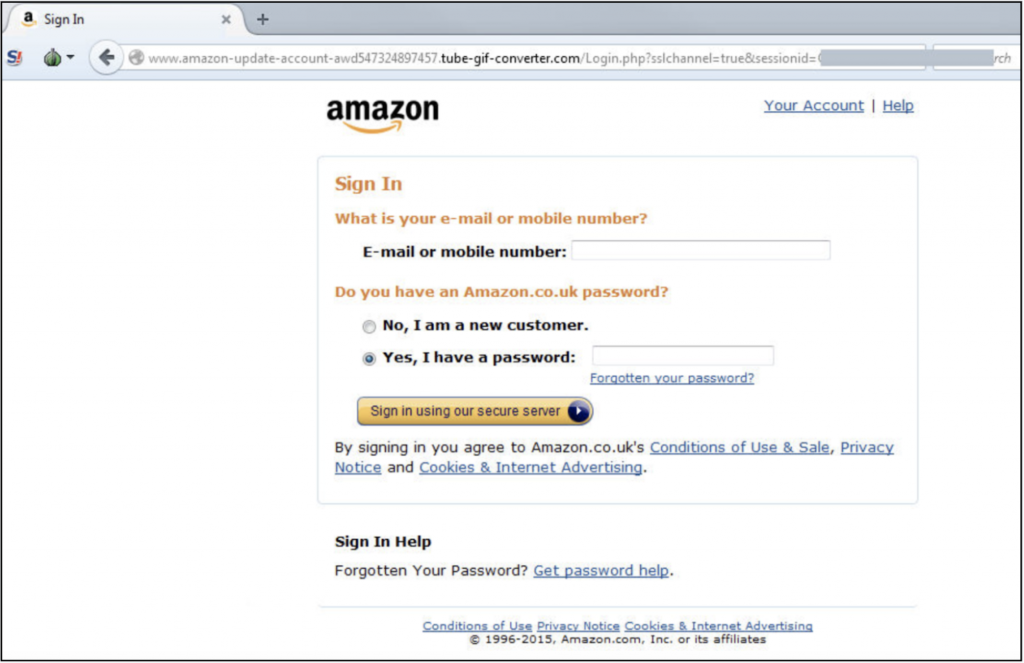

Изображение 3: Фишинговая страница Amazon.

Совершение небольших покупок

Иногда 3DS может затруднять покупки, и поэтому дополнительные шаги проверки могут удерживать клиентов от совершения покупок. Чтобы упростить процесс покупки, некоторые интернет-магазины отключают функцию 3DS для небольших покупок, которые, в зависимости от магазина, могут исчисляться сотнями долларов. Например, транзакции на сумму менее 30 долларов не облагаются налогом, но не в том случае, если карта используется 5 раз или общие расходы превышают 100 долларов. У других сайтов есть свои требования, иногда до 400 долларов. Киберпреступники могут протестировать эти сайты, чтобы определить, какая сумма покупки запускает 3DS, а затем сохранить покупки ниже этих сумм.

PayPal

Еще один способ, которым киберпреступники могут обойти 3DS, - это использование PayPal. В этой схеме киберпреступники добавляли информацию о украденной платежной карте в учетную запись PayPal и использовали метод оплаты PayPal при совершении покупок. Чтобы эта схема работала с дебетовой картой, злоумышленникам потребуется доступ к банковскому счету для подтверждения мини-депозита вместе с кодом PayPal.. Однако для кредитной карты им потребуется только доступ к онлайн-счету PayPal, поскольку PayPal не всегда выдает код проверки для подтверждения. Торговые площадки и форумы даркнета продают платежные карты с данными для входа в банковский счет. Затем киберпреступники могут приобрести такую информацию и успешно добавить платежные карты в PayPal. После добавления карты в PayPal киберпреступники могут совершать покупки на торговых площадках, которые позволяют совершать платежи PayPal без использования 3DS, даже если она включена на этом сайте.

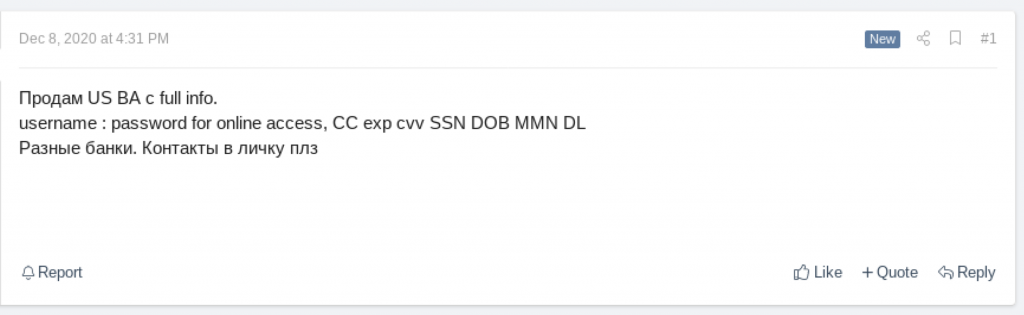

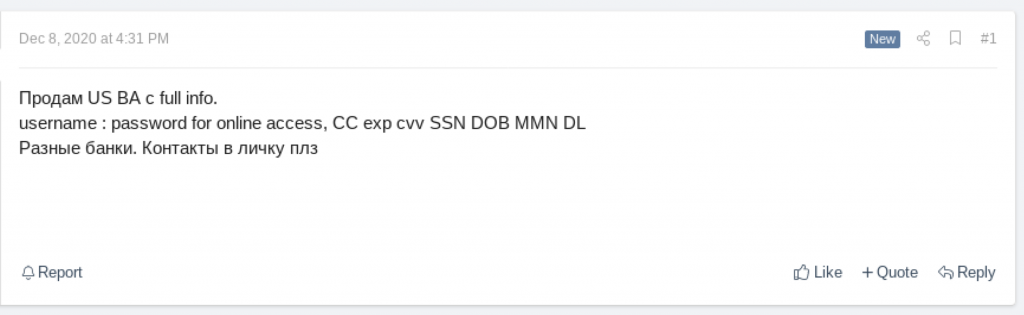

Изображение 4: Русскоязычный хакер, продающий банковские счета с доступом в Интернет.

Вредоносное ПО

Как упоминалось выше, часть проверки 3DS версии 1 включает отправку текстового сообщения с кодом безопасности держателю карты для подтверждения покупок. Киберпреступники могут установить вредоносное ПО на мобильный телефон жертвы, чтобы перехватить такие сообщения. Во многих случаях такое вредоносное ПО прикрепляется к вредоносным приложениям в Android-приложениях в магазине Google Play, которые устанавливаются ничего не подозревающими жертвами. Магазин Google Play позволяет предлагать своим пользователям приложения с открытым исходным кодом, и поэтому пользователи Android особенно восприимчивы к приложениям, которые могут заразить их телефоны. Затем эта вредоносная программа будет перехватывать любые входящие текстовые сообщения, включая коды проверки 3DS, которые затем используются при совершении покупок.

3DS 2 и SCA

3DS был обновлен до 3DS 2, который был разработан для работы со смартфонами. Аутентификация платежа может принимать форму отпечатка пальца или распознавания лица, а не только паролей или текстовых сообщений с подтверждением, что обеспечивает более удобное обслуживание клиентов. Это важно для широкого внедрения, учитывая сдерживающий эффект, который дополнительные шаги проверки 3DS оказали на клиентов, размещающих платежи, которые иногда отказывались от своих транзакций после того, как они стали слишком обременительными.

14 сентября 2019 года Европа представила новый набор требований к платежам, чтобы повысить стандарты аутентификации онлайн-платежей. Эти требования известны как строгая проверка подлинности клиентов (SCA) и включают сроки соблюдения в 2020 и 2021 годах для каждой страны. SCA предназначен для защиты инициируемых клиентом платежей (в отличие от повторяющихся платежей) и может выполняться с помощью 3DS 2, которая, как ожидается, будет основной формой соблюдения платежных требований. Как и в более ранних версиях 3DS, он включает положения, освобождающие транзакции на сумму ниже определенных от дополнительной проверки.

Хотя технология 3DS 2 повысит уровень безопасности онлайн-транзакций, уровни глобального внедрения были разными. Европа лидирует среди правительств в распространении мандатов на усыновление. Соединенные Штаты выбрали менее прямой подход; Защита от ответственности за мошенничество в США для продавцов, использующих 3DS 1.0, истекает 17 октября 2021 года. Эмитенты в США должны перейти на 3DS 2.0 до 31 августа 2020 года, а продавцы, которые не обновятся до 3DS 2.0 до 17 октября 2021 года, не смогут воспользоваться преимуществами перехода ответственности за мошенничество с продавца на банк-эмитент. AsiaPay, ведущий азиатский сервис цифровых платежей и технологий, анонсировал решение Xecure 3DS 2.0., который сертифицирован по стандарту EMV 3-D Secure (3DS) версии 2.2. Таким образом, благодаря прямым предписаниям, нормативным стимулам или инициативам частного сектора внедрение 3DS 2.0 растет во всем мире, хотя реализация в разных странах различается.

По мере того, как Европа принимает эти новые требования, безопасность основных транзакций улучшится. Однако это повысит спрос на киберпреступные средства обхода 3DS 2. Более технические методы взлома, нацеленные на 3DS, вряд ли найдут такой же успех с 3DS 2, но схемы фишинга и социальной инженерии часто выходят за рамки технических обновлений. Это может сделать многие из описанных выше методов более ценными в киберпреступном подполье.

Заключение

Более старые версии 3DS, такие как версия 1.0 (которая до сих пор широко используется во всем мире), уязвимы для хакеров, которые находят способы обойти свои функции безопасности. Новую версию 3DS 2 сложнее обойти киберпреступникам, особенно с помощью технических средств, но она не лишена хорошо отточенных навыков социальной инженерии. Кроме того, киберпреступники используют фишинговые страницы, чтобы обманом заставить жертв предоставить свои пароли и PIN-коды для совершения мошеннических покупок. Gemini Advisory с умеренной уверенностью оценивает, что киберпреступники, вероятно, будут продолжать полагаться на социальную инженерию и фишинг, чтобы обойти меры безопасности 3DS.

- Gemini обнаружила, что на форумах в темной сети несколько человек занимаются деятельностью, связанной с обходом меры безопасности 3D Secure (3DS), которая представляет собой протокол, разработанный как дополнительный уровень безопасности для онлайн-транзакций по кредитным и дебетовым картам.

- Тактика киберпреступников для обхода мер 3DS включает различные методы социальной инженерии и фишинговые или мошеннические страницы. Вредоносные программы и технические атаки с меньшей вероятностью будут работать в новой версии 3DS 2.0.

- Хотя технология 3DS 2 повысит уровень безопасности онлайн-транзакций, уровни глобального внедрения были разными. Осуществление мандата Европейского Союза ведет к этим усилиям.

- Хотя киберпреступникам труднее обойти 3DS 2, она не лишена хорошо отточенных навыков социальной инженерии. Gemini Advisory с умеренной уверенностью оценивает, что киберпреступники, вероятно, будут продолжать полагаться на социальную инженерию и фишинг, чтобы обойти меры безопасности 3DS.

Фон

Gemini нашла на форумах темной сети нескольких человек, которые занимаются деятельностью, связанной с обходом меры безопасности 3D Secure (3DS). 3DS - это протокол, разработанный как дополнительный уровень безопасности для онлайн-транзакций по кредитным и дебетовым картам. Начиная с версии 1.0 существовало несколько версий этого протокола ; последняя версия - 2.0. 3D Secure 2.0 (3DS 2) был разработан для размещения смартфонов. Аутентификация платежа может принимать форму отпечатка пальца или распознавания лица, а не просто паролей или текстовых сообщений с подтверждением, что обеспечивает более удобное обслуживание клиентов. Это важно для широкого внедрения, учитывая сдерживающий эффект, который дополнительные шаги проверки 3DS оказали на клиентов, размещающих платежи, которые иногда отказывались от своих транзакций после того, как они стали слишком обременительными.

Согласно Emerchantpay, последние версии 3DS также используют самые передовые функции безопасности, такие как 3DS 2. Он анализирует более 100 ключевых точек данных, включая контекстные данные продавца, выступая в качестве расширенного уровня защиты от мошенничества. Владелец карты вводит данные своей карты при оформлении заказа. На этом этапе поставщик услуг 3DS продавца отправляет эмитенту запрос аутентификации с расширенными данными. Эти данные включают различный объем информации о держателях карты и устройстве в зависимости от региональных или рыночных ограничений, таких как идентификатор устройства, MAC-адрес, географическое положение, предыдущие транзакции и т. д.

Киберпреступники могут использовать различные тактики для обхода мер 3DS, большинство из которых включает в себя различные методы социальной инженерии. Кроме того, киберпреступники могут использовать фишинговые или мошеннические страницы, чтобы обманом заставить своих жертв предоставить информацию о своей карте, а также информацию для проверки платежа, которую преступники могут затем использовать для совершения мошеннических покупок.

Углубленный анализ

Пароль

Согласно исследованию Gemini, более ранние версии 3DS имели уязвимости, которые киберпреступники могли использовать для обхода этих функций безопасности. Одним из этих недостатков было требование пароля для транзакции, который иногда принимал форму личного идентификационного номера (PIN). Киберпреступники могут найти различные способы получения пароля, в том числе с помощью социальной инженерии, чтобы обманом заставить жертву предоставить свой пароль. Ниже приведены некоторые из способов, которыми киберпреступники могут этого добиться.

Социальная инженерия

Социальная инженерия может принимать разные формы. Особо искусные киберпреступники могут обманом заставить своих жертв предоставить пароли, выдавая себя за представителя банка. Например, некоторые из украденных платежных карт, продаваемых на торговых площадках даркнета, содержат полную информацию о держателях карт, включая имя, номер телефона, адрес электронной почты, физический адрес, девичью фамилию матери, идентификационный номер, номер водительских прав и т. д. Используя эту информацию, киберпреступник может позвонить клиенту, выдать себя за работника банка, сначала предоставив жертве некоторую личную информацию (PII), а затем запросить у жертвы свой пароль для окончательного подтверждения личности.

Изображение 1: PII на запись для карт, выставленных на продажу в даркнете за последние 12 месяцев.

Подобные методы социальной инженерии можно было использовать в более поздних версиях 3DS. 5 сентября 2020 года аналитики Gemini заметили авторитетного хакера на высококлассном форуме в даркнете. описал метод социальной инженерии, с помощью которого киберпреступники могут совершать мошеннические покупки в режиме реального времени, обманывая свою жертву. По словам хакера, киберпреступники сначала должны иметь карту с полной информацией о жертве, а затем загрузить приложение для подделки телефонных номеров и устройство для смены голоса. На следующем этапе хакер порекомендовал перейти на сайт покупок по выбору мошенника и ввести карту покупок и платежную информацию. Затем хакер рекомендовал подделать номер телефона банка, который обычно находится на обратной стороне банковской карты, и позвонить жертве, используя те же шаги, что и описанные выше, чтобы жертва могла спокойно делиться своей информацией. На последнем этапе хакер сообщает жертве, что она получит код подтверждения для окончательной проверки личности, в этот момент злоумышленник должен разместить заказ в магазине; когда будет предложено ввести проверочный код, который был отправлен на телефон жертвы, мошенник должен получить этот код у жертвы.

Изображение 2: сообщение benten777, объясняющее, как обойти 3DS.

Фишинговые страницы

Поиск на форумах в темной сети показал, что различные киберпреступники занимаются деятельностью, связанной с продажей информации, собранной с фишинговых сайтов, продажей инъекций, собирающих информацию о жертвах, и созданием фишинговых сайтов. Фишинговые сайты часто имитируют реальные сайты и обманом заставляют жертв вводить информацию о своих аккаунтах, которую киберпреступники затем собирают и обрабатывают на реальном сайте. В этом типе мошенничества киберпреступники могут представить жертве интернет-магазин, который выглядит идентичным реальному магазину. Когда жертва невольно делает покупки на фишинговом сайте, киберпреступники передают платежные реквизиты на законный сайт для оплаты своих покупок, которые затем жертва невольно проверяет с помощью 3DS.

Изображение 3: Фишинговая страница Amazon.

Совершение небольших покупок

Иногда 3DS может затруднять покупки, и поэтому дополнительные шаги проверки могут удерживать клиентов от совершения покупок. Чтобы упростить процесс покупки, некоторые интернет-магазины отключают функцию 3DS для небольших покупок, которые, в зависимости от магазина, могут исчисляться сотнями долларов. Например, транзакции на сумму менее 30 долларов не облагаются налогом, но не в том случае, если карта используется 5 раз или общие расходы превышают 100 долларов. У других сайтов есть свои требования, иногда до 400 долларов. Киберпреступники могут протестировать эти сайты, чтобы определить, какая сумма покупки запускает 3DS, а затем сохранить покупки ниже этих сумм.

PayPal

Еще один способ, которым киберпреступники могут обойти 3DS, - это использование PayPal. В этой схеме киберпреступники добавляли информацию о украденной платежной карте в учетную запись PayPal и использовали метод оплаты PayPal при совершении покупок. Чтобы эта схема работала с дебетовой картой, злоумышленникам потребуется доступ к банковскому счету для подтверждения мини-депозита вместе с кодом PayPal.. Однако для кредитной карты им потребуется только доступ к онлайн-счету PayPal, поскольку PayPal не всегда выдает код проверки для подтверждения. Торговые площадки и форумы даркнета продают платежные карты с данными для входа в банковский счет. Затем киберпреступники могут приобрести такую информацию и успешно добавить платежные карты в PayPal. После добавления карты в PayPal киберпреступники могут совершать покупки на торговых площадках, которые позволяют совершать платежи PayPal без использования 3DS, даже если она включена на этом сайте.

Изображение 4: Русскоязычный хакер, продающий банковские счета с доступом в Интернет.

Вредоносное ПО

Как упоминалось выше, часть проверки 3DS версии 1 включает отправку текстового сообщения с кодом безопасности держателю карты для подтверждения покупок. Киберпреступники могут установить вредоносное ПО на мобильный телефон жертвы, чтобы перехватить такие сообщения. Во многих случаях такое вредоносное ПО прикрепляется к вредоносным приложениям в Android-приложениях в магазине Google Play, которые устанавливаются ничего не подозревающими жертвами. Магазин Google Play позволяет предлагать своим пользователям приложения с открытым исходным кодом, и поэтому пользователи Android особенно восприимчивы к приложениям, которые могут заразить их телефоны. Затем эта вредоносная программа будет перехватывать любые входящие текстовые сообщения, включая коды проверки 3DS, которые затем используются при совершении покупок.

3DS 2 и SCA

3DS был обновлен до 3DS 2, который был разработан для работы со смартфонами. Аутентификация платежа может принимать форму отпечатка пальца или распознавания лица, а не только паролей или текстовых сообщений с подтверждением, что обеспечивает более удобное обслуживание клиентов. Это важно для широкого внедрения, учитывая сдерживающий эффект, который дополнительные шаги проверки 3DS оказали на клиентов, размещающих платежи, которые иногда отказывались от своих транзакций после того, как они стали слишком обременительными.

14 сентября 2019 года Европа представила новый набор требований к платежам, чтобы повысить стандарты аутентификации онлайн-платежей. Эти требования известны как строгая проверка подлинности клиентов (SCA) и включают сроки соблюдения в 2020 и 2021 годах для каждой страны. SCA предназначен для защиты инициируемых клиентом платежей (в отличие от повторяющихся платежей) и может выполняться с помощью 3DS 2, которая, как ожидается, будет основной формой соблюдения платежных требований. Как и в более ранних версиях 3DS, он включает положения, освобождающие транзакции на сумму ниже определенных от дополнительной проверки.

Хотя технология 3DS 2 повысит уровень безопасности онлайн-транзакций, уровни глобального внедрения были разными. Европа лидирует среди правительств в распространении мандатов на усыновление. Соединенные Штаты выбрали менее прямой подход; Защита от ответственности за мошенничество в США для продавцов, использующих 3DS 1.0, истекает 17 октября 2021 года. Эмитенты в США должны перейти на 3DS 2.0 до 31 августа 2020 года, а продавцы, которые не обновятся до 3DS 2.0 до 17 октября 2021 года, не смогут воспользоваться преимуществами перехода ответственности за мошенничество с продавца на банк-эмитент. AsiaPay, ведущий азиатский сервис цифровых платежей и технологий, анонсировал решение Xecure 3DS 2.0., который сертифицирован по стандарту EMV 3-D Secure (3DS) версии 2.2. Таким образом, благодаря прямым предписаниям, нормативным стимулам или инициативам частного сектора внедрение 3DS 2.0 растет во всем мире, хотя реализация в разных странах различается.

По мере того, как Европа принимает эти новые требования, безопасность основных транзакций улучшится. Однако это повысит спрос на киберпреступные средства обхода 3DS 2. Более технические методы взлома, нацеленные на 3DS, вряд ли найдут такой же успех с 3DS 2, но схемы фишинга и социальной инженерии часто выходят за рамки технических обновлений. Это может сделать многие из описанных выше методов более ценными в киберпреступном подполье.

Заключение

Более старые версии 3DS, такие как версия 1.0 (которая до сих пор широко используется во всем мире), уязвимы для хакеров, которые находят способы обойти свои функции безопасности. Новую версию 3DS 2 сложнее обойти киберпреступникам, особенно с помощью технических средств, но она не лишена хорошо отточенных навыков социальной инженерии. Кроме того, киберпреступники используют фишинговые страницы, чтобы обманом заставить жертв предоставить свои пароли и PIN-коды для совершения мошеннических покупок. Gemini Advisory с умеренной уверенностью оценивает, что киберпреступники, вероятно, будут продолжать полагаться на социальную инженерию и фишинг, чтобы обойти меры безопасности 3DS.