Финансово мотивированный участник угрозы был раскрыт в качестве посредника первоначального доступа (IAB), который продает доступ к скомпрометированным организациям другим злоумышленникам для проведения последующих атак, таких как программы-вымогатели.

Компании Secureworks противодействия угрозе блока (КТП) назвала электронной преступную группу Золотая Мелодия, который также известен под именами Пророка паук (CrowdStrike) и UNC961 (в итоге).

"Эта финансово мотивированная группа действует как минимум с 2017 года, компрометируя организации, используя уязвимости на незащищенных серверах, подключенных к Интернету", - заявили в компании по кибербезопасности.

"Виктимология предполагает оппортунистические атаки с целью получения финансовой выгоды, а не целенаправленную кампанию, проводимую спонсируемой государством группой угроз с целью шпионажа, уничтожения или дезорганизации".

"Золотая мелодия" ранее связана с атаками, использующими недостатки безопасности в JBoss Messaging (CVE-2017-7504), Citrix ADC (CVE-2019-19781), Oracle WebLogic (CVE-2020-14750 и CVE-2020-14882), GitLab (CVE-2021-22205), Citrix ShareFile Storage Zones Controller (CVE-2021-22941), Atlassian Серверы Confluence (CVE-2021-26084), ForgeRock AM (CVE-2021-35464) и Apache Log4j (CVE-2021-44228).

Было замечено, что группа киберпреступников расширяет свое виктимологическое присутствие, нанося удары по розничной торговле, здравоохранению, энергетике, финансовым операциям и высокотехнологичным организациям в Северной Америке, Северной Европе и Западной Азии с середины 2020 года.

Mandiant в анализе, опубликованном в марте 2023 года, заявила, что "во многих случаях вторжению UNC961 предшествовало развертывание программ-вымогателей Maze и Egregor от различных последующих участников".

Далее компания описала группу как "изобретательную в своем оппортунистическом подходе к операциям первоначального доступа" и отметила, что она "применяет экономически эффективный подход к получению первоначального доступа путем использования недавно обнаруженных уязвимостей с использованием общедоступного кода эксплойта".

Помимо использования разнообразного арсенала, включающего веб-оболочки, встроенное программное обеспечение операционной системы и общедоступные утилиты, известно, что она использует проприетарные троянские программы удаленного доступа (RATs) и инструменты туннелирования, такие как GOTROJ (он же MUTEPUT), BARNWORK, HOLEDOOR, DARKDOOR, AUDITUNNEL, HOLEPUNCH, LIGHTBUNNY и HOLERUN, для выполнения произвольных команд, сбора системной информации и создания обратного туннеля с жестко закодированным IP-адресом.

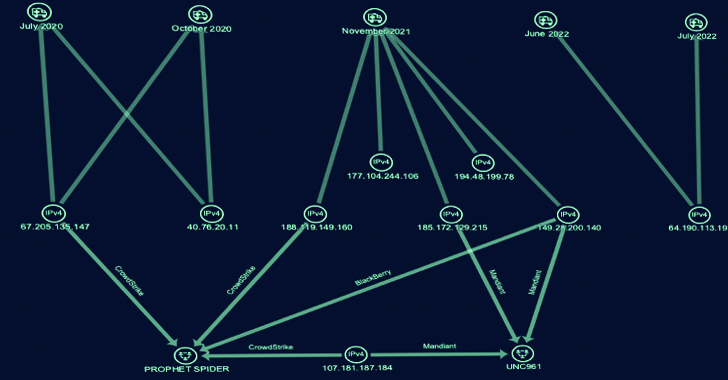

Secureworks, которая связала Gold Melody с пятью вторжениями в период с июля 2020 по июль 2022 года, заявила, что эти атаки повлекли за собой злоупотребление различным набором недостатков, в том числе теми, которые повлияли на Oracle E-Business Suite (CVE-2016-0545), Apache Struts (CVE-2017-5638), Sitecore XP (CVE-2021-42237) и Flexera FlexNet (CVE-2021-4104) для получения первоначального доступа.

Успешный плацдарм достигается за счет развертывания веб-оболочек для обеспечения сохраняемости с последующим созданием каталогов на взломанном хосте для запуска инструментов, используемых в цепочке заражения.

"Голд Мелоди проводит значительный объем сканирования, чтобы понять среду жертвы", - заявили в компании. "Сканирование начинается вскоре после получения доступа, но повторяется и продолжается на протяжении всего вторжения".

Фаза разведки прокладывает путь для сбора учетных данных, перемещения по боковому каналу и эксфильтрации данных. Тем не менее, все пять атак в конечном итоге оказались безуспешными.

"Голд Мелоди действует как финансово мотивированный IAB, продавая доступ другим субъектам угрозы", - заключила компания. "Впоследствии покупатели монетизируют доступ, вероятно, путем вымогательства с помощью развертывания программ-вымогателей".

"Ее зависимость от использования уязвимостей в не исправленных серверах с выходом в Интернет для доступа усиливает важность надежного управления исправлениями".