Man

Professional

- Messages

- 3,222

- Reaction score

- 1,201

- Points

- 113

ThreatFabric выявила новую тактику обналичивания, которая ранее не встречалась, под названием «Ghost Tap», которую кардеры используют для эксплуатации украденных данных кредитных карт, связанных с мобильными платежными сервисами, такими как Google Pay и Apple Pay. Этот метод включает в себя ретрансляцию трафика NFC (Near Field Communication) для анонимного и масштабного выполнения транзакций. Кардеры используют такие инструменты, как NFCGate, для ретрансляции трафика NFC между устройством с украденной картой и терминалом точки продаж, что позволяет им совершать покупки без физического присутствия на месте. Эта тактика создает значительные проблемы для финансовых учреждений в обнаружении и предотвращении таких мошеннических действий. Я объяснил, как это работает, и продемонстрировал ретрансляцию NFC из приложения Google Wallet в видео ниже.

Платежная карта, зарегистрированная в приложении кошелька на устройстве кардера, не запрашивает ввод PIN-кода для бесконтактных платежей сверх порога в рамках авторизации, вместо держателя карты требуется только авторизация владельца устройства. Благодаря этому этот тип атаки эффективно обходит ограничение для бесконтактных платежей без знания PIN-кода.

Я представлю это исследование со своими идеями на конференции по кибербезопасности AVAR 2024. Если вы собираетесь на конференцию, не стесняйтесь зайти и поздороваться .

.

Обратите внимание на электронные письма, полученные от банка. Когда кредитная карта регистрируется на втором смартфоне, первый смартфон обычно не уведомляется напрямую. Однако эмитент карты или мобильный платежный сервис (например, Google Pay или Apple Pay) может отправить электронное письмо или push-уведомление владельцу счета, чтобы сообщить ему о регистрации нового устройства. Это мера безопасности, призванная предупредить владельца карты о любой потенциальной несанкционированной активности.

Источник

Как это работает

Эта техника вводит несколько новых элементов, которые делают ее особенно интересной:- Кража данных кредитной карты: кардер крадет данные кредитной карты жертвы и перехватывает OPT-коды, используя вредоносное ПО для Android, которое должно быть заранее установлено на устройстве жертвы, или используя фишинг.

- Регистрация кредитной карты: кардер регистрирует украденную карту с помощью своего смартфона, используя приложение Google Wallet или Apple Pay.

- Избежать обнаружения: чтобы скрыть от правоохранительных органов местонахождение и личность кардера, они используют мулов и ретрансляторы трафика NFC.

- Использование мулов: Используя посредников (мулов), они выполняют часть своих операций, например, обналичивание украденных карт, чтобы еще больше дистанцироваться от преступления - кардинга. Мул может находиться на другом конце света, но быть подключенным к интернету. На картинке ниже вы можете видеть посты с подпольного форума, где кардеры ищут мулов (дропов).

- NFC Relay Attack: в отличие от традиционных методов, Ghost Tap использует атаки с ретрансляцией для эксплуатации украденных данных кредитной карты. Это позволяет мошенникам совершать транзакции без наличия физической карты или нахождения рядом с терминалом POS.

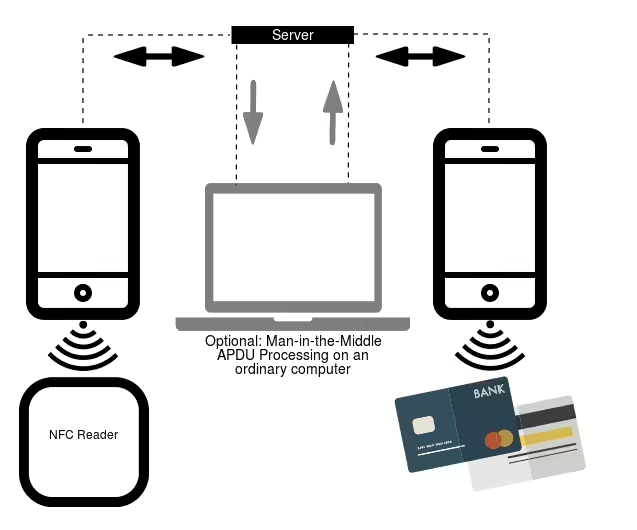

- NFCGate: чтобы иметь возможность ретранслировать трафик NFC от кардера, который зарегистрировал данные украденной кредитной карты, к мулу, который может совершать платежи на терминале, они использовали набор инструментов NFCGate, который может многократно пересылать сеанс NFC с устройства кардера к мулу, см. архитектуру NFCGate ниже.

- Покупка товаров или возврат наличных: Мул может совершить несанкционированную покупку в терминале на другом конце света и, возможно, получить возврат наличных, если это возможно.

Обход проверки PIN-кода: обналичивание разницы между украденной физической картой и картой, зарегистрированной в приложении мобильного кошелька

Подводя итог, можно сказать, что с украденной физической платежной картой можно совершать небольшие бесконтактные платежи, которые ограничены банком. Все, что превышает этот порог, требует ввода PIN-кода.Платежная карта, зарегистрированная в приложении кошелька на устройстве кардера, не запрашивает ввод PIN-кода для бесконтактных платежей сверх порога в рамках авторизации, вместо держателя карты требуется только авторизация владельца устройства. Благодаря этому этот тип атаки эффективно обходит ограничение для бесконтактных платежей без знания PIN-кода.

История атак на ретрансляторы NFC

Это второй случай использования NFC-реле через набор инструментов NFCGate кардерами в этом году. Впервые задокументированный случай был использован для отправки данных с бесконтактной платежной карты жертвы через смартфон жертвы, на котором была установлена вредоносная программа NGate, на смартфон кардера, который мог снимать деньги в банкомате. Демонстрация визуализирована на видео ниже.Я представлю это исследование со своими идеями на конференции по кибербезопасности AVAR 2024. Если вы собираетесь на конференцию, не стесняйтесь зайти и поздороваться

Профилактика

Поскольку весь сценарий атаки основан на том факте, что устройство жертвы уже скомпрометировано вредоносным ПО, которое выманивает данные кредитной карты, обязательно устанавливайте приложения только из надежных источников.Обратите внимание на электронные письма, полученные от банка. Когда кредитная карта регистрируется на втором смартфоне, первый смартфон обычно не уведомляется напрямую. Однако эмитент карты или мобильный платежный сервис (например, Google Pay или Apple Pay) может отправить электронное письмо или push-уведомление владельцу счета, чтобы сообщить ему о регистрации нового устройства. Это мера безопасности, призванная предупредить владельца карты о любой потенциальной несанкционированной активности.

Заключение

Ghost Tap позволяет проводить транзакции анонимно и в большем масштабе. Использование таких инструментов, как NFCGate, позволяет передавать трафик NFC между устройством с украденной картой и POS-терминалом, что затрудняет отслеживание мошенничества до преступников. Этот метод создает значительные проблемы для финансовых учреждений в обнаружении и предотвращении таких мошеннических действий. Транзакции кажутся законными, поскольку они обрабатываются через стандартные мобильные платежные сервисы, что затрудняет выявление и блокировку подозрительной активности.Источник