Merkel

Carder

- Messages

- 39

- Reaction score

- 38

- Points

- 18

Перевод статьи https://carder.market/threads/how-to-hack-any-wi-fi.118390/

Было много способов взломать Wi-Fi канал, однако вопросы о том, как это сделать, продолжают приходить к нам до сих пор.

Я решил подробно расписать в этой статье процесс перехвата и расшифровки рукопожатия(handshake).

Для работы нам понадобится пк с установленной операционкой Kali Linux .

1. Перехват рукопожатия

1. Во-первых, нам нужно загрузить "airgeddon" на наш пк с Kali. Заходим в терминал и скачиваем утилиту:

Скорее всего, у вас не будут установлены все инструменты. Программа сообщит вам об ошибке и укажет имя. Далее вам нужно будет установить этот инструмент.

Например, bettercap отсутствует , то мы его устанавливаем :

Код: apt install bettercap

Мы установили "bettercap" с помощью простой команды. И так поступаем со всеми недостающими инструментами.

4. Далее выбираем свой wi-fi адаптер, у меня это Альфа. Номер 2

5. После этого попадаем в главное меню и переводим наш адаптер в режим мониторинга, это номер 2.

6. Затем перейдите в меню инструментов для работы с рукопожатием № 5.

7. В этом меню нам нужно выбрать цель поиска. Это номер 4.

Затем начнется поиск целей. Как только появится наша точка wi-fi, вы cможете завершить поиск, нажав Ctrl + C.

Затем выбираем нашу из списка точек wi-fi.

8. Как только цель выбрана, переключаемся в режим захвата рукопожатия, номер 6.

И перед нами три типа атаки. Выбираем номер 2 - "aireplay deauthentication attack"

Фактически мы отправим в точку запрос на перезагрузку. После этого мы будем сканировать канал и перехватывать пакеты. Также можно выбрать 1 способ, но он более длительный, придется подождать, пока пользователь сам введет пароль для точки. Выберите 2 и оставьте настройки по умолчанию.

После этого происходит перехват, и нам предлагают прописать путь сохранения. Выбираем папку и сохраняем туда наше рукопожатие.

На этом мы закончили с Airgeddon, мы можем закрыть его и перейти в Windows, чтобы расшифровать наш файл с расширением .cap.

2. Расшифровка пароля.

1. Загрузите hashcat binaries (click), распакуйте все файлы в папку. Главное не за горами, так как откроем через CMD.

2. Далее нам нужно преобразовать наш файл с расширением .cap в .hc22000.

Для этого перейдите сюда: сайт (Нажмите) , загрузите наш файл и скачайте преобразованный.

3. Открываем CMD, заходим в папку с нашим котом и вводим команду:

Если утюг не позволяет достичь высоких потоков, то есть два варианта:

1. Сначала на сайте выбираем наш файл и указываем мыло. Похоже, это бесплатная условно-бесплатная программа, то есть легкие пароли бесплатны.

2. Второй сайт - это что-то вроде фриланс-платформы для брута, оплата битком.

Это все. Надеемся, что мы написали статью не зря и она будет вам действительно полезна. Спасибо за внимание!

Было много способов взломать Wi-Fi канал, однако вопросы о том, как это сделать, продолжают приходить к нам до сих пор.

Я решил подробно расписать в этой статье процесс перехвата и расшифровки рукопожатия(handshake).

Давайте начнем!Эта статья станет отличным помощником для начинающих хакеров/пентестеров.

Для работы нам понадобится пк с установленной операционкой Kali Linux .

1. Перехват рукопожатия

1. Во-первых, нам нужно загрузить "airgeddon" на наш пк с Kali. Заходим в терминал и скачиваем утилиту:

Код: sudo git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

2. Заходим в папку с установленным airgeddon и запускаем.

Код: cd airgeddon /

3. Программа начнет проверку обновлений, а затем проверяет на наличие установленных инструментов.

Скорее всего, у вас не будут установлены все инструменты. Программа сообщит вам об ошибке и укажет имя. Далее вам нужно будет установить этот инструмент.

Например, bettercap отсутствует , то мы его устанавливаем :

Код: apt install bettercap

Мы установили "bettercap" с помощью простой команды. И так поступаем со всеми недостающими инструментами.

4. Далее выбираем свой wi-fi адаптер, у меня это Альфа. Номер 2

5. После этого попадаем в главное меню и переводим наш адаптер в режим мониторинга, это номер 2.

6. Затем перейдите в меню инструментов для работы с рукопожатием № 5.

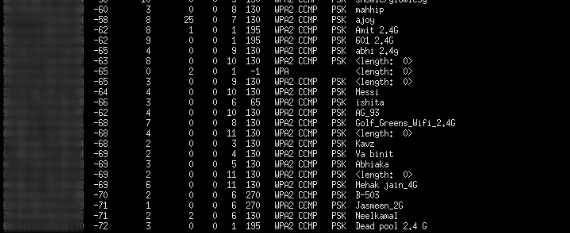

7. В этом меню нам нужно выбрать цель поиска. Это номер 4.

Затем начнется поиск целей. Как только появится наша точка wi-fi, вы cможете завершить поиск, нажав Ctrl + C.

Затем выбираем нашу из списка точек wi-fi.

Важный момент! Если в этот момент имеется не более одного клиента, то перехватить рукопожатие не получится. Тот факт, что программа не показывает клиентов в определенной сети, не означает, что их там нет!

8. Как только цель выбрана, переключаемся в режим захвата рукопожатия, номер 6.

И перед нами три типа атаки. Выбираем номер 2 - "aireplay deauthentication attack"

Фактически мы отправим в точку запрос на перезагрузку. После этого мы будем сканировать канал и перехватывать пакеты. Также можно выбрать 1 способ, но он более длительный, придется подождать, пока пользователь сам введет пароль для точки. Выберите 2 и оставьте настройки по умолчанию.

После этого происходит перехват, и нам предлагают прописать путь сохранения. Выбираем папку и сохраняем туда наше рукопожатие.

На этом мы закончили с Airgeddon, мы можем закрыть его и перейти в Windows, чтобы расшифровать наш файл с расширением .cap.

2. Расшифровка пароля.

1. Загрузите hashcat binaries (click), распакуйте все файлы в папку. Главное не за горами, так как откроем через CMD.

2. Далее нам нужно преобразовать наш файл с расширением .cap в .hc22000.

Для этого перейдите сюда: сайт (Нажмите) , загрузите наш файл и скачайте преобразованный.

3. Открываем CMD, заходим в папку с нашим котом и вводим команду:

Код:

hashcat.exe -m 22000 -w 2 --force C: \ Users \ username \ Desktop \ your folder \ WiFi.hc22000 C: \ Users \ jeka_ \ Desktop \ Course \ pass.txt

Нажмите Enter и дождитесь, пока будет найден пароль. Чем мощнее видеокарта, тем быстрее будет добыт пароль.-m 22000 - это мод, который сообщает программе, что мы работаем с WPA

-w 2 - с помощью этой команды мы выбираем рабочий профиль, где 1 - слабый, а 4 - мощный.

--force - игнорировать ошибки

C: \ Users \ username \ Desktop \ your folder \ WiFi.hc22000 - путь к файлу

C: \ Users \ username \ Desktop \ your folder \ pass.txt [/ CODE] - путь к файлу с паролями

Если утюг не позволяет достичь высоких потоков, то есть два варианта:

1. Сначала на сайте выбираем наш файл и указываем мыло. Похоже, это бесплатная условно-бесплатная программа, то есть легкие пароли бесплатны.

2. Второй сайт - это что-то вроде фриланс-платформы для брута, оплата битком.

Это все. Надеемся, что мы написали статью не зря и она будет вам действительно полезна. Спасибо за внимание!