Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Основатель мессенджера Signal, ориентированного на безопасность, Мокси Марлинспайк заявил сегодня, что он обнаружил и использовал уязвимости в программном обеспечении от Cellebrite, компании, которая специализируется на инструментах цифровой криминалистики, которые использовались властями по всему миру для извлечения данных с телефонов.

В своем сообщении в блоге Марлинспайк утверждал, что нашел одно из устройств компании в пакете, выпавшем из грузовика - это какая-то удача, да? Он добавил, что в устройстве Cellebrite есть несколько ошибок, которые можно использовать для его устранения.

Устройство Cellebrite, которое, как утверждает основатель Signal Мокси Марлинспайк, «нашел» в пакете, упавшем с грузовика.

Вот как он это сделал на самом деле: они поместили безобидный, хотя и специально отформатированный, файл на устройство, которое программа Cellebrite со временем просканирует. После этого злоумышленники могли удаленно выполнить любой произвольный код, который мог изменить отчет устройства разблокировки.

Кроме того, код может изменять прошлые и будущие отчеты, чтобы заставить власти сомневаться в подлинности устройства.

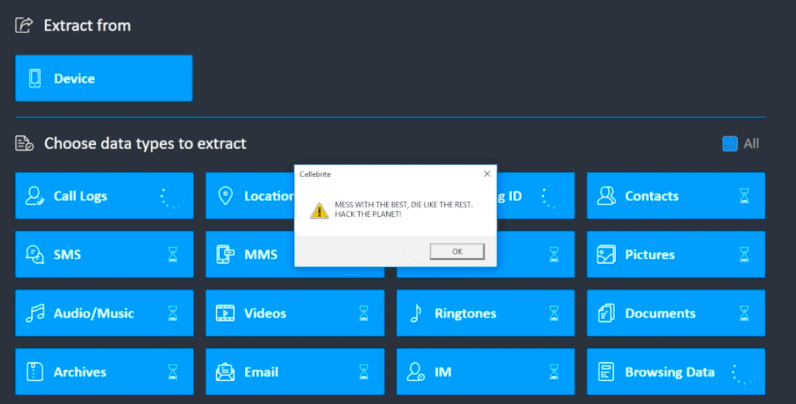

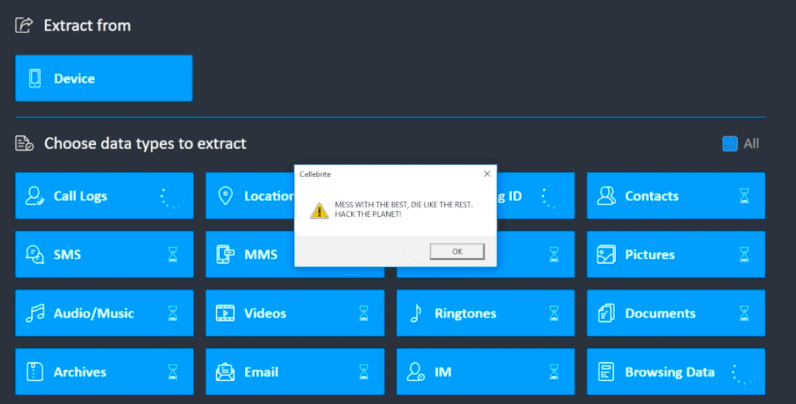

Чтобы продемонстрировать возможности взлома, команда Signal использовала Windows API MessageBox для отображения сообщения, которое гласило:

MESS WITH THE BEST, DIE LIKE THE REST. ВЗЛОМАЙ ПЛАНЕТУ!

Это баланс сообщенияю

Marlinspike также обнаружил подписанные пакеты iTunes версии 12.9.0.167 - возможно, извлеченные из установщика Windows - которые могут вызвать нарушение авторских прав в отношении Cellebrite от Apple, если окажется, что судебно-медицинская фирма включила эти пакеты без разрешения компании.

В ответ на инцидент представитель Cellebrite сообщил Ars Technica, что компания проводит регулярные аудиты своего программного обеспечения, но не прокомментировал этот взлом:

Чтобы еще больше разжечь огонь, Marlinspike сказал, что Signal ответственно раскроет все уязвимости компании, если она сможет «сделать то же самое для всех уязвимостей, которые они используют в своем физическом извлечении и других услугах для своих соответствующих поставщиков, сейчас и в будущем».

Открытие Signal произошло через несколько месяцев после того, как компания, занимающаяся извлечением данных, объявила о добавлении поддержки для синтаксического анализа данных Signal в свое программное обеспечение Physical Analyzer.

В то время как Cellebrite на протяжении многих лет заявляла о своих устройствах и программном обеспечении, работающем с целым рядом телефонов, исследователи в области безопасности утверждали, что выполнить код на этих экстракторах было легко. Этот новый инцидент может заставить власти усомниться в точности и безопасности устройств Cellebrite, а также в выводах, сделанных ее продуктами в ходе расследований.

thenextweb.com/news/how-signal-hacked-the-device-that-claimed-to-hack-signal

В своем сообщении в блоге Марлинспайк утверждал, что нашел одно из устройств компании в пакете, выпавшем из грузовика - это какая-то удача, да? Он добавил, что в устройстве Cellebrite есть несколько ошибок, которые можно использовать для его устранения.

Устройство Cellebrite, которое, как утверждает основатель Signal Мокси Марлинспайк, «нашел» в пакете, упавшем с грузовика.

Вот как он это сделал на самом деле: они поместили безобидный, хотя и специально отформатированный, файл на устройство, которое программа Cellebrite со временем просканирует. После этого злоумышленники могли удаленно выполнить любой произвольный код, который мог изменить отчет устройства разблокировки.

В нашем последнем сообщении в блоге исследуются уязвимости и возможные нарушения авторских прав Apple в программном обеспечении Cellebrite:

«Использование уязвимостей в Cellebrite UFED и Physical Analyzer с точки зрения приложения»

- Сигнал (@signalapp) 21 апреля 2021 г.

Кроме того, код может изменять прошлые и будущие отчеты, чтобы заставить власти сомневаться в подлинности устройства.

Чтобы продемонстрировать возможности взлома, команда Signal использовала Windows API MessageBox для отображения сообщения, которое гласило:

MESS WITH THE BEST, DIE LIKE THE REST. ВЗЛОМАЙ ПЛАНЕТУ!

Это баланс сообщенияю

Marlinspike также обнаружил подписанные пакеты iTunes версии 12.9.0.167 - возможно, извлеченные из установщика Windows - которые могут вызвать нарушение авторских прав в отношении Cellebrite от Apple, если окажется, что судебно-медицинская фирма включила эти пакеты без разрешения компании.

В ответ на инцидент представитель Cellebrite сообщил Ars Technica, что компания проводит регулярные аудиты своего программного обеспечения, но не прокомментировал этот взлом:

Cellebrite стремится защищать целостность данных наших клиентов, и мы постоянно проверяем и обновляем наше программное обеспечение, чтобы предоставить нашим клиентам лучшие доступные решения цифрового интеллекта.

Чтобы еще больше разжечь огонь, Marlinspike сказал, что Signal ответственно раскроет все уязвимости компании, если она сможет «сделать то же самое для всех уязвимостей, которые они используют в своем физическом извлечении и других услугах для своих соответствующих поставщиков, сейчас и в будущем».

Открытие Signal произошло через несколько месяцев после того, как компания, занимающаяся извлечением данных, объявила о добавлении поддержки для синтаксического анализа данных Signal в свое программное обеспечение Physical Analyzer.

В то время как Cellebrite на протяжении многих лет заявляла о своих устройствах и программном обеспечении, работающем с целым рядом телефонов, исследователи в области безопасности утверждали, что выполнить код на этих экстракторах было легко. Этот новый инцидент может заставить власти усомниться в точности и безопасности устройств Cellebrite, а также в выводах, сделанных ее продуктами в ходе расследований.

thenextweb.com/news/how-signal-hacked-the-device-that-claimed-to-hack-signal