Man

Professional

- Messages

- 3,222

- Reaction score

- 1,201

- Points

- 113

Преступники рассматривают ваших сотрудников как потенциальных сообщников, чтобы превратить их в инсайдеров. Вот на кого они нацеливаются, как они их вербуют и что они хотят, чтобы злонамеренные инсайдеры сделали, чтобы помочь скомпрометировать ИТ-системы.

Дорога к успешной кибератаке часто лежит через сотрудников организации. В конце концов, у них уже есть аутентифицированный доступ, иногда к крайне конфиденциальным данным, а также глубокие знания об организации и ее людях, процессах и технологиях.

Иногда сотрудники могут быть использованы непреднамеренно, например, если их обманули или убедили предоставить доступ, используя тактику социальной инженерии. В других случаях инсайдеры сознательно сотрудничают с внешними злоумышленниками, продавая доступ или данные за наличные. Инсайдерские угрозы затронули ряд мировых брендов — одним из самых примечательных является крупная медицинская фирма, где сотрудник украл данные, принадлежащие более чем 500 000 клиентов, из ее CRM-системы и попытался продать их в даркнете. Аналогичным образом в 2021 году власти предъявили обвинение сотруднику крупной телекоммуникационной компании за предоставление злоумышленникам подмены SIM-карт по 500 долларов за штуку.

Инсайдеры также могут охотно делиться конфиденциальными и конфиденциальными данными, если мотивированы идеологическими причинами. Недавно двое сотрудников Tesla слили данные о функциях беспилотного вождения немецкой газете. Общие данные также включали личную информацию более 75 000 клиентов Tesla.

Учитывая, что глубокая и темная паутина по своей сути анонимны, это подходящее место для тех, кто ищет вредоносных инсайдеров. После расследования мы в Cybersixgill не были разочарованы. В следующем отчете обсуждаются наши выводы и подробно описывается, как организации могут защитить себя от широкого спектра инсайдерских угроз.

Существуют две общие группы, к которым тяготеют преступные организации:

При вербовке инсайдеров злоумышленники используют различные тактики, включая шантаж и другие методы принуждения, чтобы вымогать необходимую им информацию у сотрудника. Однако, по нашим выводам, большинство инсайдеров в даркнете вербуются за финансовое вознаграждение.

В большинстве случаев злоумышленники хотят свести количество наблюдаемых к минимуму и как можно быстрее разрешить удаленный доступ. Это упрощает вербовку инсайдера и минимизирует риск быть пойманным.

Хотя не во всех сообщениях указывается желаемая функция инсайдера, те, которые указывают, попадают в следующие широкие категории (примерно отсортированные от наиболее к наименее распространенным):

В целом, финансовые услуги являются наиболее целевой отраслью в даркнете, поскольку субъекты имеют финансовую мотивацию. Но когда дело доходит до инсайдерского мошенничества, финансовые услуги оказываются гораздо ниже в списке. Для этого есть две основные причины:

Перенос телефонного номера — это обычная бизнес-процедура, выполняемая сотрудниками магазина. Таким образом, найти того, кто выполнит несанкционированный перенос, может быть относительно легко: это может включать в себя обращение к сотруднику, предложение оплаты и даже предъявление поддельных удостоверений личности для обеспечения правдоподобного отрицания.

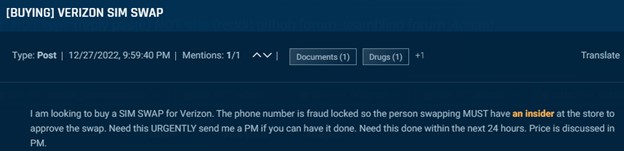

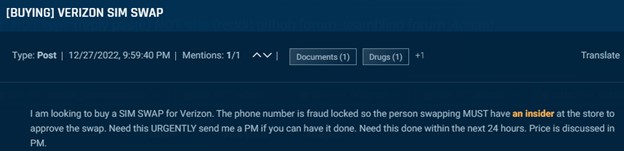

Существует значительное количество подпольных постов, в которых обсуждаются инсайдеры для выполнения замены SIM-карт. На изображении ниже актер ищет инсайдера в магазине Verizon для выполнения замены SIM-карт.

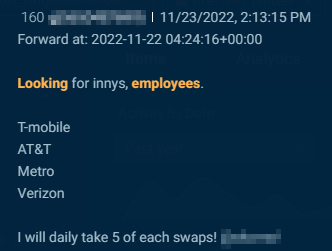

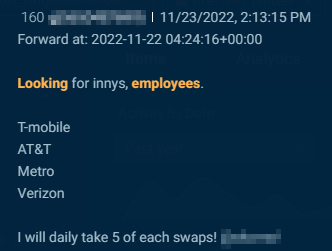

Telegram — самое популярное место для злоумышленников, которые ищут инсайдеров в сфере телекоммуникаций, также называемых инни. В приведенных ниже примерах злоумышленники пытаются подменить SIM-карты через инсайдеров в таких организациях, как T-Mobile, AT&T, Metro и Verizon.

Иногда автор поста даже указывает, сколько он готов заплатить за обмен, как, например, этот автор (ниже), который предлагает 1200 долларов за штуку.

Этот актер, который берет 2000 долларов за обмен, предоставляет доказательства работы с инсайдером, включая снимок экрана портала сотрудников AT&T и личные сообщения с инсайдером.

Помимо подмены SIM-карт, подпольные деятели также ищут инсайдеров в сфере телекоммуникаций для получения учетных данных, данных клиентов и общей информации. На изображениях ниже вы сначала увидите актера на подпольном форуме, который ищет инсайдеров Vodafone для предоставления данных клиентов. Затем актер ищет инсайдеров в сфере телекоммуникаций в России, Украине, Казахстане, Беларуси и Узбекистане. Затем следует актер, который ищет сотрудника Claro Colombia, чтобы тот ответил на несколько вопросов.

Иногда мы обнаруживаем, что инсайдеры выходят на связь. Например, этот самопровозглашенный «недовольный сотрудник телекоммуникационной компании» предлагает продать информацию об eSIM, которая позволит переносить номера, просто запустив «скрипт в облаке».

Существует множество методов для осуществления такого типа атак, включая сообщение о том, что прибыла пустая коробка или поврежденный предмет, или возврат пустой коробки. Однако большинство методов требуют убеждения сотрудника принять историю; легче осуществить фальшивый возврат, если он уже является добровольным соучастником.

Некоторые злоумышленники прямо заявляют, что ищут инсайдеров для мошенничества с возвратами. В приведенных ниже примерах один злоумышленник предлагает 5000 долларов инсайдеру, ответственному за возвраты в Walmart или любом другом ритейлере, в то время как другой предлагает нераскрытую сумму инсайдерам, которые работают с ними.

Другие актеры не так явно хотят, чтобы инсайдер помогал с мошенничеством с возвратом. Например, актер в посте ниже искал инсайдера Amazon, желательно руководителя службы поддержки клиентов. Кто-то в этой роли мог бы авторизовать возврат.

Злоумышленники также вербуют инсайдеров в электронной коммерции. Например, этот злоумышленник ищет инсайдеров eBay, которые могут разблокировать приостановленные аккаунты.

Другой актер настойчиво искал инсайдеров на lego.com, чтобы предоставить информацию о заказах, и разместил восемь постов за два месяца.

Однако во многих сообщениях мало, если вообще есть, подсказок о том, почему запрашивается инсайдер, хотя мы можем предположить, что они связаны с кражей. Один из участников ищет работника склада Amazon; другой ищет сотрудника Amazon India, который может помочь с оптовыми заказами, а третий ищет партнеров в длинном и разнообразном списке компаний, чтобы помочь с «поиском клиентов», чтобы предоставить конфиденциальные и конфиденциальные данные клиентов.

Внутреннее сканирование — еще один метод мошенничества с возвратом денег. В этой схеме преступник просит вернуть товар в интернет-магазин. Сообщник в транспортной компании сканирует этикетку доставки, подтверждая продавцу, что товар находится в пути. Продавец возвращает деньги, но так и не получает посылку. Мошенники также могут использовать внутреннее сканирование и курьерских инсайдеров, чтобы просто «отправить» посылку, которая исчезает, что позволяет им требовать страховку за свои убытки.

Примеры ниже показывают, как злоумышленники осуществляют эти мошенничества. На одном изображении преступник, ищущий инсайдера, сканирует UPS, DHL и других перевозчиков, чтобы помочь с мошенничеством с возвратом денег, а на следующем — преступник, ищущий сотрудников в UPS, FedEx, USPS или других курьерских службах.

Во многих сообщениях о вербовке курьерских инсайдеров, как в примере ниже, злонамеренным сотрудникам предлагаются «большие деньги».

Другие предлагают внутреннее сканирование как услугу, как в посте ниже, запрашивая 60 долларов за сканирование в FedEx, UPS, Royal Mail и других курьерских службах.

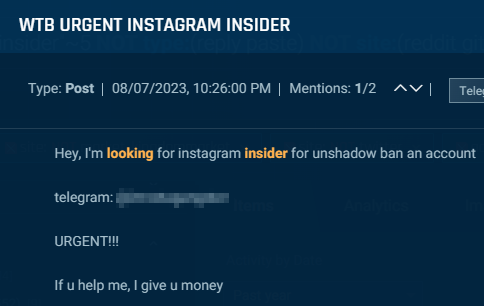

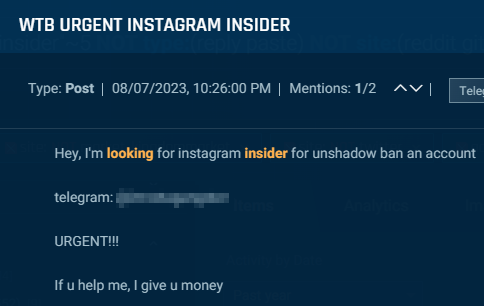

Если в посте указана функция желаемого инсайдера, то обычно это касается запрета, разблокировки или проверки аккаунтов. В дополнение к этому, субъекты также ищут сотрудников социальных сетей, чтобы предоставить личную информацию пользователя.

В следующем примере, преступник утверждает, что на борту находится инсайдер Bank of America. Преступник ищет информацию о счетах и маршрутизации, а также номера мобильных телефонов, чтобы реализовать свою схему.

По имеющимся данным, инсайдеры также помогают с «загрузкой» — деятельностью, включающей перевод денег на счет, находящийся под контролем актера.

Аналогичным образом, субъекты стремятся использовать инсайдеров для конвертации денег. Ниже приведен пример субъекта, ожидающего получать от «проекта» от 10 000 до 30 000 долларов в день и ищущего сотрудника PayPal для конвертации этих денег в криптовалюту.

Преступники также ищут банковских инсайдеров, имеющих доступ к серверу приложений SWITCH.

В следующем посте актер даже отмечает, что они пытаются внедрить вредоносное ПО FASTCASH. Вредоносное ПО FASTCASH может быть использовано для того, чтобы заставить банкоматы выдавать их наличные, и изначально оно было идентифицировано как Hidden Cobra, северокорейская продвинутая постоянная угроза (APT). Имеют ли авторы этих постов какую-либо связь с группой, неизвестно, однако, если им удастся получить доступ к серверу приложений SWITCH, они могут получить очень значительные денежные выплаты.

Другие посты ищут людей, которые могут предоставить секретную информацию. Например, этот следующий пост несколько раз появлялся на нескольких форумах и в Telegram от самопровозглашенной «корпорации по анализу разведки», предлагающей 1000–2000 долларов в качестве гонорара за поиск того, кто сможет связать их с инсайдером в американском военном подрядчике.

Наконец, мы также обнаружили нижеприведенный пост, в котором человек якобы продал шестнадцать наборов секретных правительственных данных, включая данные, принадлежащие производителям оборонной продукции, таким как Raytheon и Elbit. В посте также указан секретный документ о конфиденциальных военных учениях Five Eyes за 300 долларов, с указанием, что он был получен инсайдером.

Мы должны подчеркнуть, что посты, призывающие инсайдеров предоставить секретную информацию, редки. Наказания за такую деятельность суровы, и большинство пользователей даркнета имеют финансовую мотивацию. Тем не менее, не является чем-то неслыханным, когда инсайдер сливает секретную информацию в глубокую и темную паутину; совсем недавно Национальному гвардейцу Массачусетса было предъявлено обвинение в публикации секретных документов на сервере Discord.

Согласно отчету Verizon Data Breach Investigations Report за 2023 год, злонамеренные инсайдеры совершают около 19% известных утечек данных. Хотя нет возможности узнать наверняка, сколько из этих атак возникло из партнерства, созданного в глубокой и темной паутине, есть несколько практик, которые компании могут использовать для своей защиты.

Недобросовестный сотрудник может серьезно повлиять на деятельность компании, ее финансы, сетевую безопасность и бренд. Они представляют собой нечто большее, чем просто «ИТ-проблема» или даже «проблема команды безопасности». Надлежащая организационная защита требует координации между техническими и нетехническими игроками, от SOC до HR, чтобы обеспечить безопасность компании.

Организации должны определить, какие из их сотрудников занимают должности, которые могут стать объектом вербовки со стороны киберпреступников, и обеспечить строгий мониторинг и контроль для нейтрализации любых угроз изнутри здания.

Источник

Дорога к успешной кибератаке часто лежит через сотрудников организации. В конце концов, у них уже есть аутентифицированный доступ, иногда к крайне конфиденциальным данным, а также глубокие знания об организации и ее людях, процессах и технологиях.

Иногда сотрудники могут быть использованы непреднамеренно, например, если их обманули или убедили предоставить доступ, используя тактику социальной инженерии. В других случаях инсайдеры сознательно сотрудничают с внешними злоумышленниками, продавая доступ или данные за наличные. Инсайдерские угрозы затронули ряд мировых брендов — одним из самых примечательных является крупная медицинская фирма, где сотрудник украл данные, принадлежащие более чем 500 000 клиентов, из ее CRM-системы и попытался продать их в даркнете. Аналогичным образом в 2021 году власти предъявили обвинение сотруднику крупной телекоммуникационной компании за предоставление злоумышленникам подмены SIM-карт по 500 долларов за штуку.

Инсайдеры также могут охотно делиться конфиденциальными и конфиденциальными данными, если мотивированы идеологическими причинами. Недавно двое сотрудников Tesla слили данные о функциях беспилотного вождения немецкой газете. Общие данные также включали личную информацию более 75 000 клиентов Tesla.

Учитывая, что глубокая и темная паутина по своей сути анонимны, это подходящее место для тех, кто ищет вредоносных инсайдеров. После расследования мы в Cybersixgill не были разочарованы. В следующем отчете обсуждаются наши выводы и подробно описывается, как организации могут защитить себя от широкого спектра инсайдерских угроз.

Вербовка инсайдеров

Атаки с использованием инсайдеров часто осуществляются в течение долгого времени, при этом инсайдер обычно предпринимает шаги, чтобы скрыть свою деятельность и остаться незамеченным. Этот подход привлекателен для злоумышленников, поскольку он может иметь большое влияние и относительно низкую стоимость реализации. Контрактный персонал, ИТ-администраторы, индивидуальные участники, юристы, ученые и старшие руководители, будь то сторонние подрядчики, нынешние или бывшие сотрудники, могут играть роль вредоносного инсайдера для вербовки злоумышленниками.Существуют две общие группы, к которым тяготеют преступные организации:

- Лица с повышенными привилегиями в отношении доступа или управления системами

- Те, кто может быть мотивирован финансово, например, те, кто получает более низкую заработную плату, чтобы помочь

При вербовке инсайдеров злоумышленники используют различные тактики, включая шантаж и другие методы принуждения, чтобы вымогать необходимую им информацию у сотрудника. Однако, по нашим выводам, большинство инсайдеров в даркнете вербуются за финансовое вознаграждение.

В большинстве случаев злоумышленники хотят свести количество наблюдаемых к минимуму и как можно быстрее разрешить удаленный доступ. Это упрощает вербовку инсайдера и минимизирует риск быть пойманным.

Наиболее целевые отрасли

Наши расследования обнаружили сотни сообщений на подпольных форумах и в Telegram в 2023 году, в которых злоумышленники искали вредоносных инсайдеров во многих отраслях и для различных целей. К ним относятся некоторые из крупнейших мировых компаний, такие как Amazon, Meta, Walmart, Chase, PayPal, AT&T и Verizon.Хотя не во всех сообщениях указывается желаемая функция инсайдера, те, которые указывают, попадают в следующие широкие категории (примерно отсортированные от наиболее к наименее распространенным):

| Целевая отрасль | Функция злонамеренного инсайдера |

| Телеком | Подмена SIM-карты, учетные данные, данные клиентов |

| Розничная торговля | Мошенничество с возвратом денег, предоставление данных клиентов, кража товаров |

| Доставка и логистика | Отслеживание сканирования, кража посылок |

| Социальные сети | Блокировка, разблокировка и проверка аккаунтов, предоставление данных клиентов |

| Финансовые услуги | Утверждение переводов и снятий, пополнение счета, обмен валюты, доступ к серверу |

| Правительство и армия | Предоставление секретной разведывательной информации, данных граждан |

В целом, финансовые услуги являются наиболее целевой отраслью в даркнете, поскольку субъекты имеют финансовую мотивацию. Но когда дело доходит до инсайдерского мошенничества, финансовые услуги оказываются гораздо ниже в списке. Для этого есть две основные причины:

- Сотрудники банков получают относительно более высокую заработную плату, а санкции за мошеннические действия гораздо строже, поэтому они менее склонны рисковать увольнением и судебными исками.

- Поскольку ставки мошеннических финансовых транзакций выше, чем, например, мошенничество в розничной торговле, банки вкладывают значительные средства в проверку сотрудников и внедрение мер по борьбе с мошенничеством, таких как требование многократного одобрения некоторых транзакций и автоматическая маркировка подозрительных действий.

Внутренние угрозы: телекоммуникационная отрасль

Телекоммуникации — самая популярная отрасль, для которой подпольные злоумышленники привлекают инсайдеров. Цель в целом ясна: сотрудники телекоммуникаций могут способствовать «подмене SIM-карт», тактике, при которой злоумышленник заставляет номер телефона жертвы быть перенесенным на SIM-карту, находящуюся в его распоряжении. Как только злоумышленник получает контроль над номером телефона жертвы, он может проводить ряд атак, таких как перехват одноразовых паролей, отправленных по SMS, или захват криптокошельков, привязанных к номеру.Перенос телефонного номера — это обычная бизнес-процедура, выполняемая сотрудниками магазина. Таким образом, найти того, кто выполнит несанкционированный перенос, может быть относительно легко: это может включать в себя обращение к сотруднику, предложение оплаты и даже предъявление поддельных удостоверений личности для обеспечения правдоподобного отрицания.

Существует значительное количество подпольных постов, в которых обсуждаются инсайдеры для выполнения замены SIM-карт. На изображении ниже актер ищет инсайдера в магазине Verizon для выполнения замены SIM-карт.

Telegram — самое популярное место для злоумышленников, которые ищут инсайдеров в сфере телекоммуникаций, также называемых инни. В приведенных ниже примерах злоумышленники пытаются подменить SIM-карты через инсайдеров в таких организациях, как T-Mobile, AT&T, Metro и Verizon.

Иногда автор поста даже указывает, сколько он готов заплатить за обмен, как, например, этот автор (ниже), который предлагает 1200 долларов за штуку.

Этот актер, который берет 2000 долларов за обмен, предоставляет доказательства работы с инсайдером, включая снимок экрана портала сотрудников AT&T и личные сообщения с инсайдером.

Помимо подмены SIM-карт, подпольные деятели также ищут инсайдеров в сфере телекоммуникаций для получения учетных данных, данных клиентов и общей информации. На изображениях ниже вы сначала увидите актера на подпольном форуме, который ищет инсайдеров Vodafone для предоставления данных клиентов. Затем актер ищет инсайдеров в сфере телекоммуникаций в России, Украине, Казахстане, Беларуси и Узбекистане. Затем следует актер, который ищет сотрудника Claro Colombia, чтобы тот ответил на несколько вопросов.

Иногда мы обнаруживаем, что инсайдеры выходят на связь. Например, этот самопровозглашенный «недовольный сотрудник телекоммуникационной компании» предлагает продать информацию об eSIM, которая позволит переносить номера, просто запустив «скрипт в облаке».

Внутренние угрозы: сектор розничной торговли

Подпольные злоумышленники обычно ищут инсайдеров розничной торговли, чтобы получить товары бесплатно. Одной из распространенных схем, в которой они могут участвовать инсайдеры, является мошенничество с возвратом средств, также известное как возврат средств , в котором злоумышленник требует незаслуженного возврата средств за продукт.Существует множество методов для осуществления такого типа атак, включая сообщение о том, что прибыла пустая коробка или поврежденный предмет, или возврат пустой коробки. Однако большинство методов требуют убеждения сотрудника принять историю; легче осуществить фальшивый возврат, если он уже является добровольным соучастником.

Некоторые злоумышленники прямо заявляют, что ищут инсайдеров для мошенничества с возвратами. В приведенных ниже примерах один злоумышленник предлагает 5000 долларов инсайдеру, ответственному за возвраты в Walmart или любом другом ритейлере, в то время как другой предлагает нераскрытую сумму инсайдерам, которые работают с ними.

Другие актеры не так явно хотят, чтобы инсайдер помогал с мошенничеством с возвратом. Например, актер в посте ниже искал инсайдера Amazon, желательно руководителя службы поддержки клиентов. Кто-то в этой роли мог бы авторизовать возврат.

Злоумышленники также вербуют инсайдеров в электронной коммерции. Например, этот злоумышленник ищет инсайдеров eBay, которые могут разблокировать приостановленные аккаунты.

Другой актер настойчиво искал инсайдеров на lego.com, чтобы предоставить информацию о заказах, и разместил восемь постов за два месяца.

Однако во многих сообщениях мало, если вообще есть, подсказок о том, почему запрашивается инсайдер, хотя мы можем предположить, что они связаны с кражей. Один из участников ищет работника склада Amazon; другой ищет сотрудника Amazon India, который может помочь с оптовыми заказами, а третий ищет партнеров в длинном и разнообразном списке компаний, чтобы помочь с «поиском клиентов», чтобы предоставить конфиденциальные и конфиденциальные данные клиентов.

Внутренние угрозы: грузоперевозки и логистика

Подпольные злоумышленники вербуют инсайдеров в сфере судоходства и логистики в первую очередь для выполнения мошеннических сканирований отслеживания. Так же, как в примере ниже, где злоумышленник ищет инсайдера в UPS и других курьерских службах для выполнения сканирований.

Внутреннее сканирование — еще один метод мошенничества с возвратом денег. В этой схеме преступник просит вернуть товар в интернет-магазин. Сообщник в транспортной компании сканирует этикетку доставки, подтверждая продавцу, что товар находится в пути. Продавец возвращает деньги, но так и не получает посылку. Мошенники также могут использовать внутреннее сканирование и курьерских инсайдеров, чтобы просто «отправить» посылку, которая исчезает, что позволяет им требовать страховку за свои убытки.

Примеры ниже показывают, как злоумышленники осуществляют эти мошенничества. На одном изображении преступник, ищущий инсайдера, сканирует UPS, DHL и других перевозчиков, чтобы помочь с мошенничеством с возвратом денег, а на следующем — преступник, ищущий сотрудников в UPS, FedEx, USPS или других курьерских службах.

Во многих сообщениях о вербовке курьерских инсайдеров, как в примере ниже, злонамеренным сотрудникам предлагаются «большие деньги».

Другие предлагают внутреннее сканирование как услугу, как в посте ниже, запрашивая 60 долларов за сканирование в FedEx, UPS, Royal Mail и других курьерских службах.

Внутренние угрозы: социальные сети

Злоумышленники нацеливаются на инсайдеров в социальных сетях, чтобы банить, разбанивать и получать доступ к данным клиентов. Примеры ниже показывают, как один злоумышленник в Telegram утверждал, что «хорошо платит» за кого-то в Instagram или X (ранее Twitter), а другой предлагал «$$$$$$» за кого-то в Snapchat.

Если в посте указана функция желаемого инсайдера, то обычно это касается запрета, разблокировки или проверки аккаунтов. В дополнение к этому, субъекты также ищут сотрудников социальных сетей, чтобы предоставить личную информацию пользователя.

Внутренние угрозы: финансовые услуги

Инсайдер в банке или другой компании финансовых услуг может быть необходимым звеном для реализации крупной мошеннической схемы. Подпольные деятели используют инсайдеров в банках для одобрения платежей и денежных переводов, что позволяет мошенникам перемещать и отмывать деньги. В следующем примере деятели утверждают, что у них есть инсайдер в Metro, Santander и Barclays, который может одобрять платежи на сумму от 90 000 до 200 000 фунтов стерлингов (в зависимости от банка). деятели отмечают, что эти платежи выглядят законными и не сжигают счет.

В следующем примере, преступник утверждает, что на борту находится инсайдер Bank of America. Преступник ищет информацию о счетах и маршрутизации, а также номера мобильных телефонов, чтобы реализовать свою схему.

По имеющимся данным, инсайдеры также помогают с «загрузкой» — деятельностью, включающей перевод денег на счет, находящийся под контролем актера.

Аналогичным образом, субъекты стремятся использовать инсайдеров для конвертации денег. Ниже приведен пример субъекта, ожидающего получать от «проекта» от 10 000 до 30 000 долларов в день и ищущего сотрудника PayPal для конвертации этих денег в криптовалюту.

Преступники также ищут банковских инсайдеров, имеющих доступ к серверу приложений SWITCH.

В следующем посте актер даже отмечает, что они пытаются внедрить вредоносное ПО FASTCASH. Вредоносное ПО FASTCASH может быть использовано для того, чтобы заставить банкоматы выдавать их наличные, и изначально оно было идентифицировано как Hidden Cobra, северокорейская продвинутая постоянная угроза (APT). Имеют ли авторы этих постов какую-либо связь с группой, неизвестно, однако, если им удастся получить доступ к серверу приложений SWITCH, они могут получить очень значительные денежные выплаты.

Внутренние угрозы: правительство и армия

Переходя от киберпреступности к шпионажу, мы обнаружили несколько постов, в которых субъекты просили правительственных или связанных с правительством инсайдеров предоставить информацию. Сюда входят лица, как на изображении ниже, которые могут предоставить национальные базы данных граждан для содействия в доксинге. Актёр ищет инсайдера во французском правительстве для предоставления данных граждан.

Другие посты ищут людей, которые могут предоставить секретную информацию. Например, этот следующий пост несколько раз появлялся на нескольких форумах и в Telegram от самопровозглашенной «корпорации по анализу разведки», предлагающей 1000–2000 долларов в качестве гонорара за поиск того, кто сможет связать их с инсайдером в американском военном подрядчике.

Наконец, мы также обнаружили нижеприведенный пост, в котором человек якобы продал шестнадцать наборов секретных правительственных данных, включая данные, принадлежащие производителям оборонной продукции, таким как Raytheon и Elbit. В посте также указан секретный документ о конфиденциальных военных учениях Five Eyes за 300 долларов, с указанием, что он был получен инсайдером.

Мы должны подчеркнуть, что посты, призывающие инсайдеров предоставить секретную информацию, редки. Наказания за такую деятельность суровы, и большинство пользователей даркнета имеют финансовую мотивацию. Тем не менее, не является чем-то неслыханным, когда инсайдер сливает секретную информацию в глубокую и темную паутину; совсем недавно Национальному гвардейцу Массачусетса было предъявлено обвинение в публикации секретных документов на сервере Discord.

Защита от внутренних угроз

Сотрудники могут представлять собой уникальный тип угрозы для организации. Большинство сотрудников не злонамеренны, и им следует доверять доступ к данным и системам, необходимым для выполнения их задач. Однако те, кого различными способами заманивают использовать свое положение для содействия преступным предприятиям, могут нанести значительный финансовый и репутационный ущерб своим работодателям.Согласно отчету Verizon Data Breach Investigations Report за 2023 год, злонамеренные инсайдеры совершают около 19% известных утечек данных. Хотя нет возможности узнать наверняка, сколько из этих атак возникло из партнерства, созданного в глубокой и темной паутине, есть несколько практик, которые компании могут использовать для своей защиты.

- Принцип наименьших привилегий: привилегии сотрудников должны быть ограничены только тем, что требуется для выполнения их задач.

- Ротация должностей: регулярная смена сотрудников между задачами для выявления мошеннической деятельности.

- Множественное одобрение: выполнение конфиденциальных действий должно требовать одобрения нескольких сотрудников.

- Защита VIP-аккаунтов: клиенты с конфиденциальными аккаунтами или те, кто с большей вероятностью может стать объектом атак, должны иметь возможность включить более строгую защиту аккаунтов.

- Осведомленность сотрудников: сотрудники должны понимать, что субъекты угроз стремятся вербовать их коллег и совершать мошенничество. Если они видят что-то подозрительное, они должны сообщить об этом.

- Автоматическое обнаружение: использование программного обеспечения для выявления подозрительной активности.

- Подпольный мониторинг: организации должны понимать враждебные усилия по вербовке инсайдеров. Информация о киберугрозах в реальном времени из открытого, глубокого и темного интернета необходима для сбора информации, необходимой для выявления организационных рисков от инсайдерских угроз.

Недобросовестный сотрудник может серьезно повлиять на деятельность компании, ее финансы, сетевую безопасность и бренд. Они представляют собой нечто большее, чем просто «ИТ-проблема» или даже «проблема команды безопасности». Надлежащая организационная защита требует координации между техническими и нетехническими игроками, от SOC до HR, чтобы обеспечить безопасность компании.

Организации должны определить, какие из их сотрудников занимают должности, которые могут стать объектом вербовки со стороны киберпреступников, и обеспечить строгий мониторинг и контроль для нейтрализации любых угроз изнутри здания.

Источник