Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

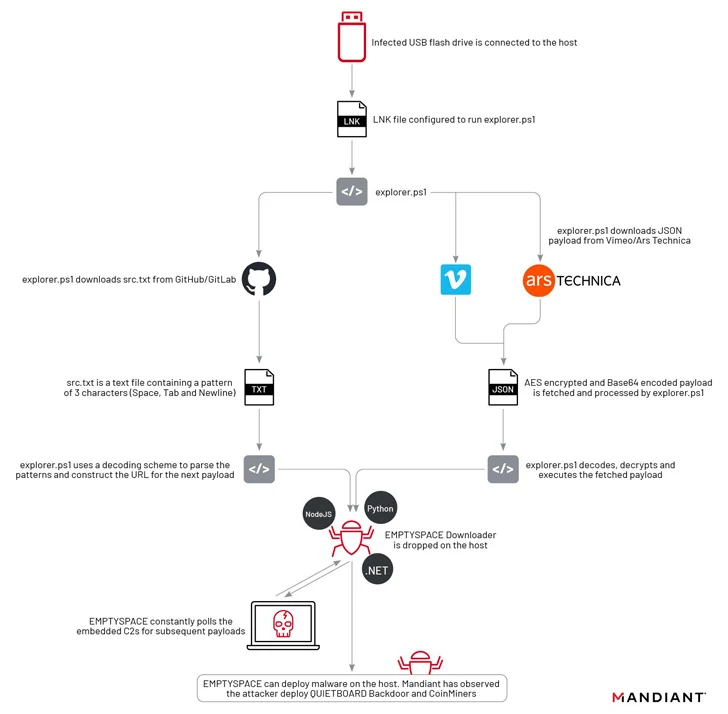

Финансово мотивированный субъект угрозы, известный как UNC4990, использует вооруженные USB-устройства в качестве начального переносчика инфекции для атак на организации в Италии.

Компания Mandiant, принадлежащая Google, заявила, что атаки затронули несколько отраслей, включая здравоохранение, транспорт, строительство и логистику.

"Операции UNC4990 обычно связаны с широко распространенным USB-заражением, за которым следует развертывание загрузчика EMPTYSPACE", - говорится в отчете компании во вторник.

"Во время этих операций кластер использует веб-сайты сторонних производителей, такие как GitHub, Vimeo и Ars Technica, для размещения дополнительных этапов в зашифрованном виде, которые он загружает и декодирует с помощью PowerShell на ранних этапах цепочки выполнения".

UNC4990, действующий с конца 2020 года, оценивается как действующий за пределами Италии на основании широкого использования итальянской инфраструктуры в целях командования и контроля (C2).

В настоящее время неизвестно, функционирует ли UNC4990 только как посредник при первоначальном доступе для других участников. Конечная цель субъекта угрозы также не ясна, хотя в одном случае, как говорят, майнер криптовалюты с открытым исходным кодом был запущен после нескольких месяцев работы с маяками.

Подробности кампании были ранее задокументированы Fortgale и Yoroi в начале декабря 2023 года, причем первый отслеживал злоумышленника под именем Nebula Broker.

Заражение начинается, когда жертва дважды щелкает по вредоносному файлу быстрого доступа LNK на съемном USB-устройстве, что приводит к выполнению сценария PowerShell, который отвечает за загрузку EMPTYSPACE (он же BrokerLoader или Vetta Loader) с удаленного сервера через другой скрипт intermedia PowerShell, размещенный на Vimeo.

Yoroi заявила, что выявила четыре различных варианта EMPTYSPACE, написанных на Golang, .NET, Node.js и Python, который впоследствии действует как канал для получения полезных данных следующего этапа по HTTP с сервера C2, включая бэкдор, получивший название QUIETBOARD.

Примечательным аспектом этого этапа является использование популярных сайтов, таких как Ars Technica, GitHub, GitLab и Vimeo, для размещения вредоносной нагрузки.

"Контент, размещенный на этих сервисах, не представлял прямого риска для обычных пользователей этих сервисов, поскольку контент, размещенный изолированно, был полностью безвредным", - заявили исследователи Mandiant. "Любой, кто мог непреднамеренно кликнуть или просмотреть этот контент в прошлом, не подвергался риску быть скомпрометированным".

QUIETBOARD, с другой стороны, представляет собой бэкдор на базе Python с широким спектром функций, которые позволяют ему выполнять произвольные команды, изменять адреса криптокошельков, скопированные в буфер обмена, для перенаправления денежных переводов на кошельки, находящиеся под их контролем, распространять вредоносное ПО на съемные диски, делать скриншоты и собирать системную информацию.

Кроме того, бэкдор способен к модульному расширению и запуску независимых модулей Python, таких как coin miners, а также к динамической выборке и выполнению кода Python с сервера C2.

"Анализ как EMPTYSPACE, так и QUIETBOARD показывает, что участники угрозы использовали модульный подход при разработке своего набора инструментов", - сказал Мандиант.

"Использование нескольких языков программирования для создания разных версий загрузчика EMPTYSPACE и изменение URL-адреса при удалении видео с Vimeo демонстрируют склонность к экспериментам и адаптивности со стороны злоумышленников".

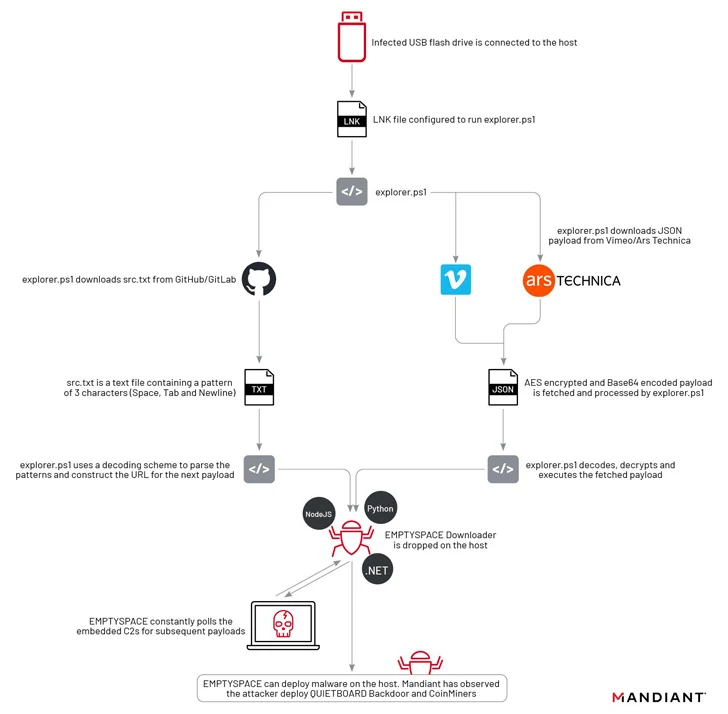

Компания Mandiant, принадлежащая Google, заявила, что атаки затронули несколько отраслей, включая здравоохранение, транспорт, строительство и логистику.

"Операции UNC4990 обычно связаны с широко распространенным USB-заражением, за которым следует развертывание загрузчика EMPTYSPACE", - говорится в отчете компании во вторник.

"Во время этих операций кластер использует веб-сайты сторонних производителей, такие как GitHub, Vimeo и Ars Technica, для размещения дополнительных этапов в зашифрованном виде, которые он загружает и декодирует с помощью PowerShell на ранних этапах цепочки выполнения".

UNC4990, действующий с конца 2020 года, оценивается как действующий за пределами Италии на основании широкого использования итальянской инфраструктуры в целях командования и контроля (C2).

В настоящее время неизвестно, функционирует ли UNC4990 только как посредник при первоначальном доступе для других участников. Конечная цель субъекта угрозы также не ясна, хотя в одном случае, как говорят, майнер криптовалюты с открытым исходным кодом был запущен после нескольких месяцев работы с маяками.

Подробности кампании были ранее задокументированы Fortgale и Yoroi в начале декабря 2023 года, причем первый отслеживал злоумышленника под именем Nebula Broker.

Заражение начинается, когда жертва дважды щелкает по вредоносному файлу быстрого доступа LNK на съемном USB-устройстве, что приводит к выполнению сценария PowerShell, который отвечает за загрузку EMPTYSPACE (он же BrokerLoader или Vetta Loader) с удаленного сервера через другой скрипт intermedia PowerShell, размещенный на Vimeo.

Yoroi заявила, что выявила четыре различных варианта EMPTYSPACE, написанных на Golang, .NET, Node.js и Python, который впоследствии действует как канал для получения полезных данных следующего этапа по HTTP с сервера C2, включая бэкдор, получивший название QUIETBOARD.

Примечательным аспектом этого этапа является использование популярных сайтов, таких как Ars Technica, GitHub, GitLab и Vimeo, для размещения вредоносной нагрузки.

"Контент, размещенный на этих сервисах, не представлял прямого риска для обычных пользователей этих сервисов, поскольку контент, размещенный изолированно, был полностью безвредным", - заявили исследователи Mandiant. "Любой, кто мог непреднамеренно кликнуть или просмотреть этот контент в прошлом, не подвергался риску быть скомпрометированным".

QUIETBOARD, с другой стороны, представляет собой бэкдор на базе Python с широким спектром функций, которые позволяют ему выполнять произвольные команды, изменять адреса криптокошельков, скопированные в буфер обмена, для перенаправления денежных переводов на кошельки, находящиеся под их контролем, распространять вредоносное ПО на съемные диски, делать скриншоты и собирать системную информацию.

Кроме того, бэкдор способен к модульному расширению и запуску независимых модулей Python, таких как coin miners, а также к динамической выборке и выполнению кода Python с сервера C2.

"Анализ как EMPTYSPACE, так и QUIETBOARD показывает, что участники угрозы использовали модульный подход при разработке своего набора инструментов", - сказал Мандиант.

"Использование нескольких языков программирования для создания разных версий загрузчика EMPTYSPACE и изменение URL-адреса при удалении видео с Vimeo демонстрируют склонность к экспериментам и адаптивности со стороны злоумышленников".