CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Новые результаты выявили связи между шпионским ПО для Android под названием DragonEgg и другим сложным модульным средством наблюдения для iOS под названием LightSpy.

DragonEgg, наряду с WyrmSpy (он же AndroidControl), был впервые раскрыт Lookout в июле 2023 года как разновидность вредоносного ПО, способного собирать конфиденциальные данные с устройств Android. Оно было приписано китайской национальной группе APT41.

С другой стороны, подробности о LightSpy стали известны в марте 2020 года в рамках кампании, получившей название Operation Poisoned News, в ходе которой пользователи Apple iPhone в Гонконге подверглись атакам с целью установки шпионского ПО.

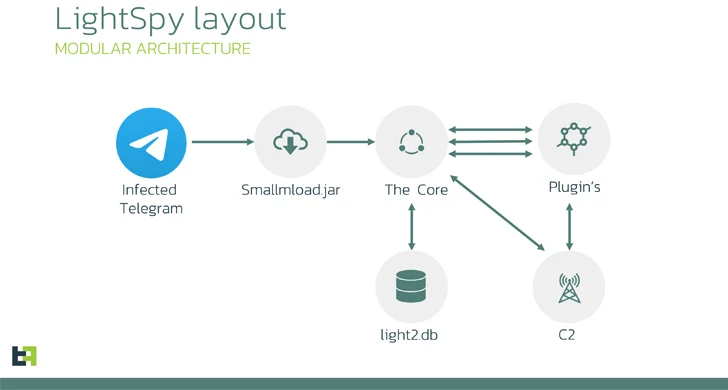

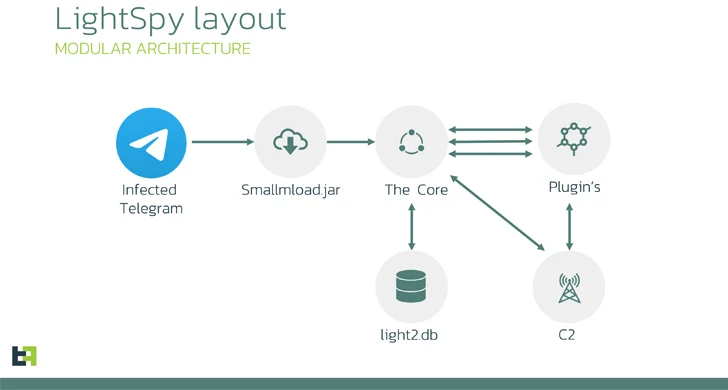

Теперь, по данным голландской компании по безопасности мобильной связи ThreatFabric, цепочки атак включают использование троянского приложения Telegram, предназначенного для загрузки полезной нагрузки второго этапа (smallmload.jar ), которая, в свою очередь, настроена на загрузку третьего компонента с кодовым названием Core.

Дальнейший анализ артефактов показал, что имплантат активно поддерживается как минимум с 11 декабря 2018 года, а последняя версия выпущена 13 июля 2023 года.

Основной модуль LightSpy (т. Е. DragonEgg) функционирует как плагин orchestrator, отвечающий за сбор отпечатков пальцев устройства, установление контакта с удаленным сервером, ожидание дальнейших инструкций и обновление самого себя, а также плагинов.

"LightSpy Core чрезвычайно гибок в плане конфигурации: операторы могут точно управлять шпионским ПО с помощью обновляемой конфигурации", - сказали в ThreatFabric, отметив, что WebSocket используется для доставки команд, а HTTPS - для фильтрации данных.

Некоторые из известных плагинов включают locationmodule, который отслеживает точное местоположение жертв, soundrecord, который может записывать окружающий звук, а также аудиозаписи разговоров WeChat VOIP, и модуль счетов для сбора истории платежей WeChat Pay.

Система командования и управления LightSpy (C2) включает в себя несколько серверов, расположенных в материковом Китае, Гонконге, Тайване, Сингапуре и России, причем вредоносное ПО и WyrmSpy используют одну и ту же инфраструктуру.

ThreatFabric заявила, что также идентифицировала сервер, на котором хранятся данные с 13 уникальных телефонных номеров, принадлежащих китайским операторам сотовой связи, что повышает вероятность того, что данные представляют собой либо тестовые номера разработчиков LightSpy, либо жертвы.

Связи между DragonEgg и LightSpy проистекают из сходства шаблонов конфигурации, структуры среды выполнения и плагинов, а также формата связи C2.

"Способ, которым группа threat actor распространила начальную стадию вредоносного ПО внутри популярного мессенджера, был хитрым трюком", - заявили в компании.

"У этого было несколько преимуществ: имплантат унаследовал все права доступа, которые были у приложения-носителя. В случае messenger было много частных разрешений, таких как доступ к камере и хранилищу".

DragonEgg, наряду с WyrmSpy (он же AndroidControl), был впервые раскрыт Lookout в июле 2023 года как разновидность вредоносного ПО, способного собирать конфиденциальные данные с устройств Android. Оно было приписано китайской национальной группе APT41.

С другой стороны, подробности о LightSpy стали известны в марте 2020 года в рамках кампании, получившей название Operation Poisoned News, в ходе которой пользователи Apple iPhone в Гонконге подверглись атакам с целью установки шпионского ПО.

Теперь, по данным голландской компании по безопасности мобильной связи ThreatFabric, цепочки атак включают использование троянского приложения Telegram, предназначенного для загрузки полезной нагрузки второго этапа (smallmload.jar ), которая, в свою очередь, настроена на загрузку третьего компонента с кодовым названием Core.

Дальнейший анализ артефактов показал, что имплантат активно поддерживается как минимум с 11 декабря 2018 года, а последняя версия выпущена 13 июля 2023 года.

Основной модуль LightSpy (т. Е. DragonEgg) функционирует как плагин orchestrator, отвечающий за сбор отпечатков пальцев устройства, установление контакта с удаленным сервером, ожидание дальнейших инструкций и обновление самого себя, а также плагинов.

"LightSpy Core чрезвычайно гибок в плане конфигурации: операторы могут точно управлять шпионским ПО с помощью обновляемой конфигурации", - сказали в ThreatFabric, отметив, что WebSocket используется для доставки команд, а HTTPS - для фильтрации данных.

Некоторые из известных плагинов включают locationmodule, который отслеживает точное местоположение жертв, soundrecord, который может записывать окружающий звук, а также аудиозаписи разговоров WeChat VOIP, и модуль счетов для сбора истории платежей WeChat Pay.

Система командования и управления LightSpy (C2) включает в себя несколько серверов, расположенных в материковом Китае, Гонконге, Тайване, Сингапуре и России, причем вредоносное ПО и WyrmSpy используют одну и ту же инфраструктуру.

ThreatFabric заявила, что также идентифицировала сервер, на котором хранятся данные с 13 уникальных телефонных номеров, принадлежащих китайским операторам сотовой связи, что повышает вероятность того, что данные представляют собой либо тестовые номера разработчиков LightSpy, либо жертвы.

Связи между DragonEgg и LightSpy проистекают из сходства шаблонов конфигурации, структуры среды выполнения и плагинов, а также формата связи C2.

"Способ, которым группа threat actor распространила начальную стадию вредоносного ПО внутри популярного мессенджера, был хитрым трюком", - заявили в компании.

"У этого было несколько преимуществ: имплантат унаследовал все права доступа, которые были у приложения-носителя. В случае messenger было много частных разрешений, таких как доступ к камере и хранилищу".