Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Высокопоставленные правительственные и телекоммуникационные организации в Азии подверглись атакам в рамках продолжающейся с 2021 года кампании, направленной на развертывание базовых бэкдоров и загрузчиков для доставки вредоносного ПО следующего этапа.

Компания по кибербезопасности Check Point отслеживает активность под названием Stayin'Alive. Целями являются организации, расположенные во Вьетнаме, Узбекистане, Пакистане и Казахстане.

"Упрощенный характер инструментов [...] и их широкое разнообразие предполагают, что они одноразовые, в основном используются для загрузки и запуска дополнительных полезных нагрузок", - говорится в отчете, опубликованном в среду. "Эти инструменты не имеют четких совпадений кода с продуктами, созданными какими-либо известными участниками, и имеют мало общего друг с другом".

Что примечательно в кампании, так это то, что общие ресурсы инфраструктуры пересекаются с инфраструктурой, используемой ToddyCat, связанной с Китаем террористической организацией, известной организацией кибератак на правительственные и военные учреждения в Европе и Азии, по крайней мере, с декабря 2020 года.

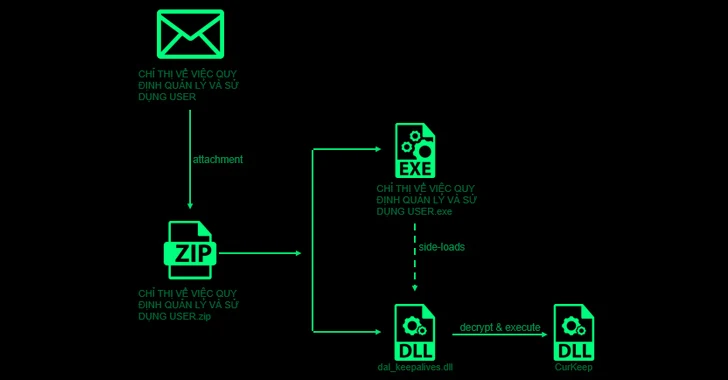

Цепочка атак начинается с фишингового электронного письма, содержащего вложение ZIP-файла с законным исполняемым файлом, который использует стороннюю загрузку DLL для загрузки бэкдора под названием CurKeep с помощью поддельной библиотеки DLL dal_keepalives.в архиве присутствует библиотека dll.

CurlKeep предназначен для отправки информации о взломанном хосте на удаленный сервер, выполнения команд, отправляемых сервером, и записи ответов сервера в файл в системе.

Более тщательное изучение инфраструктуры командования и контроля (C2) выявило постоянно развивающийся арсенал вариантов загрузчиков, получивших название CurLu, CurCore и CurLog, которые способны получать DLL-файлы, выполнять удаленные команды и запускать процесс, связанный с вновь созданным файлом, в который записываются данные с сервера.

Также обнаружен пассивный имплантат под названием StylerServ, который прослушивает пять разных портов (60810, 60811, 60812, 60813 и 60814), чтобы принять удаленное соединение и получить зашифрованный файл конфигурации.

Хотя нет убедительных доказательств связи Stayin Alive с ToddyCat, результаты показывают, что обе группы вторжений используют одну и ту же инфраструктуру для достижения схожего набора целей.

"Использование одноразовых загрузчиков, как было замечено в ходе этой кампании, становится все более распространенным явлением даже среди искушенных игроков", - говорится в сообщении. "Использование одноразовых инструментов затрудняет как обнаружение, так и атрибуцию, поскольку их часто заменяют и, возможно, пишут с нуля".