Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Одноранговый червь (P2), известный как P2PInfect, стал свидетелем всплеска активности с конца августа 2023 года, а с 12 по 19 сентября 2023 года - скачка в 600 раз.

"Это увеличение трафика P2PInfect совпало с ростом числа вариантов, встречающихся в дикой природе, что говорит о том, что разработчики вредоносного ПО работают с чрезвычайно высокой частотой разработки", - сказал исследователь безопасности Cado Мэтт Мьюир в отчете, опубликованном в среду.

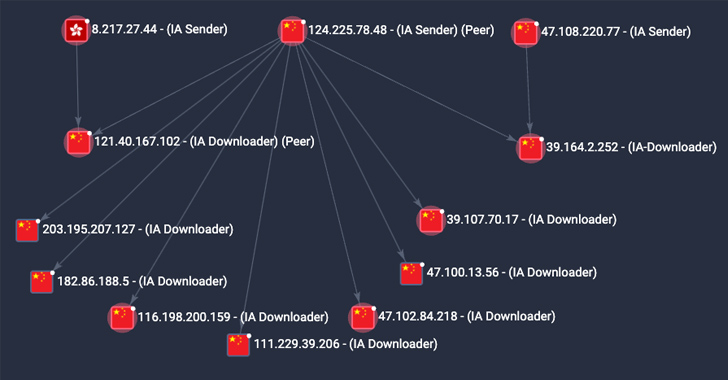

О большинстве взломов сообщалось в Китае, США, Германии, Великобритании, Сингапуре, Гонконге и Японии.

О P2PInfect впервые стало известно в июле 2023 года из-за его способности взламывать слабо защищенные экземпляры Redis. С тех пор злоумышленники, стоящие за кампанией, прибегали к различным подходам для получения первоначального доступа, включая злоупотребление функцией репликации базы данных для доставки вредоносного ПО.

Cado Security заявила, что наблюдает увеличение числа событий начального доступа, связанных с P2PInfect, при которых узел, управляемый участником, отправляет Redis SLAVEOF целевой программе для включения репликации.

За этим следует доставка вредоносного модуля Redis целевой программе, которая, в свою очередь, выполняет команду для извлечения и запуска основной полезной нагрузки, после чего выполняется другая команда командной строки для удаления модуля Redis с диска, а также отключения репликации.

Одной из новых функций более новых вариантов является добавление механизма сохранения, который использует задание cron для запуска вредоносного ПО каждые 30 минут. Кроме того, теперь существует вторичный метод, который извлекает копию бинарного файла вредоносного ПО от однорангового узла и выполняется в случае его удаления или завершения основного процесса.

P2PInfect дополнительно перезаписывает существующие файлы SSH authorized_keys с помощью SSH-ключа, контролируемого злоумышленником, эффективно предотвращая вход существующих пользователей по SSH.

"Основная полезная нагрузка также перебирает всех пользователей в системе и пытается изменить их пароли пользователей на строку с префиксом Pa_, за которой следуют 7 буквенно-цифровых символов (например, Pa_13HKlak)", - сказал Мьюир. Однако для этого шага вредоносное ПО должно иметь root-доступ.

Несмотря на растущую сложность вредоносного ПО, точные цели P2PInfect неясны. Cado Security заявила, что наблюдала, как вредоносное ПО пыталось получить полезную нагрузку криптомайнера, но на сегодняшний день нет доказательств криптомайнинга.

"Очевидно, что разработчики P2PInfect стремятся поддерживать и совершенствовать функциональность своих вредоносных программ, одновременно быстро распространяя ботнет на континенты и облачных провайдеров", - сказал Мьюир.

"Ожидается, что те, кто стоит за ботнетом, либо ожидают внедрения дополнительных функций в полезную нагрузку майнера, либо намерены продать доступ к ботнету другим лицам или группам".