Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Было замечено, что северокорейский угрожающий субъект, известный как Андариэль, использует целый арсенал вредоносных инструментов в своих кибератаках на корпорации и организации в южном аналоге.

"Одной из характеристик атак, выявленных в 2023 году, является то, что существует множество разновидностей вредоносных программ, разработанных на языке Go", - сказал Центр реагирования на чрезвычайные ситуации AhnLab Security (ASEC) в глубоком обзоре, опубликованном на прошлой неделе.

Андариэль, также известный под названиями Никет Хаятт или Сайлент Чоллима, является подкластером группы Лазаря, который, как известно, активен по крайней мере с 2008 года.

Финансовые учреждения, оборонные подрядчики, правительственные учреждения, университеты, поставщики услуг кибербезопасности и энергетические компании являются одними из главных целей спонсируемой государством группы для финансирования шпионской деятельности и незаконного получения доходов для страны.

Цепочки атак, созданные противником, использовали различные первоначальные векторы заражения, такие как фишинг-рассылка, водопои и атаки на цепочки поставок, в качестве плацдарма для запуска различных полезных нагрузок.

Некоторые вредоносные программы семей, работающих Андариэль в его охватывают приступы Gh0st крыса, сайт dtrack, YamaBot, NukeSped, Rifdoor, Phandoor, Andarat, Andaratm, TigerRAT (и его преемник MagicRAT), и EarlyRAT.

Другой производной TigerRAT является QuiteRAT, который недавно был задокументирован Cisco Talos как используемый Lazarus Group при вторжениях, использующих недостатки безопасности в Zoho ManageEngine ServiceDesk Plus.

Говорят, что одна из атак, обнаруженных ASEC в феврале 2023 года, была связана с использованием недостатков безопасности в корпоративном решении для передачи файлов под названием Innorix Agent для распространения бэкдоров, таких как Volgmer и Andardoor, а также обратной оболочки на базе Golang, известной как 1th Troy.

"Будучи обратной оболочкой, которая предоставляет только базовые команды, поддерживаемые команды включают "cmd", "выход" и "самоудаление"", - заявили в компании по кибербезопасности. "Они поддерживают функции выполнения команд, завершения процесса и самоудаления соответственно".

Краткое описание некоторых других новых вредоносных программ, используемых Andariel, приведено ниже -

- Черная КРЫСА (написана на Go), которая расширяет возможности 1th Troy для поддержки загрузки файлов и создания скриншотов

- Goat RAT (написан на Go), который поддерживает базовые задачи с файлами и функции самостоятельного удаления

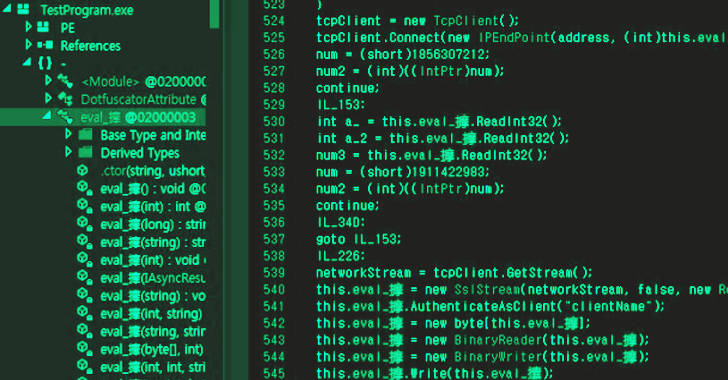

- AndarLoader (написан на .NET), урезанной версии Andardoor, которая действует как загрузчик для извлечения и выполнения исполняемых данных, таких как сборки .NET, из внешних источников и

- DurianBeacon (написан на Go и Rust), который может загружать файлы и запускать команды, отправляемые с удаленного сервера

"Группа "Андариэль" является одной из наиболее активных групп угроз, нацеленных на Корею наряду с Кимсуки и Лазарусом", - заявили в ASEC. "В первые дни группа совершала атаки с целью получения информации, связанной с национальной безопасностью, но теперь совершает атаки с целью получения финансовой выгоды".

Развитие событий происходит в связи с тем, что северокорейские субъекты были вовлечены в новую серию кампаний, целью которых является проникновение в хранилища с открытым исходным кодом, такие как npm и PyPI, вредоносных пакетов и отравление цепочки поставок программного обеспечения.