Father

Professional

- Messages

- 2,602

- Reaction score

- 850

- Points

- 113

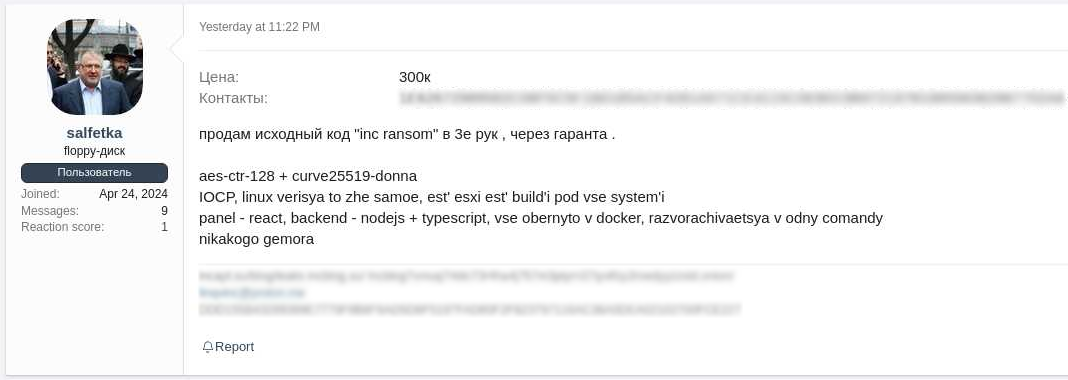

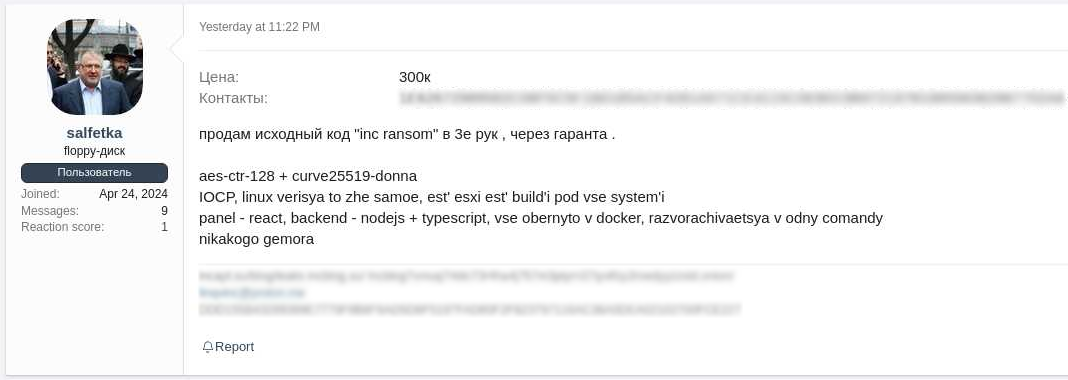

Киберпреступник под ником "salfetka" утверждает, что продает исходный код INC Ransom, программы-вымогателя по принципу "услуга как таковая" (RaaS), запущенной в августе 2023 года.

Ранее INC нацеливалась на американское подразделение Xerox Business Solutions (XBS), Yamaha Motor на Филиппинах и, совсем недавно, на Национальную службу здравоохранения Шотландии (NHS).

Одновременно с предполагаемой продажей операция INC по вымогательству претерпевает изменения, которые могут свидетельствовать о разногласиях между основными членами ее команды или планах перейти к новому разделу, который будет включать использование нового шифратора.

Согласно информации, предоставленной BleepingComputer экспертами по анализу угроз из KELA, которые заметили продажу, технические детали, упомянутые в сообщении на форуме, такие как использование AES-128 в режиме CTR и алгоритмов Curve25519 Donna, согласуются с общедоступным анализом образцов программ-вымогателей INC.

Предполагаемая продажа исходного кода

Предполагаемая продажа исходного кода

Источник: KELA

КЕЛА также сообщил BleepingComputer, что "salfetka" активна на хакерских форумах с марта 2024 года. Ранее злоумышленник хотел купить доступ к сети на сумму до 7000 долларов и предложил брокерам начального доступа сократить доходы от атак вымогателей.

Еще один момент, который добавляет легитимности продаже, - это "salfetka", включающая в свою подпись как старые, так и новые URL-адреса страницы INC с требованием выкупа, указывающие на то, что они связаны с операцией программы-вымогателя.

Тем не менее, продажа может быть мошенничеством, поскольку злоумышленник тщательно контролировал учетную запись "salfetka" в течение последних нескольких месяцев, заявляя о заинтересованности в покупке доступа к сети и устанавливая высокую цену, чтобы предложение казалось законным.

Однако исследователь безопасности 3xp0rt сообщил BleepingComputer, что salfetka уже некоторое время часто посещает хакерские форумы и является частью банд вымогателей под разными псевдонимами, включая 'rinc' и 'farnetwork'.

BleepingComputer ранее сообщал об угрозе, известной как farnetwork, которая была связана с многочисленными бандами вымогателей, включая Nokoyawa, JSWORM, Nefilim, Karma и Nemty.

В настоящее время на старом или новом сайте INC нет публичных объявлений о продаже исходного кода проекта.

.png)

Старый сайт INC с требованием выкупа объявляет о переходе на новый URL

Источник: BleepingComputer

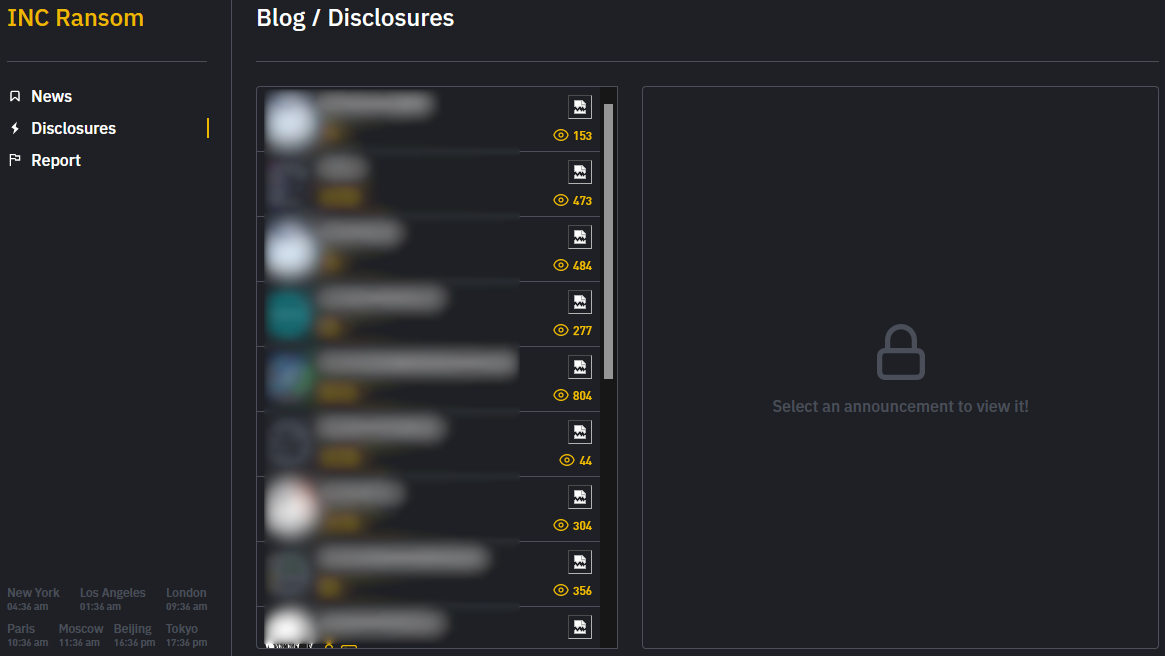

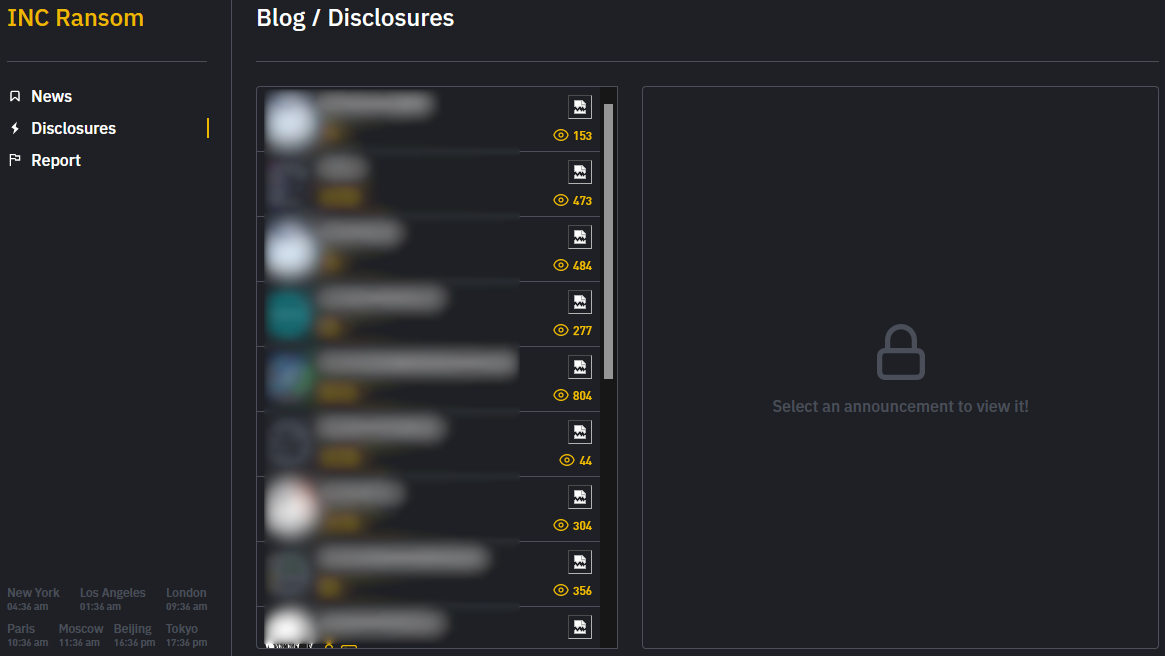

Новый сайт уже запущен, и списки жертв частично совпадают со старым порталом, и двенадцать новых жертв не были замечены на старом сайте.

В общей сложности на новом сайте указано 64 жертвы (12 новых), в то время как на старом 91 сообщение, так что примерно половина прошлых жертв INC отсутствует.

"Расхождения между двумя сайтами могут свидетельствовать о том, что в операции произошла смена руководства или разделение на разные группы", - прокомментировали аналитики KELA.

"Однако тот факт, что "salfetka" ссылается на оба сайта в качестве своих предполагаемых проектов, предполагает, что актер связан не только с одной частью операции".

"В этом случае возможно, что новый блог был создан в попытке получить больше прибыли от продажи".

Также стоит отметить, что дизайн новой страницы INC о вымогательстве визуально напоминает дизайн страницы Hunters International, что может указывать на связь с другой операцией RaaS.

Новый сайт INC по вымогательству выкупа

Источник: BleepingComputer

В отличие от публичной утечки, которая позволяет аналитикам по безопасности взломать шифрование штамма программы-вымогателя, продажа частного исходного кода штаммов, для которых нет доступного дешифратора, потенциально может создать больше проблем для организаций по всему миру.

Эти разработчики программ-вымогателей покупаются высоко мотивированными злоумышленниками, которые только начинают свою деятельность, или полуустановленными группами, стремящимися улучшить свою игру с помощью более надежного и хорошо протестированного шифровальщика.

Это особенно верно, когда предлагается версия Linux / ESXi, которую, как правило, сложнее разработать и дороже приобрести.

При ребрендинге банд программ-вымогателей они обычно повторно используют большую часть исходного кода своих старых шифровальщиков, что позволяет исследователям связывать старые банды с новыми операциями.

Использование других шифровальных средств для операций с вымогателями также может помочь ребрендингу, поскольку это запутывает следы для правоохранительных органов и исследователей.

(c) https://www.bleepingcomputer.com/ne...e-code-selling-on-hacking-forums-for-300-000/

Ранее INC нацеливалась на американское подразделение Xerox Business Solutions (XBS), Yamaha Motor на Филиппинах и, совсем недавно, на Национальную службу здравоохранения Шотландии (NHS).

Одновременно с предполагаемой продажей операция INC по вымогательству претерпевает изменения, которые могут свидетельствовать о разногласиях между основными членами ее команды или планах перейти к новому разделу, который будет включать использование нового шифратора.

Продажа исходного кода

Исполнитель угроз объявил о продаже версий INC для Windows и Linux / ESXi на форумах по взлому Exploit и XSS, запросив 300 000 долларов и ограничив количество потенциальных покупателей всего тремя.Согласно информации, предоставленной BleepingComputer экспертами по анализу угроз из KELA, которые заметили продажу, технические детали, упомянутые в сообщении на форуме, такие как использование AES-128 в режиме CTR и алгоритмов Curve25519 Donna, согласуются с общедоступным анализом образцов программ-вымогателей INC.

Источник: KELA

КЕЛА также сообщил BleepingComputer, что "salfetka" активна на хакерских форумах с марта 2024 года. Ранее злоумышленник хотел купить доступ к сети на сумму до 7000 долларов и предложил брокерам начального доступа сократить доходы от атак вымогателей.

Еще один момент, который добавляет легитимности продаже, - это "salfetka", включающая в свою подпись как старые, так и новые URL-адреса страницы INC с требованием выкупа, указывающие на то, что они связаны с операцией программы-вымогателя.

Тем не менее, продажа может быть мошенничеством, поскольку злоумышленник тщательно контролировал учетную запись "salfetka" в течение последних нескольких месяцев, заявляя о заинтересованности в покупке доступа к сети и устанавливая высокую цену, чтобы предложение казалось законным.

Однако исследователь безопасности 3xp0rt сообщил BleepingComputer, что salfetka уже некоторое время часто посещает хакерские форумы и является частью банд вымогателей под разными псевдонимами, включая 'rinc' и 'farnetwork'.

BleepingComputer ранее сообщал об угрозе, известной как farnetwork, которая была связана с многочисленными бандами вымогателей, включая Nokoyawa, JSWORM, Nefilim, Karma и Nemty.

В настоящее время на старом или новом сайте INC нет публичных объявлений о продаже исходного кода проекта.

Программа-вымогатель INC переходит на новый сайт

1 мая 2024 года INC Ransom объявила на своем старом сайте утечки, что она перейдет на новый "блог" по вымогательству утечки данных и поделилась новым адресом TOR, заявив, что старый сайт будет закрыт через два-три месяца..png)

Старый сайт INC с требованием выкупа объявляет о переходе на новый URL

Источник: BleepingComputer

Новый сайт уже запущен, и списки жертв частично совпадают со старым порталом, и двенадцать новых жертв не были замечены на старом сайте.

В общей сложности на новом сайте указано 64 жертвы (12 новых), в то время как на старом 91 сообщение, так что примерно половина прошлых жертв INC отсутствует.

"Расхождения между двумя сайтами могут свидетельствовать о том, что в операции произошла смена руководства или разделение на разные группы", - прокомментировали аналитики KELA.

"Однако тот факт, что "salfetka" ссылается на оба сайта в качестве своих предполагаемых проектов, предполагает, что актер связан не только с одной частью операции".

"В этом случае возможно, что новый блог был создан в попытке получить больше прибыли от продажи".

Также стоит отметить, что дизайн новой страницы INC о вымогательстве визуально напоминает дизайн страницы Hunters International, что может указывать на связь с другой операцией RaaS.

Новый сайт INC по вымогательству выкупа

Источник: BleepingComputer

В отличие от публичной утечки, которая позволяет аналитикам по безопасности взломать шифрование штамма программы-вымогателя, продажа частного исходного кода штаммов, для которых нет доступного дешифратора, потенциально может создать больше проблем для организаций по всему миру.

Эти разработчики программ-вымогателей покупаются высоко мотивированными злоумышленниками, которые только начинают свою деятельность, или полуустановленными группами, стремящимися улучшить свою игру с помощью более надежного и хорошо протестированного шифровальщика.

Это особенно верно, когда предлагается версия Linux / ESXi, которую, как правило, сложнее разработать и дороже приобрести.

При ребрендинге банд программ-вымогателей они обычно повторно используют большую часть исходного кода своих старых шифровальщиков, что позволяет исследователям связывать старые банды с новыми операциями.

Использование других шифровальных средств для операций с вымогателями также может помочь ребрендингу, поскольку это запутывает следы для правоохранительных органов и исследователей.

(c) https://www.bleepingcomputer.com/ne...e-code-selling-on-hacking-forums-for-300-000/