Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Иранский участник угрозы, известный как MuddyWater, был приписан к новой инфраструктуре командования и контроля (C2) под названием DarkBeatC2, став последним подобным инструментом в его арсенале после SimpleHarm, MuddyC3, PhonyC2 и MuddyC2Go.

"Время от времени переключаясь на новый инструмент удаленного администрирования или изменяя свой фреймворк C2, методы MuddyWater остаются неизменными", - сказал исследователь безопасности Deep Instinct Саймон Кенин в техническом отчете, опубликованном на прошлой неделе.

MuddyWater, также называемые Boggy Serpens, Mango Sandstorm и TA450, предположительно связаны с Министерством разведки и безопасности Ирана (MOIS). Известно, что он активен как минимум с 2017 года, организуя фишинговые атаки, которые приводят к развертыванию различных законных решений удаленного мониторинга и управления (RMM) на скомпрометированных системах.

Предыдущие выводы Microsoft показывают, что группа связана с другим иранским кластером угроз, отслеживаемым как Storm-1084 (он же DarkBit), причем последний использует доступ для организации деструктивных атак wiper против израильских организаций.

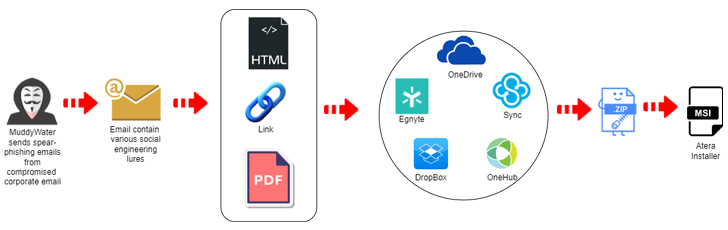

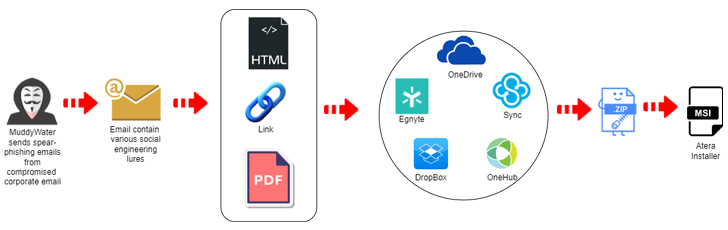

Последняя кампания атак, подробности которой также были ранее раскрыты Proofpoint в прошлом месяце, начинается с фишинговых электронных писем, отправленных со скомпрометированных учетных записей, содержащих ссылки или вложения, размещенные на таких сервисах, как Egnyte, для доставки программного обеспечения Atera Agent.

Один из рассматриваемых URL-адресов - "kinneretacil.egnyte[.]com", где поддомен "kinneretacil" относится к "kinneret.ac.il" образовательное учреждение в Израиле и клиент Rashim, которое, в свою очередь, было взломано Lord Nemesis (он же Nemesis Kitten или TunnelVision) в рамках атаки по цепочке поставок, нацеленной на академический сектор страны.

Lord Nemesis подозревается в "фейковой" операции, направленной против Израиля. Также стоит отметить, что Nemesis Kitten - это частная компания-подрядчик под названием Najee Technology, подгруппа в Mint Sandstorm, которую поддерживает Корпус стражей исламской революции Ирана (КСИР). Компания была подвергнута санкциям со стороны Казначейства США в сентябре 2022 года.

"Это важно, потому что, если "Лорд Немезида" смогли взломать систему электронной почты Рашима, они могли взломать системы электронной почты клиентов Рашима, используя учетные записи администратора, которые, как теперь мы знаем, они получили от "Рашима"", - объяснил Кенин.

Сеть подключений повысила вероятность того, что MuddyWater могла использовать учетную запись электронной почты, связанную с Kinneret, для распространения ссылок, тем самым создавая иллюзию доверия сообщениям и обманом заставляя получателей переходить по ним.

"Хотя сроки и контекст событий не являются окончательными, они указывают на потенциальную передачу полномочий или сотрудничество между КСИР и МОИС, чтобы нанести как можно больше вреда израильским организациям и частным лицам", - добавил далее Кенин.

Атаки также примечательны тем, что они основаны на наборе доменов и IP-адресов, которые в совокупности называются DarkBeatC2 и отвечают за управление зараженными конечными точками. Это достигается с помощью кода PowerShell, предназначенного для установления контакта с сервером C2 после получения первоначального доступа другими способами.

Согласно независимым выводам подразделения Palo Alto Networks 42, было замечено, что злоумышленник злоупотребляет функцией автоматического набора номера в реестре Windows для побочной загрузки вредоносной библиотеки DLL и, в конечном итоге, устанавливает соединения с доменом DarkBeatC2.

Механизм, в частности, включает в себя установление постоянства с помощью запланированной задачи, которая запускает PowerShell для использования раздела реестра AutodialDLL и загрузки DLL для C2 framework. Компания по кибербезопасности заявила, что этот метод был применен в кибератаке, направленной на неназванную цель на Ближнем Востоке.

Другие методы, принятые MuddyWater для установления соединения C2, включают использование полезной нагрузки первого этапа, доставляемой через фишинговое электронное письмо, и использование побочной загрузки DLL для запуска вредоносной библиотеки.

Успешный контакт позволяет зараженному хосту получать ответы PowerShell, которые, со своей стороны, извлекают еще два сценария PowerShell с того же сервера.

В то время как один из скриптов предназначен для чтения содержимого файла с именем "C:\ProgramData\SysInt.log " и передают их на сервер C2 через HTTP POST-запрос, второй скрипт периодически опрашивает сервер для получения дополнительных полезных данных и записывает результаты выполнения в "SysInt.log". Точный характер полезной нагрузки следующего этапа в настоящее время неизвестен.

"Этот фреймворк похож на предыдущие фреймворки C2, используемые MuddyWater", - сказал Кенин. "PowerShell остается их "хлебом с маслом"".

"Участники угрозы имитируют законное программное обеспечение для управления персоналом, используя поддельный процесс найма на работу, чтобы обманом заставить жертв установить бэкдор", - сказали исследователи безопасности Том Фактерман, Дэниел Фрэнк и Джером Туджаг, описав FalseFont как "высоконаправленный".

После установки он представляет интерфейс входа в систему, выдающий себя за аэрокосмическую компанию, и фиксирует учетные данные, а также историю образования и трудоустройства, введенные жертвой на сервере C2, контролируемом злоумышленником, в формате JSON.

Имплантат, помимо компонента графического пользовательского интерфейса (GUI) для ввода данных пользователем, также незаметно активирует второй компонент в фоновом режиме, который устанавливает постоянство в системе, собирает системные метаданные и выполняет команды и процессы, отправляемые с сервера C2.

Другие функции FalseFont включают в себя возможность загружать файлы, красть учетные данные, делать скриншоты, завершать определенные процессы, запускать команды PowerShell и самостоятельно обновлять вредоносное ПО.

"Время от времени переключаясь на новый инструмент удаленного администрирования или изменяя свой фреймворк C2, методы MuddyWater остаются неизменными", - сказал исследователь безопасности Deep Instinct Саймон Кенин в техническом отчете, опубликованном на прошлой неделе.

MuddyWater, также называемые Boggy Serpens, Mango Sandstorm и TA450, предположительно связаны с Министерством разведки и безопасности Ирана (MOIS). Известно, что он активен как минимум с 2017 года, организуя фишинговые атаки, которые приводят к развертыванию различных законных решений удаленного мониторинга и управления (RMM) на скомпрометированных системах.

Предыдущие выводы Microsoft показывают, что группа связана с другим иранским кластером угроз, отслеживаемым как Storm-1084 (он же DarkBit), причем последний использует доступ для организации деструктивных атак wiper против израильских организаций.

Последняя кампания атак, подробности которой также были ранее раскрыты Proofpoint в прошлом месяце, начинается с фишинговых электронных писем, отправленных со скомпрометированных учетных записей, содержащих ссылки или вложения, размещенные на таких сервисах, как Egnyte, для доставки программного обеспечения Atera Agent.

Один из рассматриваемых URL-адресов - "kinneretacil.egnyte[.]com", где поддомен "kinneretacil" относится к "kinneret.ac.il" образовательное учреждение в Израиле и клиент Rashim, которое, в свою очередь, было взломано Lord Nemesis (он же Nemesis Kitten или TunnelVision) в рамках атаки по цепочке поставок, нацеленной на академический сектор страны.

Lord Nemesis подозревается в "фейковой" операции, направленной против Израиля. Также стоит отметить, что Nemesis Kitten - это частная компания-подрядчик под названием Najee Technology, подгруппа в Mint Sandstorm, которую поддерживает Корпус стражей исламской революции Ирана (КСИР). Компания была подвергнута санкциям со стороны Казначейства США в сентябре 2022 года.

"Это важно, потому что, если "Лорд Немезида" смогли взломать систему электронной почты Рашима, они могли взломать системы электронной почты клиентов Рашима, используя учетные записи администратора, которые, как теперь мы знаем, они получили от "Рашима"", - объяснил Кенин.

Сеть подключений повысила вероятность того, что MuddyWater могла использовать учетную запись электронной почты, связанную с Kinneret, для распространения ссылок, тем самым создавая иллюзию доверия сообщениям и обманом заставляя получателей переходить по ним.

"Хотя сроки и контекст событий не являются окончательными, они указывают на потенциальную передачу полномочий или сотрудничество между КСИР и МОИС, чтобы нанести как можно больше вреда израильским организациям и частным лицам", - добавил далее Кенин.

Атаки также примечательны тем, что они основаны на наборе доменов и IP-адресов, которые в совокупности называются DarkBeatC2 и отвечают за управление зараженными конечными точками. Это достигается с помощью кода PowerShell, предназначенного для установления контакта с сервером C2 после получения первоначального доступа другими способами.

Согласно независимым выводам подразделения Palo Alto Networks 42, было замечено, что злоумышленник злоупотребляет функцией автоматического набора номера в реестре Windows для побочной загрузки вредоносной библиотеки DLL и, в конечном итоге, устанавливает соединения с доменом DarkBeatC2.

Механизм, в частности, включает в себя установление постоянства с помощью запланированной задачи, которая запускает PowerShell для использования раздела реестра AutodialDLL и загрузки DLL для C2 framework. Компания по кибербезопасности заявила, что этот метод был применен в кибератаке, направленной на неназванную цель на Ближнем Востоке.

Другие методы, принятые MuddyWater для установления соединения C2, включают использование полезной нагрузки первого этапа, доставляемой через фишинговое электронное письмо, и использование побочной загрузки DLL для запуска вредоносной библиотеки.

Успешный контакт позволяет зараженному хосту получать ответы PowerShell, которые, со своей стороны, извлекают еще два сценария PowerShell с того же сервера.

В то время как один из скриптов предназначен для чтения содержимого файла с именем "C:\ProgramData\SysInt.log " и передают их на сервер C2 через HTTP POST-запрос, второй скрипт периодически опрашивает сервер для получения дополнительных полезных данных и записывает результаты выполнения в "SysInt.log". Точный характер полезной нагрузки следующего этапа в настоящее время неизвестен.

"Этот фреймворк похож на предыдущие фреймворки C2, используемые MuddyWater", - сказал Кенин. "PowerShell остается их "хлебом с маслом"".

Curious Serpens нацелен на оборонный сектор с помощью бэкдора FalseFont

Раскрытие происходит после того, как подразделение 42 распаковало внутреннюю работу бэкдора под названием FalseFont, который используется иранским злоумышленником, известным как Peach Sandstorm (он же APT33, Curious Serpens, Elfin и Refined Kitten) в атаках, нацеленных на аэрокосмический и оборонный секторы."Участники угрозы имитируют законное программное обеспечение для управления персоналом, используя поддельный процесс найма на работу, чтобы обманом заставить жертв установить бэкдор", - сказали исследователи безопасности Том Фактерман, Дэниел Фрэнк и Джером Туджаг, описав FalseFont как "высоконаправленный".

После установки он представляет интерфейс входа в систему, выдающий себя за аэрокосмическую компанию, и фиксирует учетные данные, а также историю образования и трудоустройства, введенные жертвой на сервере C2, контролируемом злоумышленником, в формате JSON.

Имплантат, помимо компонента графического пользовательского интерфейса (GUI) для ввода данных пользователем, также незаметно активирует второй компонент в фоновом режиме, который устанавливает постоянство в системе, собирает системные метаданные и выполняет команды и процессы, отправляемые с сервера C2.

Другие функции FalseFont включают в себя возможность загружать файлы, красть учетные данные, делать скриншоты, завершать определенные процессы, запускать команды PowerShell и самостоятельно обновлять вредоносное ПО.