CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Поддерживаемые Ираном изощренные киберпреступники, известные как OilRig, были связаны с фишинговой кампанией, которая заражает жертв новым штаммом вредоносного ПО под названием Menorah.

"Вредоносная программа была разработана для кибершпионажа, способная идентифицировать компьютер, считывать и загружать файлы с компьютера, а также загружать другой файл или вредоносное ПО", - заявили в пятничном отчете исследователи Trend Micro Мохаммед Фахми и Махмуд Зохди.

Виктимология атак пока неизвестна, хотя использование ложных целей указывает на то, что по крайней мере одной из целей является организация, расположенная в Саудовской Аравии.

OilRig, также отслеживаемая под именами APT34, Cobalt Gypsy, Hazel Sandstorm и Helix Kitten, является иранской группой advanced persistent threat (APT), которая специализируется на тайных операциях по сбору разведданных для проникновения в целевые сети и поддержания доступа к ним.

Раскрытие основано на недавних выводах NSFOCUS, которые раскрыли фишинговую атаку OilRig, приведшую к развертыванию нового варианта вредоносной программы SideTwist, что указывает на то, что она находится в постоянной разработке.

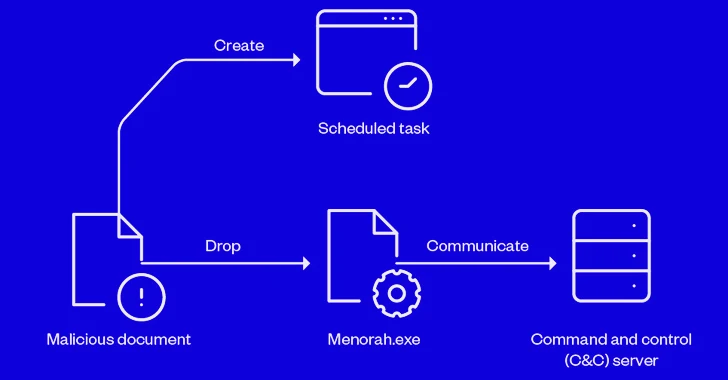

В последней цепочке заражений, задокументированной Trend Micro, документ lure используется для создания запланированной задачи для сохранения и удаления исполняемого файла ("Menorah.exe "), который, в свою очередь, устанавливает контакт с удаленным сервером для ожидания дальнейших инструкций. Сервер командования и управления в настоящее время неактивен.

Вредоносная программа .NET, улучшенная версия оригинального имплантата SideTwist на базе C, обнаруженного Check Point в 2021 году, оснащена различными функциями для идентификации целевого хоста, составления списка каталогов и файлов, загрузки выбранных файлов из скомпрометированной системы, выполнения команд командной строки и загрузки файлов в систему.

"Группа последовательно разрабатывает и совершенствует инструменты, стремясь сократить количество решений для обеспечения безопасности и затруднить обнаружение исследователями", - заявили исследователи.

"Типичная для APT-групп APT34 демонстрирует свои обширные ресурсы и разнообразные навыки и, вероятно, будет упорствовать в настройке процедур и методов социальной инженерии для использования каждой целевой организацией для обеспечения успеха при вторжениях, скрытности и кибершпионаже".