Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Было замечено, что субъект угрозы, связанный с Министерством разведки и безопасности Ирана (MOIS), ведет сложную кампанию кибершпионажа, нацеленную на финансовый, правительственный, военный и телекоммуникационный секторы на Ближнем Востоке, по крайней мере, в течение года.

Израильская фирма по кибербезопасности Check Point, которая обнаружила кампанию вместе с Sygnia, отслеживает исполнителя под именами Scarred Manticore, которые, как говорят, тесно связаны с формирующимся кластером под названием Storm-0861, одной из четырех групп, связанных с разрушительными атаками на правительство Албании в прошлом году.

Жертвами операции стали представители различных стран, таких как Саудовская Аравия, Объединенные Арабские Эмираты, Иордания, Кувейт, Оман, Ирак и Израиль.

Scarred Manticore также демонстрирует некоторую степень совпадения с OilRig, другой командой иранских национальных государств, которой недавно приписали нападение на неназванное правительство Ближнего Востока в период с февраля по сентябрь 2023 года в рамках восьмимесячной кампании.

Был обнаружен еще один набор тактических совпадений между противником и системой вторжения под кодовым названием ShroudedSnooper в Cisco Talos. Цепочки атак, организованные субъектом угрозы, выделили телекоммуникационных провайдеров на Ближнем Востоке, использующих скрытый бэкдор, известный как HTTPSnoop.

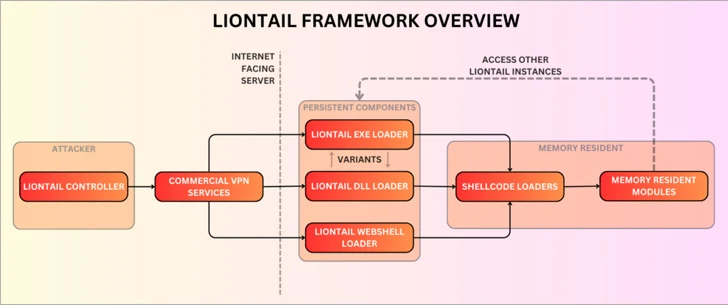

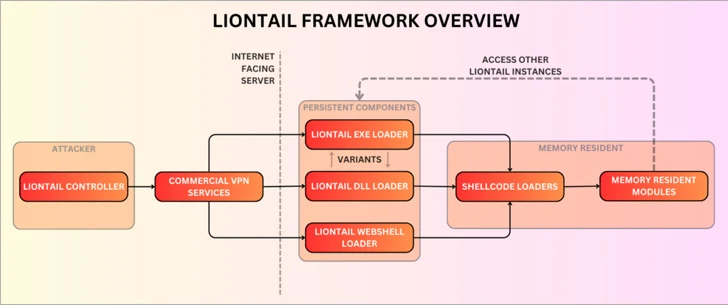

Активность, представленная Scarred Manticore, характеризуется использованием ранее неизвестной платформы пассивного вредоносного ПО, называемой LIONTAIL, которая установлена на серверах Windows. Считается, что субъект угрозы активен как минимум с 2019 года.

"Scarred Manticore годами преследовала важные цели, используя различные бэкдоры на базе IIS для атаки на серверы Windows", - сказали исследователи Check Point в анализе, опубликованном во вторник. "Они включают в себя множество пользовательских веб-оболочек, пользовательские бэкдоры DLL и имплантаты на основе драйверов".

Продвинутая вредоносная программа LIONTAIL представляет собой набор пользовательских загрузчиков шелл-кода и полезных нагрузок резидентного шелл-кода в памяти. Заслуживающим внимания компонентом фреймворка является легкий, но сложный имплантат, написанный на C, который позволяет злоумышленникам выполнять команды удаленно с помощью HTTP-запросов.

Последовательности атак предполагают проникновение на общедоступные серверы Windows, чтобы запустить процесс доставки вредоносного ПО и систематически собирать конфиденциальные данные с зараженных хостов.

"Вместо использования HTTP API вредоносная программа использует IOCTLs для непосредственного взаимодействия с базовым драйвером HTTP.sys", - заявили исследователи, подробно описывая механизм командования и управления (C2).

"Этот подход более скрытный, поскольку он не включает IIS или HTTP API, которые обычно тщательно отслеживаются решениями безопасности, но это непростая задача, учитывая, что IOCTLs для HTTP.sys не имеют документов и требуют дополнительных исследовательских усилий со стороны субъектов угрозы".

Также наряду с LIONTAIL развернуты различные веб-оболочки и инструмент веб-пересылки под названием LIONHEAD, веб-пересылки.

Историческая активность или Scarred Manticore указывает на непрерывную эволюцию арсенала вредоносных программ группы, поскольку субъект угрозы ранее полагался на веб-оболочки, такие как Tunna, и специальную версию под названием FOXSHELL для доступа через черный ход.

Также сообщается, что с середины 2020 года субъект угрозы использовал пассивный бэкдор на основе .ONLY под названием SDD, который устанавливает связь C2 через HTTP upmost technology corp на зараженной машине с конечной целью или выполняет произвольные команды, загружает файлы и запускает дополнительные .ТОЛЬКО сборки.

Прогрессивные обновления тактики и инструментов субъекта угрозы относятся к типичным или продвинутым группам постоянных угроз (APT) и демонстрируют их ресурсы и разнообразные навыки. Лучшим примером этого является использование Scarred Manticore или вредоносного драйвера ядра под названием WINTAPIX, который был обнаружен в Fortinet ранее в мае этого года.

В двух словах, WinTapix.sys действует как загрузчик для выполнения следующего этапа атаки, внедряя встроенный шелл-код в подходящий процесс пользовательского режима, который, в свою очередь, выполняет зашифрованный .ТОЛЬКО полезная нагрузка, специально предназначенная для работы с серверами Microsoft Internet Information Services (IIS).

Нападение на Израиль происходит на фоне продолжающейся войны между Израилем и ХАМАСОМ, что побуждает малоразвитые хактивистские группы нападать на различные организации в стране, а также на такие страны, как Индия и Кения, предполагая, что действующие лица национальных государств полагаются на информационные операции, направленные на влияние на мировое восприятие конфликта.

"Компоненты платформы LIONTAIL используют аналогичные артефакты запутывания и строк с драйверами FOXSHELL, SDD backdoor и WINTAPIX", - сказал Check Point.

"Изучая историю их деятельности, становится очевидным, как далеко продвинулся субъект угрозы в совершенствовании своих атак и совершенствовании своего подхода, основанного на пассивных имплантатах".

Израильская фирма по кибербезопасности Check Point, которая обнаружила кампанию вместе с Sygnia, отслеживает исполнителя под именами Scarred Manticore, которые, как говорят, тесно связаны с формирующимся кластером под названием Storm-0861, одной из четырех групп, связанных с разрушительными атаками на правительство Албании в прошлом году.

Жертвами операции стали представители различных стран, таких как Саудовская Аравия, Объединенные Арабские Эмираты, Иордания, Кувейт, Оман, Ирак и Израиль.

Scarred Manticore также демонстрирует некоторую степень совпадения с OilRig, другой командой иранских национальных государств, которой недавно приписали нападение на неназванное правительство Ближнего Востока в период с февраля по сентябрь 2023 года в рамках восьмимесячной кампании.

Был обнаружен еще один набор тактических совпадений между противником и системой вторжения под кодовым названием ShroudedSnooper в Cisco Talos. Цепочки атак, организованные субъектом угрозы, выделили телекоммуникационных провайдеров на Ближнем Востоке, использующих скрытый бэкдор, известный как HTTPSnoop.

Активность, представленная Scarred Manticore, характеризуется использованием ранее неизвестной платформы пассивного вредоносного ПО, называемой LIONTAIL, которая установлена на серверах Windows. Считается, что субъект угрозы активен как минимум с 2019 года.

"Scarred Manticore годами преследовала важные цели, используя различные бэкдоры на базе IIS для атаки на серверы Windows", - сказали исследователи Check Point в анализе, опубликованном во вторник. "Они включают в себя множество пользовательских веб-оболочек, пользовательские бэкдоры DLL и имплантаты на основе драйверов".

Продвинутая вредоносная программа LIONTAIL представляет собой набор пользовательских загрузчиков шелл-кода и полезных нагрузок резидентного шелл-кода в памяти. Заслуживающим внимания компонентом фреймворка является легкий, но сложный имплантат, написанный на C, который позволяет злоумышленникам выполнять команды удаленно с помощью HTTP-запросов.

Последовательности атак предполагают проникновение на общедоступные серверы Windows, чтобы запустить процесс доставки вредоносного ПО и систематически собирать конфиденциальные данные с зараженных хостов.

"Вместо использования HTTP API вредоносная программа использует IOCTLs для непосредственного взаимодействия с базовым драйвером HTTP.sys", - заявили исследователи, подробно описывая механизм командования и управления (C2).

"Этот подход более скрытный, поскольку он не включает IIS или HTTP API, которые обычно тщательно отслеживаются решениями безопасности, но это непростая задача, учитывая, что IOCTLs для HTTP.sys не имеют документов и требуют дополнительных исследовательских усилий со стороны субъектов угрозы".

Также наряду с LIONTAIL развернуты различные веб-оболочки и инструмент веб-пересылки под названием LIONHEAD, веб-пересылки.

Историческая активность или Scarred Manticore указывает на непрерывную эволюцию арсенала вредоносных программ группы, поскольку субъект угрозы ранее полагался на веб-оболочки, такие как Tunna, и специальную версию под названием FOXSHELL для доступа через черный ход.

Также сообщается, что с середины 2020 года субъект угрозы использовал пассивный бэкдор на основе .ONLY под названием SDD, который устанавливает связь C2 через HTTP upmost technology corp на зараженной машине с конечной целью или выполняет произвольные команды, загружает файлы и запускает дополнительные .ТОЛЬКО сборки.

Прогрессивные обновления тактики и инструментов субъекта угрозы относятся к типичным или продвинутым группам постоянных угроз (APT) и демонстрируют их ресурсы и разнообразные навыки. Лучшим примером этого является использование Scarred Manticore или вредоносного драйвера ядра под названием WINTAPIX, который был обнаружен в Fortinet ранее в мае этого года.

В двух словах, WinTapix.sys действует как загрузчик для выполнения следующего этапа атаки, внедряя встроенный шелл-код в подходящий процесс пользовательского режима, который, в свою очередь, выполняет зашифрованный .ТОЛЬКО полезная нагрузка, специально предназначенная для работы с серверами Microsoft Internet Information Services (IIS).

Нападение на Израиль происходит на фоне продолжающейся войны между Израилем и ХАМАСОМ, что побуждает малоразвитые хактивистские группы нападать на различные организации в стране, а также на такие страны, как Индия и Кения, предполагая, что действующие лица национальных государств полагаются на информационные операции, направленные на влияние на мировое восприятие конфликта.

"Компоненты платформы LIONTAIL используют аналогичные артефакты запутывания и строк с драйверами FOXSHELL, SDD backdoor и WINTAPIX", - сказал Check Point.

"Изучая историю их деятельности, становится очевидным, как далеко продвинулся субъект угрозы в совершенствовании своих атак и совершенствовании своего подхода, основанного на пассивных имплантатах".