Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Спонсируемый иранским государством исполнитель угроз, известный как OilRig, в течение 2022 года внедрил три различных загрузчика вредоносных программ для поддержания постоянного доступа к организациям-жертвам, расположенным в Израиле.

Словацкая компания ESET по кибербезопасности назвала три новых загрузчика ODAgent, OilCheck и OilBooster. В ходе атак также использовалась обновленная версия известного загрузчика OilRig, получившего название SampleCheck5000 (или SC5k).

"Эти легкие загрузчики [...] примечательны тем, что используют один из нескольких законных API облачных сервисов для связи и фильтрации данных [command-and-control]: API Microsoft Graph OneDrive или Outlook и API веб-служб Microsoft Office Exchange (EWS)", - сказали исследователи безопасности Зузана Хромцова и Адам Бургер в отчете, опубликованном в Hacker News.

Цель состоит в том, чтобы использовать известных поставщиков облачных сервисов для командно-диспетчерской связи с аутентичным сетевым трафиком и прикрыть инфраструктуру атаки группы.

Некоторые цели кампании включают организацию в секторе здравоохранения, производственную компанию и местную правительственную организацию, среди прочих. Говорят, что все жертвы ранее были мишенями злоумышленника.

Точный начальный вектор доступа, используемый для компрометации целей, в настоящее время неясен, и неизвестно, удалось ли злоумышленникам закрепиться в сетях, чтобы внедрить эти загрузчики в различные моменты времени в 2022 году.

OilRig, также известная как APT34, Crambus, Cobalt Gypsy, Hazel Sandstorm (ранее EUROPIUM) и Helix Kitten, является иранской группой кибершпионажа, которая, как известно, активна как минимум с 2014 года, используя широкий спектр имеющихся в ее распоряжении вредоносных программ для атак на организации на Ближнем Востоке.

Только в этом году было замечено, что хакерская группа использует новые вредоносные программы, такие как MrPerfectionManager, PowerExchange, Solar, Mango и Menorah.

ODAgent, впервые обнаруженный в феврале 2022 года, представляет собой загрузчик на C # / .NET, который использует Microsoft OneDrive API для командно-контрольных коммуникаций (C2), позволяя субъекту угрозы загружать и выполнять полезные нагрузки, а также извлекать промежуточные файлы.

SampleCheck5000, с другой стороны, предназначен для взаимодействия с общей учетной записью электронной почты Microsoft Exchange для загрузки и запуска дополнительных инструментов OilRig с использованием API веб-служб Office Exchange (EWS).

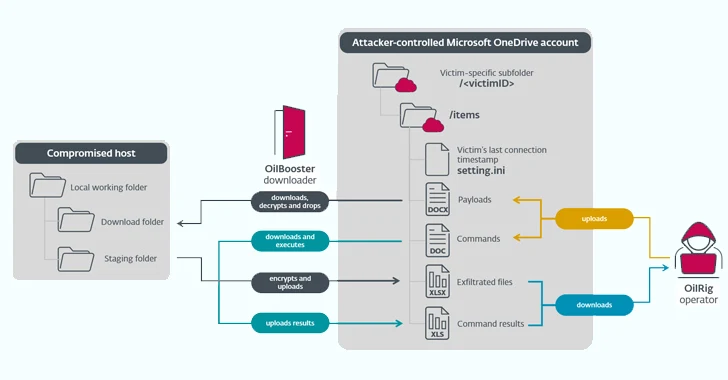

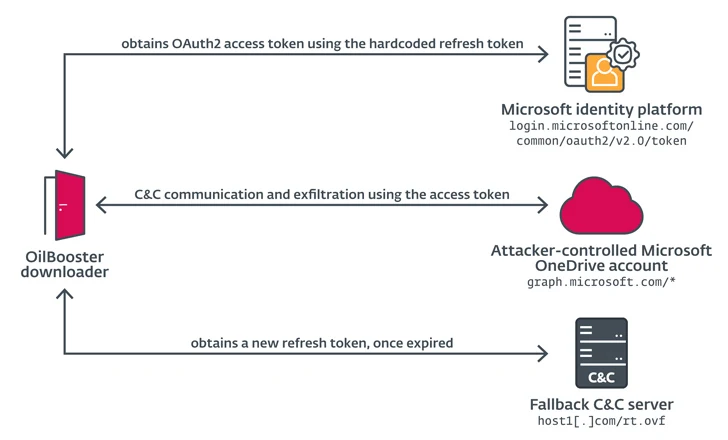

OilBooster, как и ODAgent, использует Microsoft OneDrive API для C2, тогда как OilCheck использует ту же технику, что и SampleCheck5000, для извлечения команд, встроенных в черновики сообщений. Но вместо использования EWS API для сетевых коммуникаций используется Microsoft Graph API.

OilBooster также похож на OilCheck тем, что использует Microsoft Graph API для подключения к учетной записи Microsoft Office 365. На этот раз отличие заключается в том, что API используется для взаимодействия с учетной записью OneDrive, контролируемой участником, в отличие от учетной записи Outlook, для получения команд и полезной нагрузки из папок, специфичных для жертвы.

Эти инструменты также имеют сходство с бэкдорами MrPerfectionManager и PowerExchange, когда дело доходит до использования протоколов C2 на основе электронной почты для извлечения данных, хотя в последнем случае сервер Exchange организации-жертвы используется для отправки сообщений на учетную запись электронной почты злоумышленника.

"Во всех случаях загрузчики используют общую учетную запись (электронную почту или облачное хранилище), управляемую OilRig, для обмена сообщениями с операторами OilRig; одна и та же учетная запись обычно используется несколькими жертвами", - пояснили исследователи.

"Загрузчики получают доступ к этой учетной записи для загрузки команд и дополнительных полезных данных, подготовленных операторами, а также для загрузки выходных данных команд и подготовленных файлов".