Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Иранский злоумышленник, известный как Tortoiseshell, причастен к новой волне атак watering hole, направленных на внедрение вредоносного ПО под названием IMAPLoader.

"IMAPLoader - это вредоносное ПО .NET, которое обладает способностью снимать отпечатки пальцев с систем жертв с помощью встроенных утилит Windows и действует как загрузчик для дальнейших полезных нагрузок", - говорится в анализе PwC Threat Intelligence, опубликованном в среду.

"Оно использует электронную почту в качестве канала [командования и контроля] и способно выполнять полезную нагрузку, извлеченную из вложений электронной почты, и выполняется с помощью новых служб развертывания".

Tortoiseshell, действующая как минимум с 2018 года, неоднократно использовала стратегические взломы веб-сайтов в качестве уловки для облегчения распространения вредоносного ПО. Ранее в мае этого года ClearSky связал группу со взломом восьми веб-сайтов, связанных с компаниями по доставке, логистике и финансовым услугам в Израиле.

Источник угрозы связан с Корпусом стражей исламской революции (IRGC), а также отслеживается более широким сообществом кибербезопасности под названиями Crimson Sandstorm (ранее Curium), Imperial Kitten, TA456 и Yellow Liderc.

Последняя серия атак в период с 2022 по 2023 год включает внедрение вредоносного JavaScript на взломанные законные веб-сайты для сбора дополнительной информации о посетителях, включая их местоположение, информацию об устройстве и время посещений.

Эти вторжения были сосредоточены в основном на морском секторе, судоходстве и логистике в Средиземноморье, в некоторых случаях приводя к развертыванию IMAPLoader в качестве последующей полезной нагрузки, если жертва будет сочтена ценной целью.

Говорят, что IMAPLoader является заменой IMAP-имплантата Tortoiseshell на базе Python, ранее использовавшегося в конце 2021 и начале 2022 года, из-за сходства в функциональности.

Вредоносное ПО действует как загрузчик полезных данных следующего этапа, запрашивая жестко запрограммированные учетные записи электронной почты IMAP, в частности, проверяет папку почтового ящика с ошибкой в "Recive", чтобы извлечь исполняемые файлы из вложений сообщений.

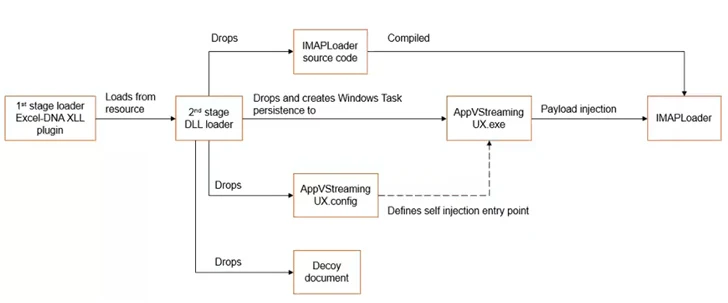

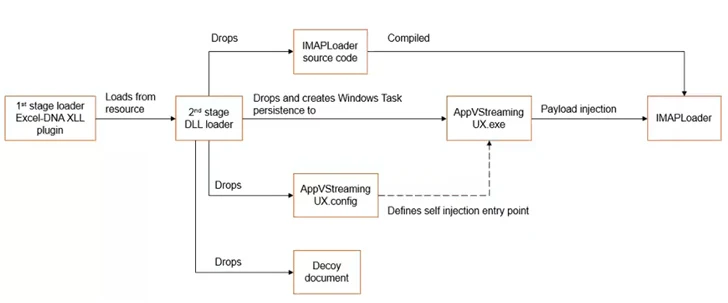

В альтернативной цепочке атак в качестве начального вектора для запуска многоступенчатого процесса доставки и запуска IMAPLoader используется документ-приманка Microsoft Excel, указывающий на то, что субъект угрозы использует различные тактики и приемы для реализации своих стратегических целей.

PwC заявила, что также обнаружила фишинговые сайты, созданные Tortoiseshell, некоторые из которых нацелены на сектор путешествий и гостиничного бизнеса в Европе, для сбора учетных данных с использованием поддельных страниц входа в Microsoft.

"Этот субъект угрозы остается активной и постоянной угрозой для многих отраслей промышленности и стран, включая морской сектор, судоходство и логистику в Средиземноморье; ядерную, аэрокосмическую и оборонную отрасли в США и Европе; и управляемых ИМ поставщиков услуг на Ближнем Востоке", - говорится в сообщении PwC.

"IMAPLoader - это вредоносное ПО .NET, которое обладает способностью снимать отпечатки пальцев с систем жертв с помощью встроенных утилит Windows и действует как загрузчик для дальнейших полезных нагрузок", - говорится в анализе PwC Threat Intelligence, опубликованном в среду.

"Оно использует электронную почту в качестве канала [командования и контроля] и способно выполнять полезную нагрузку, извлеченную из вложений электронной почты, и выполняется с помощью новых служб развертывания".

Tortoiseshell, действующая как минимум с 2018 года, неоднократно использовала стратегические взломы веб-сайтов в качестве уловки для облегчения распространения вредоносного ПО. Ранее в мае этого года ClearSky связал группу со взломом восьми веб-сайтов, связанных с компаниями по доставке, логистике и финансовым услугам в Израиле.

Источник угрозы связан с Корпусом стражей исламской революции (IRGC), а также отслеживается более широким сообществом кибербезопасности под названиями Crimson Sandstorm (ранее Curium), Imperial Kitten, TA456 и Yellow Liderc.

Последняя серия атак в период с 2022 по 2023 год включает внедрение вредоносного JavaScript на взломанные законные веб-сайты для сбора дополнительной информации о посетителях, включая их местоположение, информацию об устройстве и время посещений.

Эти вторжения были сосредоточены в основном на морском секторе, судоходстве и логистике в Средиземноморье, в некоторых случаях приводя к развертыванию IMAPLoader в качестве последующей полезной нагрузки, если жертва будет сочтена ценной целью.

Говорят, что IMAPLoader является заменой IMAP-имплантата Tortoiseshell на базе Python, ранее использовавшегося в конце 2021 и начале 2022 года, из-за сходства в функциональности.

Вредоносное ПО действует как загрузчик полезных данных следующего этапа, запрашивая жестко запрограммированные учетные записи электронной почты IMAP, в частности, проверяет папку почтового ящика с ошибкой в "Recive", чтобы извлечь исполняемые файлы из вложений сообщений.

В альтернативной цепочке атак в качестве начального вектора для запуска многоступенчатого процесса доставки и запуска IMAPLoader используется документ-приманка Microsoft Excel, указывающий на то, что субъект угрозы использует различные тактики и приемы для реализации своих стратегических целей.

PwC заявила, что также обнаружила фишинговые сайты, созданные Tortoiseshell, некоторые из которых нацелены на сектор путешествий и гостиничного бизнеса в Европе, для сбора учетных данных с использованием поддельных страниц входа в Microsoft.

"Этот субъект угрозы остается активной и постоянной угрозой для многих отраслей промышленности и стран, включая морской сектор, судоходство и логистику в Средиземноморье; ядерную, аэрокосмическую и оборонную отрасли в США и Европе; и управляемых ИМ поставщиков услуг на Ближнем Востоке", - говорится в сообщении PwC.