Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,584

- Points

- 113

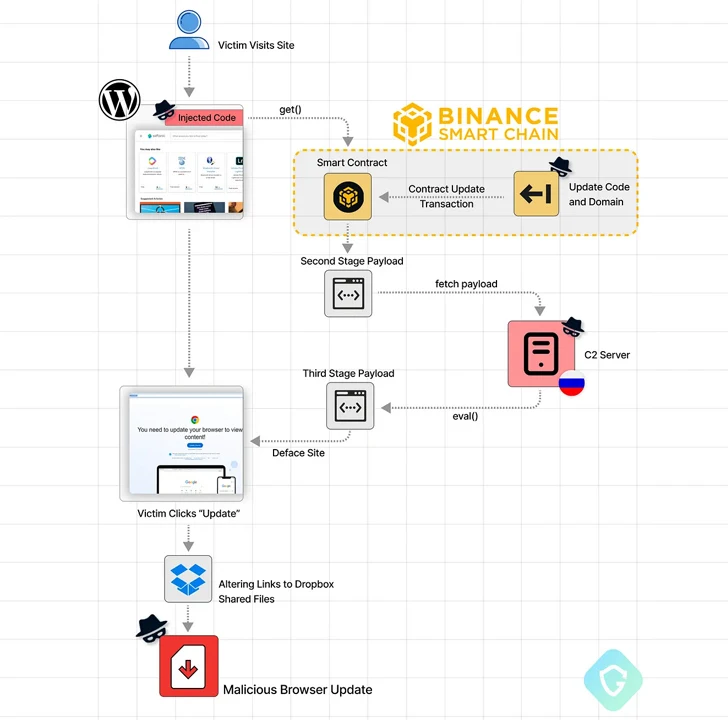

Было замечено, что злоумышленники используют вредоносный код, используя контракты Binance Smart Chain (BSC) в рамках того, что было описано как "следующий уровень пуленепробиваемого хостинга".

Кампания, обнаруженная два месяца назад, получила кодовое название "EtherHiding" от Guardio Labs.

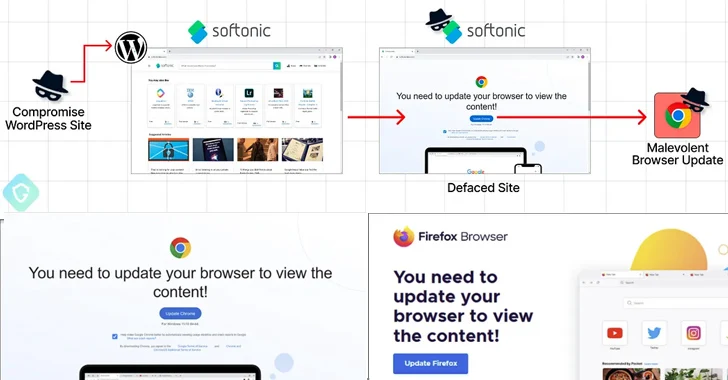

Новый поворот знаменует собой последнюю итерацию в текущей кампании, которая использует скомпрометированные сайты WordPress для отправки ничего не подозревающим посетителям поддельного предупреждения об обновлении их браузеров до того, как к сайтам можно будет получить доступ, что в конечном итоге приводит к внедрению вредоносных программ для кражи информации, таких как Amadey, Lumma или RedLine.

"Хотя их первоначальный метод размещения кода на взломанных рабочих хостах Cloudflare был отключен, они быстро перешли к использованию преимуществ децентрализованного, анонимного и публичного характера блокчейна", - сказали исследователи безопасности Нати Тал и Олег Зайцев.

"Эта кампания запущена, и ее сложнее, чем когда-либо, обнаружить и пресечь".

Неудивительно, что злоумышленники нацелились на сайты WordPress с помощью обоих вредоносных плагинов, а также воспользовались публично раскрытыми недостатками безопасности в популярных плагинах для взлома веб-сайтов. Это дает возможность полностью перехватывать зараженные веб-сайты по своему желанию.

В ходе последней серии атак зараженным сайтам внедряется запутанный Javascript, предназначенный для запроса смарт-цепочки BNB путем создания смарт-контракта с адресом блокчейна, контролируемым злоумышленником.

Цель состоит в том, чтобы запустить скрипт второго этапа, который, в свою очередь, извлекает полезную нагрузку третьего этапа с сервера командования и управления (C2) для отправки обманчивых уведомлений об обновлении браузера.

Если жертва нажимает кнопку "Обновить" на поддельном оверлее, она перенаправляется на загрузку вредоносного исполняемого файла из Dropbox или других законных сервисов файлового хостинга.

Хотя адрес и связанный с ним контракт были помечены как используемые в фишинговой схеме, последствия размещения его на децентрализованном сервисе означают, что в настоящее время нет возможности вмешаться и нарушить цепочку атак.

"Поскольку этот адрес не используется в какой-либо финансовой или иной деятельности, на которую жертвы могут быть привлечены для перевода средств или любого другого вида интеллектуальной собственности, посетители взломанных сайтов WordPress не имеют ни малейшего представления о том, что происходит под капотом", — объяснили исследователи.

"Этот контракт, помеченный как поддельный, вредоносный или что-то еще, все еще находится в Сети и предоставляет вредоносную полезную нагрузку".

Поскольку плагины становятся значительным средством атаки на WordPress, пользователям, полагающимся на систему управления контентом (CMS), рекомендуется придерживаться передовых методов обеспечения безопасности и поддерживать свои системы в актуальном состоянии с помощью последних исправлений, удалять нежелательных пользователей-администраторов и применять надежные пароли.