Father

Professional

- Messages

- 2,602

- Reaction score

- 832

- Points

- 113

Недавно раскрытая кампания кибершпионажа, нацеленная на сетевые устройства периметра от нескольких поставщиков, включая Cisco, могла быть работой связанных с Китаем субъектов, согласно новым выводам фирмы по управлению атаками Censys.

Сообщается, что деятельность, получившая название ArcaneDoor, началась примерно в июле 2023 года, а первая подтвержденная атака на неназванную жертву была обнаружена в начале января 2024 года.

Целевые атаки, организованные ранее недокументированным, предположительно изощренным, спонсируемым государством субъектом, отслеживаемым как UAT4356 (он же Storm-1849), повлекли за собой развертывание двух пользовательских вредоносных программ, получивших названия Line Runner и Line Dancer.

Первоначальный путь доступа, используемый для облегчения вторжений, еще предстоит обнаружить, хотя было замечено, что злоумышленник использует две исправленные в настоящее время уязвимости в устройствах адаптивной безопасности Cisco (CVE-2024-20353 и CVE-2024-20359), чтобы продолжать работу на линии.

Данные телеметрии, собранные в рамках расследования, выявили интерес злоумышленника к серверам Microsoft Exchange и сетевым устройствам других поставщиков, заявил Талос в прошлом месяце.

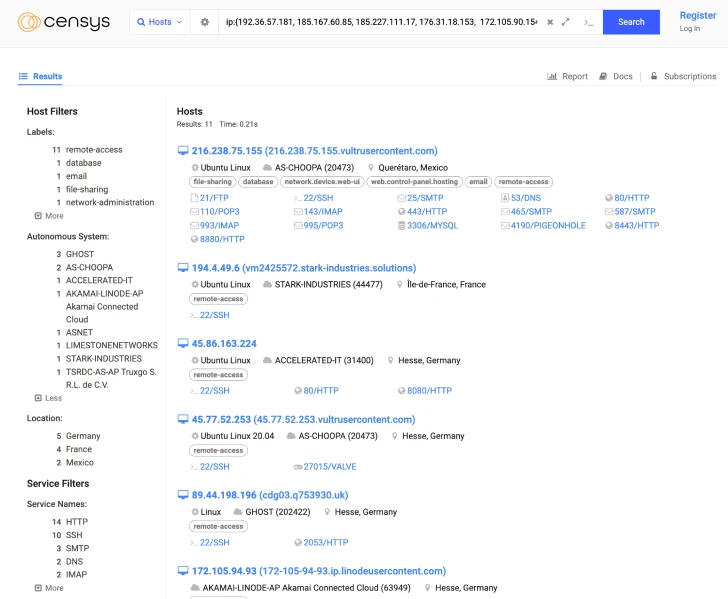

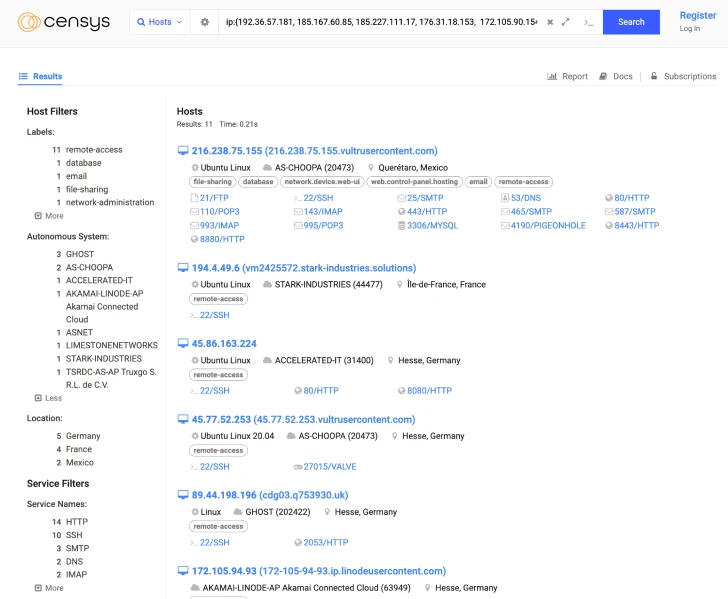

Censys, которая дополнительно изучила IP-адреса, контролируемые участниками, заявила, что атаки указывают на потенциальную причастность субъекта угрозы, базирующегося в Китае.

Это основано на том факте, что четыре из пяти онлайн-хостингов, предоставляющих SSL-сертификат, идентифицированный как связанный с инфраструктурой злоумышленников, связаны с автономными системами Tencent и ChinaNet (AS).

Кроме того, среди IP-адресов, управляемых участниками угрозы, есть хост из Парижа (212.193.2 [.]48), субъект и отправитель которого указаны как "Gozargah", что, вероятно, является ссылкой на учетную запись GitHub, на которой размещен инструмент защиты от цензуры под названием Marzban.

Программное обеспечение, в свою очередь, "работает" на другом проекте с открытым исходным кодом под названием Xray, у которого есть веб-сайт, написанный на китайском языке.

Это подразумевает, что "на некоторых из этих хостов были запущены службы, связанные с программным обеспечением для защиты от цензуры, вероятно, предназначенные для обхода Великого брандмауэра", и что "значительное количество этих хостов базируются в известных китайских сетях", предполагая, что ArcaneDoor может быть работой китайского актера, предположил Ценсис.

В последние годы государственные структуры, связанные с Китаем, все чаще нацеливаются на периферийные устройства, используя недостатки нулевого дня в сетях Barracuda Networks, Fortinet, Ivanti и VMware для проникновения в интересующие цели и развертывания вредоносного ПО для постоянного скрытого доступа.

Это стало известно после того, как французская компания по кибербезопасности Sekoia заявила, что в сентябре 2023 года она успешно взломала сервер командования и управления (C2), связанный с троянцем PlugX, потратив 7 долларов на приобретение IP-адреса, привязанного к варианту вредоносного ПО, способного распространяться подобно червю через скомпрометированные флэш-накопители.

Тщательный мониторинг скрытого IP-адреса (45.142.166 [.] 112) выявил присутствие червя в более чем 170 странах, охватывающих 2,49 миллиона уникальных IP-адресов за шестимесячный период. Большинство случаев заражения были обнаружены в Нигерии, Индии, Китае, Иране, Индонезии, Великобритании, Ираке, США, Пакистане и Эфиопии.

"Многие страны, за исключением Индии, являются участниками китайской инициативы "Пояс и дорога", и у большинства из них есть береговые линии, где китайские инвестиции в инфраструктуру значительны", - сказал Секойя. "Многочисленные пострадавшие страны расположены в регионах, имеющих стратегическое значение для безопасности инициативы "Один пояс и один путь"".

"Этот червь был разработан для сбора разведданных в различных странах о стратегических проблемах и проблемах безопасности, связанных с инициативой "Один пояс и один путь", в основном о ее морских и экономических аспектах".

Сообщается, что деятельность, получившая название ArcaneDoor, началась примерно в июле 2023 года, а первая подтвержденная атака на неназванную жертву была обнаружена в начале января 2024 года.

Целевые атаки, организованные ранее недокументированным, предположительно изощренным, спонсируемым государством субъектом, отслеживаемым как UAT4356 (он же Storm-1849), повлекли за собой развертывание двух пользовательских вредоносных программ, получивших названия Line Runner и Line Dancer.

Первоначальный путь доступа, используемый для облегчения вторжений, еще предстоит обнаружить, хотя было замечено, что злоумышленник использует две исправленные в настоящее время уязвимости в устройствах адаптивной безопасности Cisco (CVE-2024-20353 и CVE-2024-20359), чтобы продолжать работу на линии.

Данные телеметрии, собранные в рамках расследования, выявили интерес злоумышленника к серверам Microsoft Exchange и сетевым устройствам других поставщиков, заявил Талос в прошлом месяце.

Censys, которая дополнительно изучила IP-адреса, контролируемые участниками, заявила, что атаки указывают на потенциальную причастность субъекта угрозы, базирующегося в Китае.

Это основано на том факте, что четыре из пяти онлайн-хостингов, предоставляющих SSL-сертификат, идентифицированный как связанный с инфраструктурой злоумышленников, связаны с автономными системами Tencent и ChinaNet (AS).

Кроме того, среди IP-адресов, управляемых участниками угрозы, есть хост из Парижа (212.193.2 [.]48), субъект и отправитель которого указаны как "Gozargah", что, вероятно, является ссылкой на учетную запись GitHub, на которой размещен инструмент защиты от цензуры под названием Marzban.

Программное обеспечение, в свою очередь, "работает" на другом проекте с открытым исходным кодом под названием Xray, у которого есть веб-сайт, написанный на китайском языке.

Это подразумевает, что "на некоторых из этих хостов были запущены службы, связанные с программным обеспечением для защиты от цензуры, вероятно, предназначенные для обхода Великого брандмауэра", и что "значительное количество этих хостов базируются в известных китайских сетях", предполагая, что ArcaneDoor может быть работой китайского актера, предположил Ценсис.

В последние годы государственные структуры, связанные с Китаем, все чаще нацеливаются на периферийные устройства, используя недостатки нулевого дня в сетях Barracuda Networks, Fortinet, Ivanti и VMware для проникновения в интересующие цели и развертывания вредоносного ПО для постоянного скрытого доступа.

Это стало известно после того, как французская компания по кибербезопасности Sekoia заявила, что в сентябре 2023 года она успешно взломала сервер командования и управления (C2), связанный с троянцем PlugX, потратив 7 долларов на приобретение IP-адреса, привязанного к варианту вредоносного ПО, способного распространяться подобно червю через скомпрометированные флэш-накопители.

Тщательный мониторинг скрытого IP-адреса (45.142.166 [.] 112) выявил присутствие червя в более чем 170 странах, охватывающих 2,49 миллиона уникальных IP-адресов за шестимесячный период. Большинство случаев заражения были обнаружены в Нигерии, Индии, Китае, Иране, Индонезии, Великобритании, Ираке, США, Пакистане и Эфиопии.

"Многие страны, за исключением Индии, являются участниками китайской инициативы "Пояс и дорога", и у большинства из них есть береговые линии, где китайские инвестиции в инфраструктуру значительны", - сказал Секойя. "Многочисленные пострадавшие страны расположены в регионах, имеющих стратегическое значение для безопасности инициативы "Один пояс и один путь"".

"Этот червь был разработан для сбора разведданных в различных странах о стратегических проблемах и проблемах безопасности, связанных с инициативой "Один пояс и один путь", в основном о ее морских и экономических аспектах".