Teacher

Professional

- Messages

- 2,670

- Reaction score

- 791

- Points

- 113

Финансово мотивированный исполнитель угроз под названием Magnet Goblin быстро использует однодневные уязвимости безопасности в своем арсенале, чтобы оппортунистически взламывать периферийные устройства и общедоступные сервисы и размещать вредоносное ПО на скомпрометированных хостах.

"Отличительной чертой группы разработчиков угроз Magnet Goblin является ее способность быстро использовать недавно обнаруженные уязвимости, особенно нацеленные на общедоступные серверы и периферийные устройства", - сказал Check Point.

"В некоторых случаях эксплойты внедряются в течение 1 дня после публикации [подтверждения концепции], что значительно повышает уровень угрозы, создаваемой этим участником".

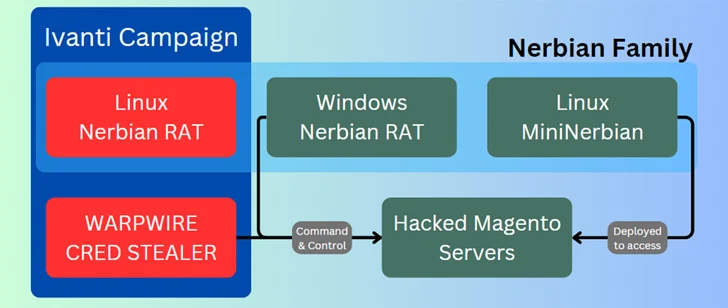

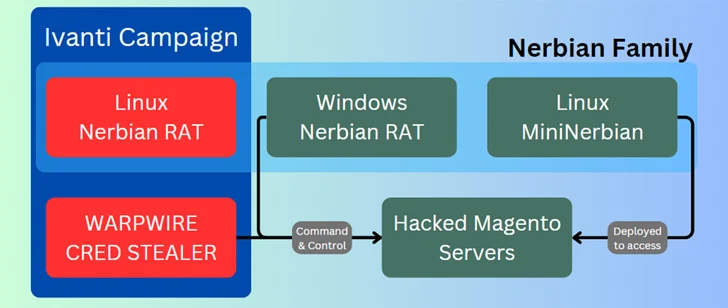

Атаки, организованные злоумышленником, использовали незащищенные серверы Ivanti Connect Secure VPN, Magento, Qlik Sense и, возможно, Apache ActiveMQ в качестве начального вектора заражения для получения несанкционированного доступа. Говорят, что группа активна как минимум с января 2022 года.

За успешной эксплуатацией следует развертывание кроссплатформенного трояна удаленного доступа (RAT), получившего название Nerbian RAT, который был впервые раскрыт Proofpoint в мае 2022 года, а также его упрощенного варианта под названием MiniNerbian. Использование Linux-версии Nerbian RAT было ранее подчеркнуто Darktrace.

Оба штамма позволяют выполнять произвольные команды, полученные от командно-контрольного сервера (C2), и передавать на него сохраненные результаты.

Некоторые другие инструменты, используемые Magnet Goblin, включают в себя WARPWIRE средство для кражи учетных данных JavaScript, программное обеспечение для туннелирования на основе Go, известное как Ligolo, и законные предложения удаленного рабочего стола, такие как AnyDesk и ScreenConnect.

"Magnet Goblin, чьи кампании, по-видимому, финансово мотивированы, быстро внедрила однодневные уязвимости для доставки своих пользовательских вредоносных программ для Linux, Nerbian RAT и MiniNerbian", - говорится в сообщении компании.

"Эти инструменты работали незаметно, поскольку в основном они находятся на периферийных устройствах. Это часть продолжающейся тенденции, когда субъекты угроз нацеливаются на области, которые до сих пор оставались незащищенными".

"Отличительной чертой группы разработчиков угроз Magnet Goblin является ее способность быстро использовать недавно обнаруженные уязвимости, особенно нацеленные на общедоступные серверы и периферийные устройства", - сказал Check Point.

"В некоторых случаях эксплойты внедряются в течение 1 дня после публикации [подтверждения концепции], что значительно повышает уровень угрозы, создаваемой этим участником".

Атаки, организованные злоумышленником, использовали незащищенные серверы Ivanti Connect Secure VPN, Magento, Qlik Sense и, возможно, Apache ActiveMQ в качестве начального вектора заражения для получения несанкционированного доступа. Говорят, что группа активна как минимум с января 2022 года.

За успешной эксплуатацией следует развертывание кроссплатформенного трояна удаленного доступа (RAT), получившего название Nerbian RAT, который был впервые раскрыт Proofpoint в мае 2022 года, а также его упрощенного варианта под названием MiniNerbian. Использование Linux-версии Nerbian RAT было ранее подчеркнуто Darktrace.

Оба штамма позволяют выполнять произвольные команды, полученные от командно-контрольного сервера (C2), и передавать на него сохраненные результаты.

Некоторые другие инструменты, используемые Magnet Goblin, включают в себя WARPWIRE средство для кражи учетных данных JavaScript, программное обеспечение для туннелирования на основе Go, известное как Ligolo, и законные предложения удаленного рабочего стола, такие как AnyDesk и ScreenConnect.

"Magnet Goblin, чьи кампании, по-видимому, финансово мотивированы, быстро внедрила однодневные уязвимости для доставки своих пользовательских вредоносных программ для Linux, Nerbian RAT и MiniNerbian", - говорится в сообщении компании.

"Эти инструменты работали незаметно, поскольку в основном они находятся на периферийных устройствах. Это часть продолжающейся тенденции, когда субъекты угроз нацеливаются на области, которые до сих пор оставались незащищенными".