Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

В четверг GitHub объявил, что включает защиту от секретного сканирования по умолчанию для всех отправлений в общедоступные репозитории.

"Это означает, что при обнаружении поддерживаемого секрета при любом отправлении в общедоступный репозиторий у вас будет возможность удалить секрет из ваших коммитов или, если вы сочтете секрет безопасным, обойти блокировку", - сказали Эрик Тули и Кортни Клаессенс.

Push-защита была впервые опробована в качестве опции в августе 2023 года, хотя тестируется с апреля 2022 года. Она стала общедоступной в мае 2023 года.

Функция тайного сканирования предназначена для идентификации более 200 типов токенов и шаблонов от более чем 180 поставщиков услуг, чтобы предотвратить их мошенническое использование злоумышленниками.

Разработка началась почти через пять месяцев после того, как дочерняя компания Microsoft расширила функцию скрытого сканирования, включив в нее проверки достоверности для популярных сервисов, таких как Amazon Web Services (AWS), Microsoft, Google и Slack.

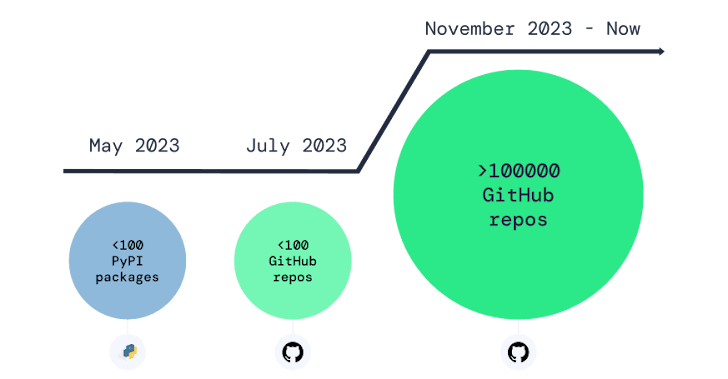

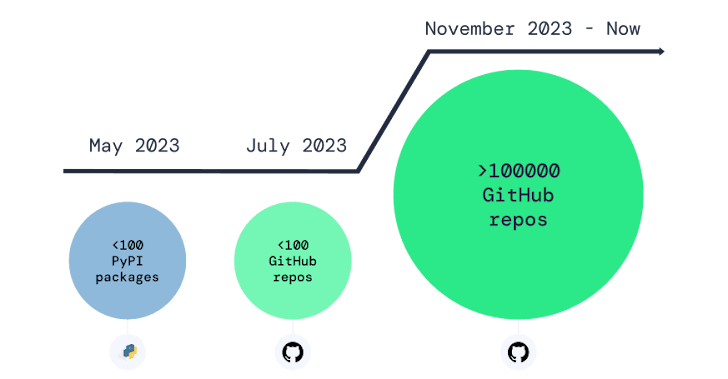

Это также следует за обнаружением продолжающейся атаки "замешательство в репозиториях", нацеленной на GitHub, которая наводняет платформу размещения исходного кода тысячами репозиториев, содержащих скрытое вредоносное ПО, способное красть пароли и криптовалюту с устройств разработчиков.

Атаки представляют собой очередную волну той же кампании по распространению вредоносного ПО, которая была раскрыта Phylum и Trend Micro в прошлом году, используя поддельные пакеты Python, размещенные в клонированных троянских репозиториях, для доставки вредоносного ПО-воришки под названием BlackCap Grabber.

"Атаки с перепутыванием репозиториев просто основаны на том, что люди ошибочно выбирают вредоносную версию вместо реальной, иногда также используя методы социальной инженерии", - сказал Apiiro в отчете на этой неделе.

"Это означает, что при обнаружении поддерживаемого секрета при любом отправлении в общедоступный репозиторий у вас будет возможность удалить секрет из ваших коммитов или, если вы сочтете секрет безопасным, обойти блокировку", - сказали Эрик Тули и Кортни Клаессенс.

Push-защита была впервые опробована в качестве опции в августе 2023 года, хотя тестируется с апреля 2022 года. Она стала общедоступной в мае 2023 года.

Функция тайного сканирования предназначена для идентификации более 200 типов токенов и шаблонов от более чем 180 поставщиков услуг, чтобы предотвратить их мошенническое использование злоумышленниками.

Разработка началась почти через пять месяцев после того, как дочерняя компания Microsoft расширила функцию скрытого сканирования, включив в нее проверки достоверности для популярных сервисов, таких как Amazon Web Services (AWS), Microsoft, Google и Slack.

Это также следует за обнаружением продолжающейся атаки "замешательство в репозиториях", нацеленной на GitHub, которая наводняет платформу размещения исходного кода тысячами репозиториев, содержащих скрытое вредоносное ПО, способное красть пароли и криптовалюту с устройств разработчиков.

Атаки представляют собой очередную волну той же кампании по распространению вредоносного ПО, которая была раскрыта Phylum и Trend Micro в прошлом году, используя поддельные пакеты Python, размещенные в клонированных троянских репозиториях, для доставки вредоносного ПО-воришки под названием BlackCap Grabber.

"Атаки с перепутыванием репозиториев просто основаны на том, что люди ошибочно выбирают вредоносную версию вместо реальной, иногда также используя методы социальной инженерии", - сказал Apiiro в отчете на этой неделе.