Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Cloudflare в четверг заявила, что предприняла шаги, чтобы сорвать месячную фишинговую кампанию, организованную связанным с Россией злоумышленником под названием FlyingYeti, нацеленную на Украину.

"Кампания FlyingYeti извлекла выгоду из беспокойства по поводу потенциальной потери доступа к жилищно-коммунальным услугам, соблазняя цели открывать вредоносные файлы с помощью приманки на тему долгов", - говорится в новом отчете Cloudforce One от Cloudflare по анализу угроз, опубликованном сегодня.

"При открытии файлы могут привести к заражению вредоносным ПО PowerShell, известным как COOKBOX, что позволит FlyingYeti поддерживать последующие цели, такие как установка дополнительных полезных нагрузок и контроль над системой жертвы".

FlyingYeti - это обозначение, используемое компанией web infrastructure для отслеживания кластера активности, который отслеживает Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) под псевдонимом UAC-0149.

Предыдущие атаки, раскрытые агентством кибербезопасности, включали использование вредоносных вложений, отправляемых через приложение мгновенных сообщений Signal, для доставки COOKBOX, вредоносного ПО на базе PowerShell, способного загружать и выполнять командлеты.

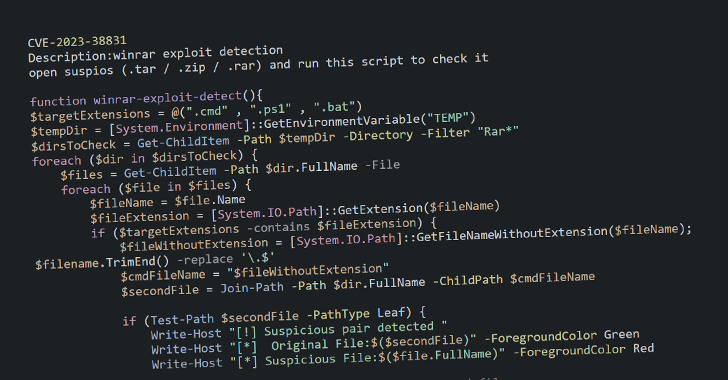

Последняя кампания, обнаруженная Cloudforce One в середине апреля 2024 года, предполагает использование Cloudflare Workers и GitHub, наряду с использованием уязвимости WinRAR, отслеживаемой как CVE-2023-38831.

Компания описала субъекта угрозы как в первую очередь ориентированного на украинские военные подразделения, добавив, что он использует динамическую DNS (DDNS) для их инфраструктуры и использует облачные платформы для размещения вредоносного контента и для целей командования и контроля (C2).

В электронных сообщениях были обнаружены приманки, связанные с реструктуризацией долга и платежами, чтобы побудить получателей перейти на удаленную страницу GitHub (komunalka.github[.]io), которая выдает себя за веб-сайт Kyiv Komunalka и инструктирует их загрузить файл Microsoft Word ("Рахунок.docx").

Но на самом деле нажатие на кнопку загрузки на странице приводит к извлечению файла архива RAR ("Заборгованість по ЖКП.rar"), но только после оценки HTTP-запроса к сотруднику Cloudflare. После запуска файл RAR использует CVE-2023-38831 для запуска вредоносного ПО COOKBOX.

"Вредоносное ПО предназначено для сохранения на хосте, служа плацдармом на зараженном устройстве. После установки этот вариант COOKBOX будет отправлять запросы в домен DDNS postdock [.]serveftp [.] com для C2, ожидая командлетов PowerShell, которые впоследствии будет запущено вредоносное ПО ", - говорится в сообщении Cloudflare.

Разработка происходит после того, как CERT-UA предупредила о всплеске фишинговых атак со стороны финансово мотивированной группы, известной как UAC-0006, которые разработаны для удаления вредоносного ПО SmokeLoader, которое затем используется для развертывания дополнительного вредоносного ПО, такого как TALESHOT.

Фишинговые кампании также нацелились на европейские и американские финансовые организации с целью предоставления законного программного обеспечения для удаленного мониторинга и управления (RMM) под названием SuperOps путем упаковки его установщика MSI в троянскую версию популярной игры Minesweeper.

"Запуск этой программы на компьютере предоставит несанкционированный удаленный доступ к компьютеру третьим лицам", - сказали в CERT-UA, приписав это исполнителю угрозы под названием UAC-0188.

Раскрытие также следует за отчетом Flashpoint, в котором показано, что российские группы advanced persistent threat (APT) одновременно развиваются и совершенствуют свою тактику, а также расширяют таргетинг.

"Они используют новые фишинговые кампании для взлома данных и учетных данных путем доставки вредоносного ПО, продаваемого на незаконных рынках", - заявила компания на прошлой неделе. "Наиболее распространенными семействами вредоносных программ, использовавшихся в этих фишинговых кампаниях, были Agent Tesla, Remcos, SmokeLoader, Snake Keylogger и GuLoader".