CarderPlanet

Professional

Был замечен новый участник угрозы, известный как AtlasCross, использующий фишинговые приманки на тему Красного Креста для доставки двух ранее недокументированных бэкдоров, названных DangerAds и AtlasAgent.

NSFOCUS Security Labs описала злоумышленника как обладающего "высоким техническим уровнем и осторожным подходом к атакам", добавив, что "зафиксированная на этот раз фишинговая атака является частью целенаправленного удара злоумышленника по конкретным целям и является его основным средством для достижения проникновения в домен".

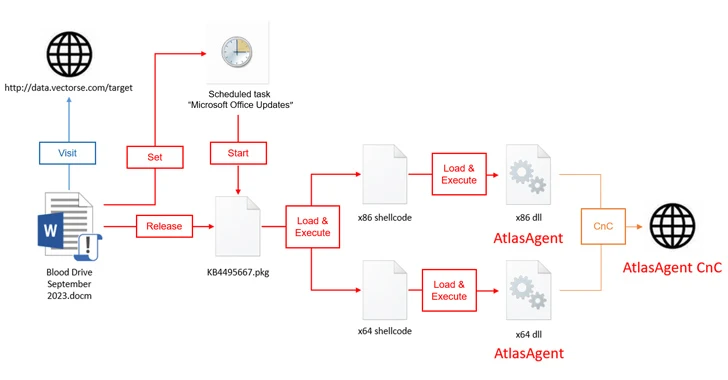

Цепочки атак начинаются с документа Microsoft с макрокомандой, который якобы касается диска для пожертвований крови от Американского Красного Креста, который при запуске запускает вредоносный макрос для настройки сохраняемости и передачи системных метаданных на удаленный сервер (data.vectorse[.]com), являющийся поддоменом законного веб-сайта, принадлежащего структурной и инженерной фирме, базирующейся в США.

Он также извлекает файл с именем KB4495667.pkg (кодовое название DangerAds), который впоследствии действует как загрузчик для запуска шелл-кода, что приводит к развертыванию AtlasAgent, вредоносной программы на C ++, способной собирать системную информацию, выполнять шелл-код и запускать команды для получения обратной оболочки, а также внедрять код в поток в указанном процессе.

И AtlasAgent, и DangerAds включают в себя функции уклонения, снижающие вероятность обнаружения средствами безопасности.

Подозревается, что AtlasCross взломал хосты общедоступной сети, используя известные уязвимости в системе безопасности и превратив их в серверы командования и контроля (C2). NSFOCUS заявила, что выявила 12 различных скомпрометированных серверов в США.

Истинная личность AtlasCross и ее сторонников в настоящее время остается загадкой.

"На данном текущем этапе AtlasCross имеет относительно ограниченную сферу деятельности, в основном фокусируясь на целевых атаках против конкретных хостов в сетевом домене", - заявили в компании. "Однако используемые ими процессы атаки отличаются высокой надежностью и зрелостью".