Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Федеральное бюро расследований США (ФБР) выпустило предупреждение, чтобы повысить осведомленность о текущих угрозах электронного скимминга, нацеленных как на малый и средний бизнес, так и на государственные учреждения, которые обрабатывают онлайн-платежи, а также с советами защиты, чтобы отразить их.

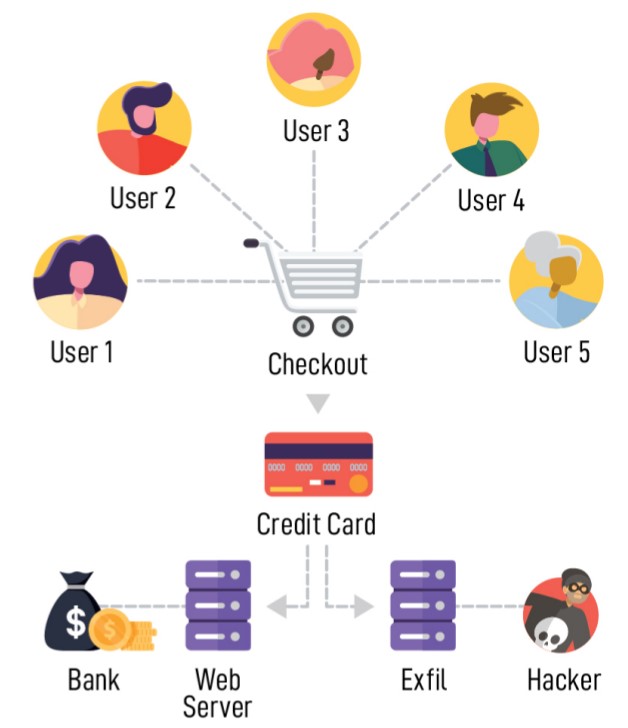

Электронный скимминг (также известный как веб-скимминг) осуществляется злоумышленниками, которые внедряют вредоносный код в виде скриптов скиммера платежных карт в платформу обработки платежей веб-сайта с конечной целью сбора и кражи платежа своих клиентов или личной идентификации. информация (PII).

«Злоумышленник мог получить доступ через фишинговую атаку, нацеленную на ваших сотрудников, или через уязвимого стороннего поставщика, подключенного к серверу вашей компании», - сообщает ФБР.

«В любом случае, войдя в систему, он может загрузить вредоносный код и захватить данные кредитной карты в режиме реального времени по мере их ввода пользователем. Затем он либо продает данные в даркнете, либо сам использует их для совершения мошеннических покупок».

Как работает электронный скимминг

Меры защиты от онлайн-скимминга

ФБР и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) предоставляют набор мер, которые правительственные учреждения и предприятия могут предпринять для защиты от угроз скимминга:

• Обновите и исправьте все системы с помощью новейшего программного обеспечения безопасности . Антивирус и вредоносное ПО должны быть обновлены, а брандмауэры должны быть надежными.

• Измените учетные данные по умолчанию и создайте надежные уникальные пароли во всех системах .

• Реализуйте многофакторную аутентификацию .

• Информируйте сотрудников о безопасных методах работы в Интернете. Самое главное, не нажимайте на ссылки или неожиданные вложения в сообщениях.

• Разделить и сегментировать сетевые системы, чтобы ограничить легкость перехода киберпреступников от одной к другой.

Компании и агентства, работающие с платформами электронной коммерции, также могут включить проверки целостности сторонних ресурсов с помощью политики безопасности контента (CSP), которая разрешает загрузку JavaScript только из доверенного списка доменов, тем самым блокируя домены, контролируемые злоумышленниками.

Целостность подресурсов (SRI) - это еще один вариант, который позволяет им предотвратить загрузку измененного кода JavaScript и разрешить только легитимные ресурсы с помощью криптографических хэш-проверок.

Однако у пользователей гораздо меньше возможностей защитить себя от атак онлайн-скимминга. Надстройки браузера, предназначенные для полной блокировки загрузки кода JavaScript на ненадежных веб-сайтах, можно выбрать, но это не помогает с сайтами из белого списка.

Пользователи электронной коммерции могут сообщать о любых предполагаемых атаках в местный офис ФБР или непосредственно в Центр жалоб на Интернет-преступления ФБР по адресу www.ic3.gov.

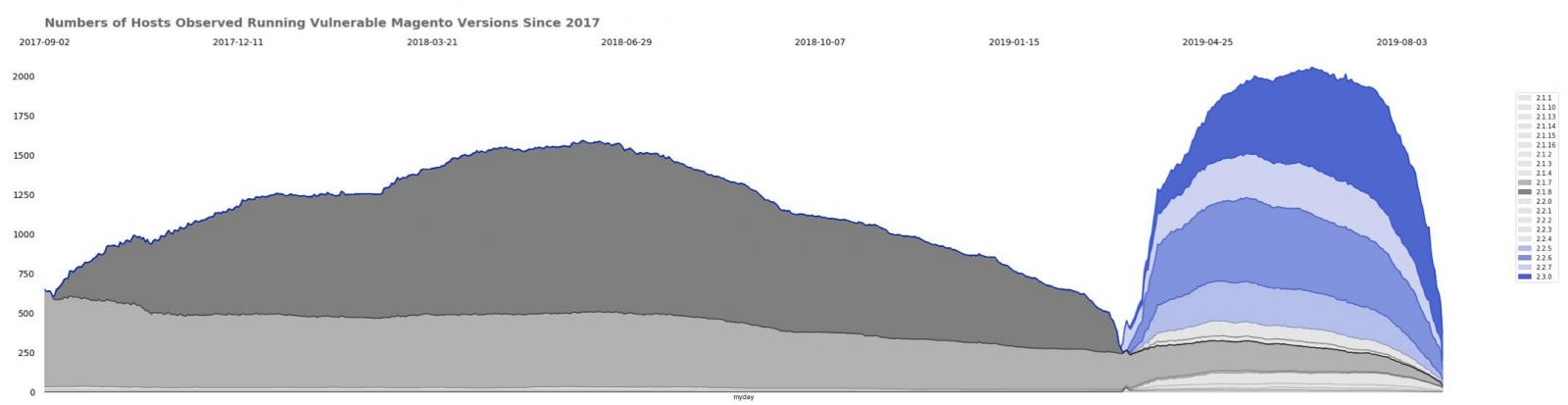

Веб-скимминг должен остаться, как показывает Magecart

Группы Magecart, самые известные злоумышленники, стоящие за атаками электронного скимминга, являются высокоэффективными группами киберпреступников, действующими по крайней мере с 2015 года, причем в отчете RiskIQ говорится, что это восходит к 2010 году. Они сосредоточены на сайтах электронной коммерции на базе Magento и проводить кампании, которые остаются активными, как всегда, четыре года спустя, редко демонстрируя замедление.

Руководитель отдела исследования угроз RiskIQ Йонатан Клейнсма сказал в отчете, в котором подробно описывается расширение активности Magecart на онлайн-магазины OpenCart и OSCommerce, что «при каждой атаке Magecart, попавшей в заголовки газет, мы обнаруживаем тысячи других, которых не раскрыть. Значительная часть этих менее известных нарушений связана со сторонними платежными платформами".

«В настоящее время они сосредоточены на данных о платежах, но мы уже наблюдаем шаги по сбору учетных данных для входа и другой конфиденциальной информации. Это расширяет круг потенциальных жертв Magecart далеко за пределы одной только электронной коммерции», - также заявил Клейнсма в анализе масштабная операция против интернет-магазинов OpenCart.

Изображение: RiskIQ

Отчет RiskIQ Magecart, опубликованный в этом месяце, оценивает, что эта угроза могла затронуть миллионы пользователей , при этом данные телеметрии компании показывают в общей сложности 2 086 529 случаев обнаружения Magecart.

Группы Magecart стояли за кампанией по снятию карт, которая успешно взломала 962 магазина электронной коммерции , скрипт снятия платежных карт, внедренный на страницах оформления заказа на базе PrismWeb сотен онлайн-магазинов в кампусе из США и Канады, и использовали обновленную программу для похищения кредитных карт. скрипты, предназначенные для использования фишинг-системы на основе iframe, как обнаружил в мае исследователь безопасности Malwarebytes Жером Сегура.

Другая группа Magecart разработала полиморфный скрипт скиммера Magecart с поддержкой 57 платежных шлюзов, который можно легко внедрить практически на любую страницу оформления заказа любого интернет-магазина, чтобы автоматически начать извлечение платежной информации клиентов без необходимости какой-либо настройки, как обнаружил исследователь Sanguine Security Виллем де Грот.