Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

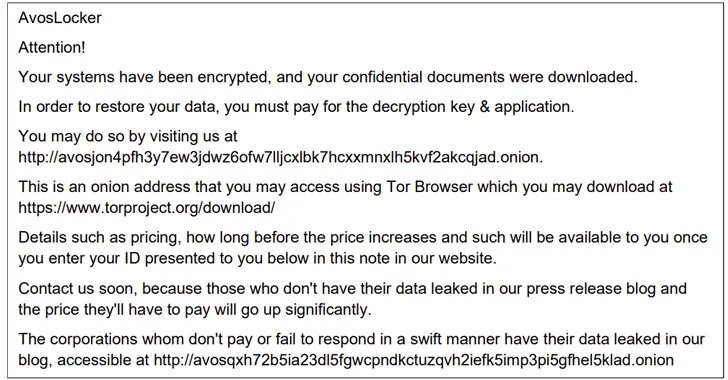

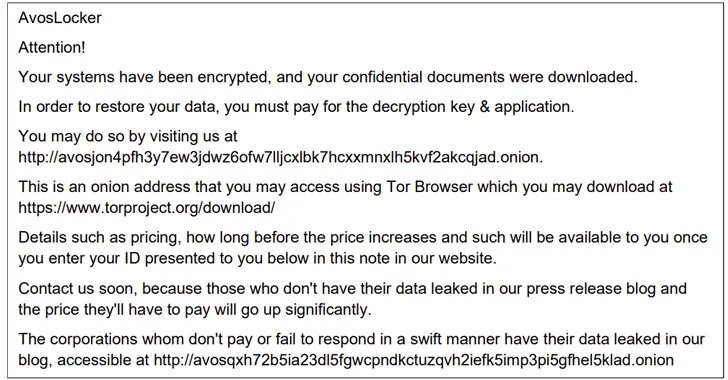

Банда программ-вымогателей AvosLocker была связана с атаками на сектора критической инфраструктуры в США, причем некоторые из них были обнаружены совсем недавно, в мае 2023 года.

Об этом говорится в новом совместном документе по кибербезопасности, опубликованном Агентством кибербезопасности и безопасности инфраструктуры США (CISA) и Федеральным бюро расследований (ФБР), в котором подробно описываются тактика, методы и процедуры операции "Вымогательство как услуга" (RaaS).

"Филиалы AvosLocker ставят под угрозу сети организаций, используя законное программное обеспечение и инструменты удаленного системного администрирования с открытым исходным кодом", - заявили агентства. "Филиалы AvosLocker затем используют тактику вымогательства данных на основе эксфильтрации с угрозами утечки и / или публикации украденных данных".

Вирус-вымогатель впервые появился на сцене в середине 2021 года и с тех пор использует сложные методы для отключения антивирусной защиты в качестве меры уклонения от обнаружения. Это затрагивает среды Windows, Linux и VMware ESXi.

Ключевой отличительной чертой атак AvosLocker является использование инструментов с открытым исходным кодом и тактики проживания за пределами страны (LotL), не оставляющей следов, которые могли бы привести к установлению авторства. Также используются законные утилиты, такие как FileZilla и Rclone для фильтрации данных, а также инструменты туннелирования, такие как Chisel и Ligolo.

Командование и контроль (C2) осуществляется с помощью Cobalt Strike и Sliver, в то время как Lazagne и Mimikatz используются для кражи учетных данных. В атаках также используются пользовательские пакетные скрипты PowerShell и Windows для бокового перемещения, повышения привилегий и снятия с охраны программного обеспечения безопасности.

"Филиалы AvosLocker загрузили и использовали пользовательские веб-оболочки для обеспечения доступа к сети", - отметили агентства. Еще одним новым компонентом является исполняемый файл с именем NetMonitor.exe, который маскируется под инструмент сетевого мониторинга, но на самом деле функционирует как обратный прокси, позволяющий субъектам угрозы подключаться к хосту извне сети жертвы.

CISA и ФБР рекомендуют организациям критически важной инфраструктуры принять необходимые меры по смягчению последствий для снижения вероятности и воздействия программы-вымогателя AvosLocker и других инцидентов с вымогателями.

Это включает в себя внедрение средств управления приложениями, ограничение использования RDP и других служб удаленных рабочих столов, ограничение использования PowerShell, требование многофакторной аутентификации, устойчивой к фишингу, сегментирование сетей, поддержание всех систем в актуальном состоянии и периодическое резервное копирование в автономном режиме.

Развитие событий происходит после того, как Mozilla предупредила об атаках программ-вымогателей с использованием рекламных кампаний, которые обманом заставляют пользователей устанавливать троянские версии Thunderbird, что в конечном итоге приводит к развертыванию вредоносных программ для шифрования файлов и семейств вредоносных программ commodity, таких как IcedID.

В 2023 году произошел значительный всплеск атак программ-вымогателей, несмотря на то, что, по данным Secureworks, злоумышленники быстро внедряют программы-вымогатели в течение одного дня после первоначального доступа более чем в 50% случаев, что меньше предыдущего среднего времени ожидания в 4,5 дня в 2022 году.

Более того, в более чем 10 процентах инцидентов программа-вымогатель была внедрена в течение пяти часов.

"Причиной сокращения среднего времени ожидания, вероятно, является стремление киберпреступников снизить вероятность обнаружения", - сказал Дон Смит, вице-президент по анализу угроз в Secureworks Counter Threat Unit.

"В результате злоумышленники сосредотачиваются на более простых и быстрых в реализации операциях, а не на крупных, многосайтовых корпоративных мероприятиях шифрования, которые значительно сложнее. Но риск от этих атак по-прежнему высок".

Использование общедоступных приложений, украденных учетных данных, готовых вредоносных программ и внешних удаленных служб стали тремя крупнейшими направлениями начального доступа для атак программ-вымогателей.

Чтобы не сыпать соль на рану, модель RaaS и доступность просочившегося кода программы-вымогателя снизили барьер для проникновения даже для начинающих преступников, сделав это прибыльным способом получения незаконной прибыли.

"Хотя мы по-прежнему видим знакомые имена в качестве наиболее активных участников угрозы, появление нескольких новых и очень активных групп угроз способствует значительному росту числа жертв и утечек данных", - добавил Смит. "Несмотря на громкие отключения и санкции, киберпреступники являются мастерами адаптации, и поэтому угроза продолжает набирать обороты".

Корпорация Майкрософт в своем ежегодном отчете Digital Defense заявила, что в 70% организаций, сталкивающихся с программами-вымогателями, управляемыми человеком, работает менее 500 сотрудников, и что от 80 до 90% всех взломов происходят с неуправляемых устройств.

Данные телеметрии, собранные компанией, показывают, что количество атак программ-вымогателей, управляемых людьми, увеличилось более чем на 200 процентов с сентября 2022 года. На Magniber, LockBit, Hive и BlackCat приходилось почти 65 процентов всех случаев вымогательства.

Кроме того, примерно 16 процентов недавних успешных атак программ-вымогателей, управляемых человеком, включали как шифрование, так и эксфильтрацию, в то время как 13 процентов использовали только эксфильтрацию.

"Операторы программ-вымогателей также все чаще используют уязвимости в менее распространенном программном обеспечении, что затрудняет прогнозирование и защиту от их атак", - сказал технический гигант. "Это усиливает важность комплексного подхода к обеспечению безопасности".

Редмонд заявил, что также наблюдается "резкое увеличение" использования удаленного шифрования во время атак программ-вымогателей, управляемых человеком, что составляет в среднем 60 процентов за последний год.

"Вместо развертывания вредоносных файлов на устройстве жертвы шифрование выполняется удаленно, причем шифрование выполняет системный процесс, что делает процессное исправление неэффективным", - пояснили в Microsoft. "Это признак того, что злоумышленники эволюционируют, чтобы еще больше минимизировать свое влияние".

Об этом говорится в новом совместном документе по кибербезопасности, опубликованном Агентством кибербезопасности и безопасности инфраструктуры США (CISA) и Федеральным бюро расследований (ФБР), в котором подробно описываются тактика, методы и процедуры операции "Вымогательство как услуга" (RaaS).

"Филиалы AvosLocker ставят под угрозу сети организаций, используя законное программное обеспечение и инструменты удаленного системного администрирования с открытым исходным кодом", - заявили агентства. "Филиалы AvosLocker затем используют тактику вымогательства данных на основе эксфильтрации с угрозами утечки и / или публикации украденных данных".

Вирус-вымогатель впервые появился на сцене в середине 2021 года и с тех пор использует сложные методы для отключения антивирусной защиты в качестве меры уклонения от обнаружения. Это затрагивает среды Windows, Linux и VMware ESXi.

Ключевой отличительной чертой атак AvosLocker является использование инструментов с открытым исходным кодом и тактики проживания за пределами страны (LotL), не оставляющей следов, которые могли бы привести к установлению авторства. Также используются законные утилиты, такие как FileZilla и Rclone для фильтрации данных, а также инструменты туннелирования, такие как Chisel и Ligolo.

Командование и контроль (C2) осуществляется с помощью Cobalt Strike и Sliver, в то время как Lazagne и Mimikatz используются для кражи учетных данных. В атаках также используются пользовательские пакетные скрипты PowerShell и Windows для бокового перемещения, повышения привилегий и снятия с охраны программного обеспечения безопасности.

"Филиалы AvosLocker загрузили и использовали пользовательские веб-оболочки для обеспечения доступа к сети", - отметили агентства. Еще одним новым компонентом является исполняемый файл с именем NetMonitor.exe, который маскируется под инструмент сетевого мониторинга, но на самом деле функционирует как обратный прокси, позволяющий субъектам угрозы подключаться к хосту извне сети жертвы.

CISA и ФБР рекомендуют организациям критически важной инфраструктуры принять необходимые меры по смягчению последствий для снижения вероятности и воздействия программы-вымогателя AvosLocker и других инцидентов с вымогателями.

Это включает в себя внедрение средств управления приложениями, ограничение использования RDP и других служб удаленных рабочих столов, ограничение использования PowerShell, требование многофакторной аутентификации, устойчивой к фишингу, сегментирование сетей, поддержание всех систем в актуальном состоянии и периодическое резервное копирование в автономном режиме.

Развитие событий происходит после того, как Mozilla предупредила об атаках программ-вымогателей с использованием рекламных кампаний, которые обманом заставляют пользователей устанавливать троянские версии Thunderbird, что в конечном итоге приводит к развертыванию вредоносных программ для шифрования файлов и семейств вредоносных программ commodity, таких как IcedID.

В 2023 году произошел значительный всплеск атак программ-вымогателей, несмотря на то, что, по данным Secureworks, злоумышленники быстро внедряют программы-вымогатели в течение одного дня после первоначального доступа более чем в 50% случаев, что меньше предыдущего среднего времени ожидания в 4,5 дня в 2022 году.

Более того, в более чем 10 процентах инцидентов программа-вымогатель была внедрена в течение пяти часов.

"Причиной сокращения среднего времени ожидания, вероятно, является стремление киберпреступников снизить вероятность обнаружения", - сказал Дон Смит, вице-президент по анализу угроз в Secureworks Counter Threat Unit.

"В результате злоумышленники сосредотачиваются на более простых и быстрых в реализации операциях, а не на крупных, многосайтовых корпоративных мероприятиях шифрования, которые значительно сложнее. Но риск от этих атак по-прежнему высок".

Использование общедоступных приложений, украденных учетных данных, готовых вредоносных программ и внешних удаленных служб стали тремя крупнейшими направлениями начального доступа для атак программ-вымогателей.

Чтобы не сыпать соль на рану, модель RaaS и доступность просочившегося кода программы-вымогателя снизили барьер для проникновения даже для начинающих преступников, сделав это прибыльным способом получения незаконной прибыли.

"Хотя мы по-прежнему видим знакомые имена в качестве наиболее активных участников угрозы, появление нескольких новых и очень активных групп угроз способствует значительному росту числа жертв и утечек данных", - добавил Смит. "Несмотря на громкие отключения и санкции, киберпреступники являются мастерами адаптации, и поэтому угроза продолжает набирать обороты".

Корпорация Майкрософт в своем ежегодном отчете Digital Defense заявила, что в 70% организаций, сталкивающихся с программами-вымогателями, управляемыми человеком, работает менее 500 сотрудников, и что от 80 до 90% всех взломов происходят с неуправляемых устройств.

Данные телеметрии, собранные компанией, показывают, что количество атак программ-вымогателей, управляемых людьми, увеличилось более чем на 200 процентов с сентября 2022 года. На Magniber, LockBit, Hive и BlackCat приходилось почти 65 процентов всех случаев вымогательства.

Кроме того, примерно 16 процентов недавних успешных атак программ-вымогателей, управляемых человеком, включали как шифрование, так и эксфильтрацию, в то время как 13 процентов использовали только эксфильтрацию.

"Операторы программ-вымогателей также все чаще используют уязвимости в менее распространенном программном обеспечении, что затрудняет прогнозирование и защиту от их атак", - сказал технический гигант. "Это усиливает важность комплексного подхода к обеспечению безопасности".

Редмонд заявил, что также наблюдается "резкое увеличение" использования удаленного шифрования во время атак программ-вымогателей, управляемых человеком, что составляет в среднем 60 процентов за последний год.

"Вместо развертывания вредоносных файлов на устройстве жертвы шифрование выполняется удаленно, причем шифрование выполняет системный процесс, что делает процессное исправление неэффективным", - пояснили в Microsoft. "Это признак того, что злоумышленники эволюционируют, чтобы еще больше минимизировать свое влияние".