Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

За последние три месяца были замечены две связанные с Китаем группы advanced persistent threat (APT), нацеленные на организации и страны-члены Ассоциации государств Юго-Восточной Азии (АСЕАН) в рамках кампании кибершпионажа.

Сюда входит участник угрозы, известный как Мустанг Панда, которого недавно связали с кибератаками против Мьянмы, а также других азиатских стран с помощью варианта бэкдора PlugX (он же Korplug), получившего название DOPLUGS.

Считается, что Mustang Panda, также называемые Camaro Dragon, Earth Preta и Stately Taurus, нацелены на организации в Мьянме, на Филиппинах, в Японии и Сингапуре, направляя на них фишинговые электронные письма, предназначенные для доставки двух пакетов вредоносных программ.

"Злоумышленники создали вредоносное ПО для этих пакетов 4-5 марта 2024 года, что совпало со Специальным саммитом АСЕАН-Австралия (4-6 марта 2024 года)", - говорится в отчете 42-го подразделения Palo Alto Networks, опубликованном в Hacker News.

Один из пакетов вредоносного ПО представляет собой ZIP-файл, содержащий исполняемый файл ("Talking_Points_for_China.exe"), который при запуске загружает DLL-файл ("KeyScramblerIE.dll") и в конечном итоге внедряет известную вредоносную программу Mustang Panda под названием PUBLLOAD, загрузчик, ранее использовавшийся для удаления PlugX.

Здесь стоит отметить, что двоичный файл представляет собой переименованную копию законного программного обеспечения под названием KeyScrambler.exe, которое подвержено загрузке из DLL.

Второй пакет, с другой стороны, представляет собой исполняемый файл скринсейвера ("Примечание PSO.scr"), который используется для извлечения вредоносного кода следующего этапа с удаленного IP-адреса, включая вредоносную программу, подписанную компанией по производству видеоигр, переименованной в WindowsUpdate.exe и мошенническая DLL, запущенная с использованием той же техники, что и раньше.

"Затем это вредоносное ПО пытается установить соединение с www [.]openservername[.]com по адресу 146.70.149 [.] 36 для командования и контроля (C2)", - сказали исследователи.

Подразделение 42 заявило, что оно также обнаружило сетевой трафик между организацией, связанной с АСЕАН, и инфраструктурой C2 второй китайской APT-группы, что предполагает нарушение окружающей среды жертвы. Этот неназванный кластер угроз связан с аналогичными атаками, нацеленными на Камбоджу.

"Подобные кампании продолжают демонстрировать, как организации становятся мишенью для целей кибершпионажа, когда связанные с национальным государством группы угроз собирают разведданные о геополитических интересах в регионе", - сказали исследователи.

Самые ранние атаки датируются началом 2022 года, когда злоумышленник использовал комбинацию методов для сканирования конфиденциальных данных.

Earth Krahang, которая уделяет большое внимание Юго-Восточной Азии, также демонстрирует некоторый уровень совпадения с другим участником угрозы "Китай-нексус", отслеживаемым как Earth Lusca (он же RedHotel). Обе группы вторжений, вероятно, управляются одним и тем же субъектом угрозы и связаны с китайским правительственным подрядчиком под названием I-Soon.

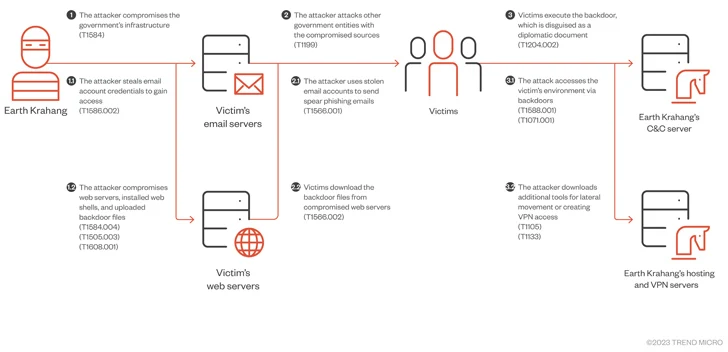

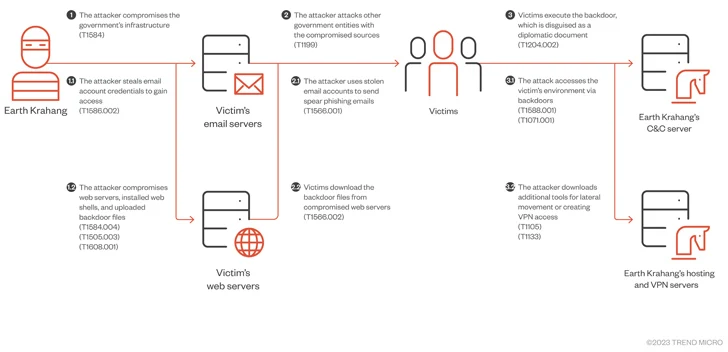

"Одна из любимых тактик злоумышленника заключается в использовании своего вредоносного доступа к правительственной инфраструктуре для атаки на другие государственные структуры, злоупотреблении инфраструктурой для размещения вредоносных полезных нагрузок, трафика для прокси-атак и отправки фишинговых электронных писем целям, связанным с правительством, с использованием скомпрометированных правительственных учетных записей электронной почты", - сказали в компании.

"Earth Krahang также использует другие тактики, такие как создание VPN-серверов на скомпрометированных общедоступных серверах для установления доступа к частной сети жертв и проведение атак методом перебора для получения учетных данных электронной почты. Затем эти учетные данные используются для удаления электронных писем жертв."

"Интегрированная операционная платформа охватывает как внутренние, так и внешние приложения и сети", - сказал бишоп Фокс. "Внутреннее приложение в основном предназначено для управления миссиями и ресурсами. Внешнее приложение предназначено для проведения киберопераций."

Малоизвестная организация по найму хакеров также была причастна к кампании "ЯДОВИТЫЙ КАРП" 2019 года, направленной против тибетских групп, и к взлому Comm100 в 2022 году, в дополнение к атакам, нацеленным на иностранные правительства и национальные меньшинства с целью получения ценной информации, некоторые из которых осуществляются самостоятельно в надежде привлечь государственного заказчика.

"Утечка данных позволила получить редкое представление о том, как китайское правительство передает часть своих киберопераций на аутсорсинг частным сторонним компаниям, и как эти компании работают друг с другом для выполнения этих требований", - отметил ReliaQuest.

Сюда входит участник угрозы, известный как Мустанг Панда, которого недавно связали с кибератаками против Мьянмы, а также других азиатских стран с помощью варианта бэкдора PlugX (он же Korplug), получившего название DOPLUGS.

Считается, что Mustang Panda, также называемые Camaro Dragon, Earth Preta и Stately Taurus, нацелены на организации в Мьянме, на Филиппинах, в Японии и Сингапуре, направляя на них фишинговые электронные письма, предназначенные для доставки двух пакетов вредоносных программ.

"Злоумышленники создали вредоносное ПО для этих пакетов 4-5 марта 2024 года, что совпало со Специальным саммитом АСЕАН-Австралия (4-6 марта 2024 года)", - говорится в отчете 42-го подразделения Palo Alto Networks, опубликованном в Hacker News.

Один из пакетов вредоносного ПО представляет собой ZIP-файл, содержащий исполняемый файл ("Talking_Points_for_China.exe"), который при запуске загружает DLL-файл ("KeyScramblerIE.dll") и в конечном итоге внедряет известную вредоносную программу Mustang Panda под названием PUBLLOAD, загрузчик, ранее использовавшийся для удаления PlugX.

Здесь стоит отметить, что двоичный файл представляет собой переименованную копию законного программного обеспечения под названием KeyScrambler.exe, которое подвержено загрузке из DLL.

Второй пакет, с другой стороны, представляет собой исполняемый файл скринсейвера ("Примечание PSO.scr"), который используется для извлечения вредоносного кода следующего этапа с удаленного IP-адреса, включая вредоносную программу, подписанную компанией по производству видеоигр, переименованной в WindowsUpdate.exe и мошенническая DLL, запущенная с использованием той же техники, что и раньше.

"Затем это вредоносное ПО пытается установить соединение с www [.]openservername[.]com по адресу 146.70.149 [.] 36 для командования и контроля (C2)", - сказали исследователи.

Подразделение 42 заявило, что оно также обнаружило сетевой трафик между организацией, связанной с АСЕАН, и инфраструктурой C2 второй китайской APT-группы, что предполагает нарушение окружающей среды жертвы. Этот неназванный кластер угроз связан с аналогичными атаками, нацеленными на Камбоджу.

"Подобные кампании продолжают демонстрировать, как организации становятся мишенью для целей кибершпионажа, когда связанные с национальным государством группы угроз собирают разведданные о геополитических интересах в регионе", - сказали исследователи.

Земной Краханг появляется в дикой природе

Результаты были получены через неделю после того, как Trend Micro пролила свет на нового китайского субъекта угрозы, известного как Earth Krahang, который нацелился на 116 организаций в 35 странах, используя шпионский фишинг и недостатки в общедоступных серверах Openfire и Oracle для доставки специализированных вредоносных программ, таких как PlugX, ShadowPad, ReShell и DinodasRAT (он же XDealer).Самые ранние атаки датируются началом 2022 года, когда злоумышленник использовал комбинацию методов для сканирования конфиденциальных данных.

Earth Krahang, которая уделяет большое внимание Юго-Восточной Азии, также демонстрирует некоторый уровень совпадения с другим участником угрозы "Китай-нексус", отслеживаемым как Earth Lusca (он же RedHotel). Обе группы вторжений, вероятно, управляются одним и тем же субъектом угрозы и связаны с китайским правительственным подрядчиком под названием I-Soon.

"Одна из любимых тактик злоумышленника заключается в использовании своего вредоносного доступа к правительственной инфраструктуре для атаки на другие государственные структуры, злоупотреблении инфраструктурой для размещения вредоносных полезных нагрузок, трафика для прокси-атак и отправки фишинговых электронных писем целям, связанным с правительством, с использованием скомпрометированных правительственных учетных записей электронной почты", - сказали в компании.

"Earth Krahang также использует другие тактики, такие как создание VPN-серверов на скомпрометированных общедоступных серверах для установления доступа к частной сети жертв и проведение атак методом перебора для получения учетных данных электронной почты. Затем эти учетные данные используются для удаления электронных писем жертв."

Утечки I-Soon и теневая сцена взлома по найму

В прошлом месяце из набора просочившихся документов от I-Soon (он же Anxun) на GitHub выяснилось, как компания продает широкий спектр программ-воров и троянов удаленного доступа, таких как ShadowPad и Winnti (он же TreadStone) нескольким государственным структурам Китая. Это также включает интегрированную операционную платформу, предназначенную для проведения наступательных кибератак, и недокументированный Linux-имплантат под кодовым названием Hector."Интегрированная операционная платформа охватывает как внутренние, так и внешние приложения и сети", - сказал бишоп Фокс. "Внутреннее приложение в основном предназначено для управления миссиями и ресурсами. Внешнее приложение предназначено для проведения киберопераций."

Малоизвестная организация по найму хакеров также была причастна к кампании "ЯДОВИТЫЙ КАРП" 2019 года, направленной против тибетских групп, и к взлому Comm100 в 2022 году, в дополнение к атакам, нацеленным на иностранные правительства и национальные меньшинства с целью получения ценной информации, некоторые из которых осуществляются самостоятельно в надежде привлечь государственного заказчика.

"Утечка данных позволила получить редкое представление о том, как китайское правительство передает часть своих киберопераций на аутсорсинг частным сторонним компаниям, и как эти компании работают друг с другом для выполнения этих требований", - отметил ReliaQuest.