Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Когда вы внедряете продукт безопасности, вы предполагаете, что он выполнит свое предназначение. К сожалению, однако, это часто оказывается не так. Новый отчет, подготовленный Osterman Research по заказу Silverfort, показывает, что решения MFA (многофакторная аутентификация) и PAM (Управление привилегированным доступом) почти никогда не развертываются достаточно комплексно, чтобы обеспечить устойчивость к угрозам идентификации. Кроме того, учетные записи служб, которые обычно выходят за рамки защиты этих элементов управления, тревожно подвержены вредоносному воздействию. С этими выводами и многими другими можно ознакомиться в "Состояние поверхности атаки с использованием идентификационных данных: анализ критических пробелов в защите", первом отчете, в котором анализируется устойчивость организации к угрозам с использованием идентификационных данных.

Что такое "Поверхность для атаки с использованием личных данных"?

Поверхность атаки с использованием идентификационных данных - это любой организационный ресурс, к которому можно получить доступ с помощью имени пользователя и пароля. Основной способ, которым злоумышленники используют эту поверхность атаки, - использование скомпрометированных учетных данных пользователя. Таким образом, поверхность атаки с использованием идентификационных данных существенно отличается от других поверхностей атаки. Например, при нацеливании на конечные точки злоумышленникам приходится разрабатывать инновационные вредоносные программы и эксплойты нулевого дня. Но в мире идентификации инструментом атаки по умолчанию являются законные имена пользователей и пароли. А учитывая, что в темной паутине доступно примерно 24 МИЛЛИАРДА комбинаций имени пользователя и пароля, это означает, что единственное, что нужно сделать злоумышленникам, - это получить первоначальный доступ.

Но у меня есть MFA и PAM для предотвращения атак

А вы защищаете? Согласно отчету, в котором обобщены выводы 600 специалистов по безопасности идентификационных данных, опрошенных по всему миру, подавляющее большинство организаций имеют решения MFA и PAM, но по-прежнему подвержены атакам. Вот почему:

Менее 7% организаций имеют защиту MFA для большинства своих критически важных ресурсов

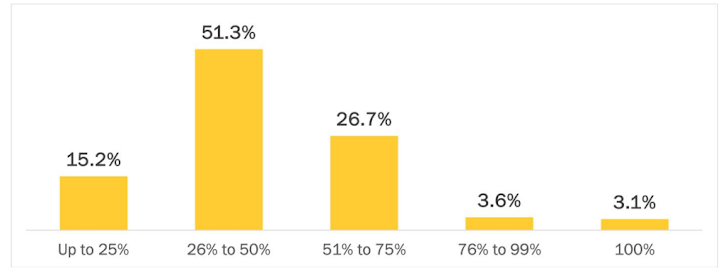

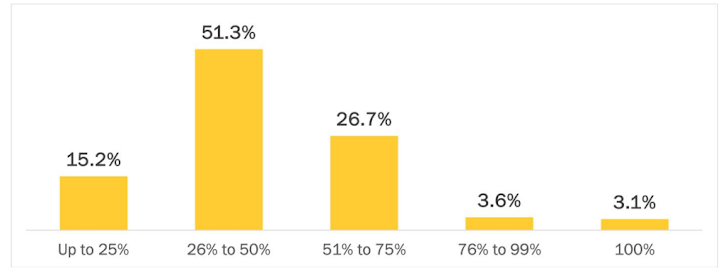

Один из вопросов, заданных в ходе опроса, звучал так: какую долю из следующих ресурсов и методов доступа вы в настоящее время можете защитить с помощью MFA?

Этот график суммирует результаты:

Эти цифры указывают на критический пробел, поскольку ресурс без MFA - это ресурс, к которому злоумышленник может беспрепятственно получить доступ, используя скомпрометированные учетные данные. Если перевести это в реальный сценарий, то субъект угрозы, использующий средства командной строки, не защищенные MFA, такие как PsExec или Remote PowerShell, не столкнется с препятствиями при перемещении по сети с целью установки полезной нагрузки программы–вымогателя на несколько компьютеров.

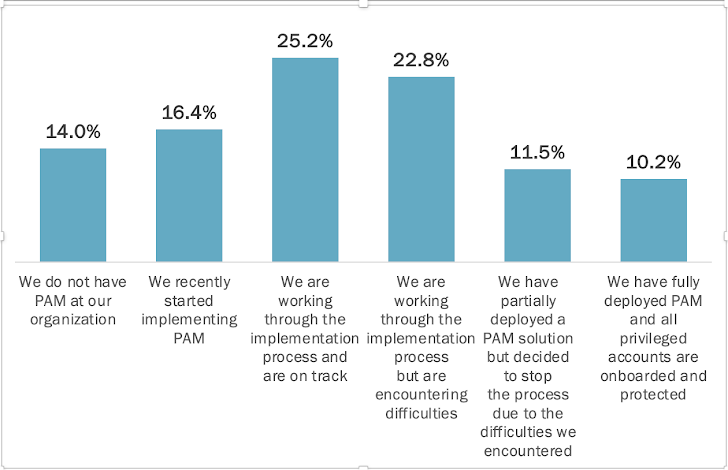

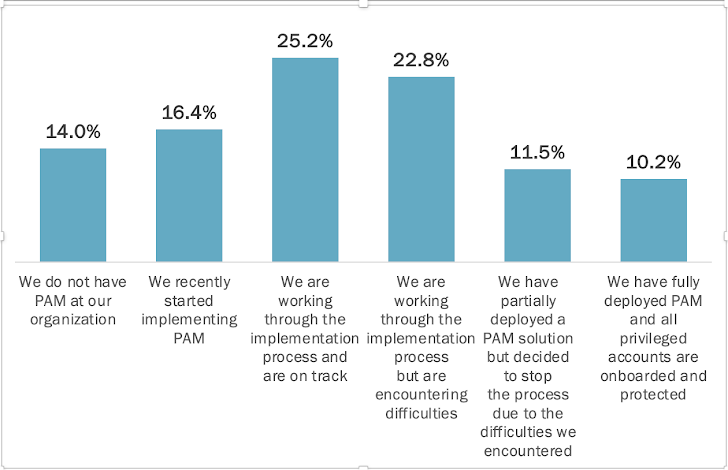

Только 10,2% организаций имеют полностью внедренное решение PAM

Решения PAM печально известны длительными и сложными развертываниями, но насколько это плохо на самом деле? В отчете приводится ответ: это плохо. Вот совокупность ответов респондентов на вопрос "Где вы находитесь на пути внедрения PAM?"

Как вы можете видеть, большинство организаций застряли где-то на пути к PAM, что означает, что по крайней мере некоторые из их привилегированных пользователей подвергаются атакам. И имейте в виду, что пользователи с правами администратора - это самый быстрый путь злоумышленников к вашим драгоценностям. Неспособность защитить их всех - это риск, который ни одна организация не может позволить себе игнорировать.

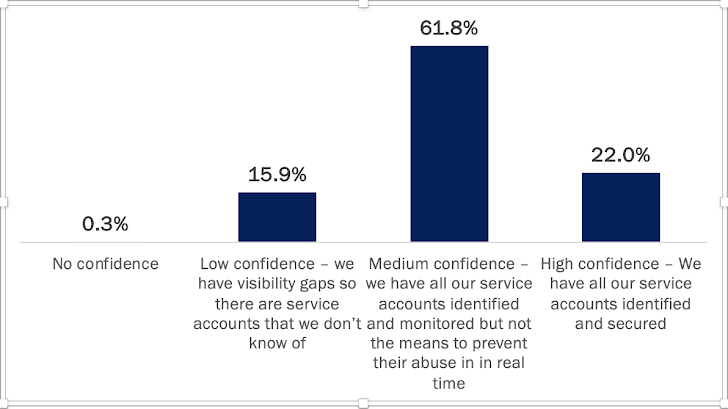

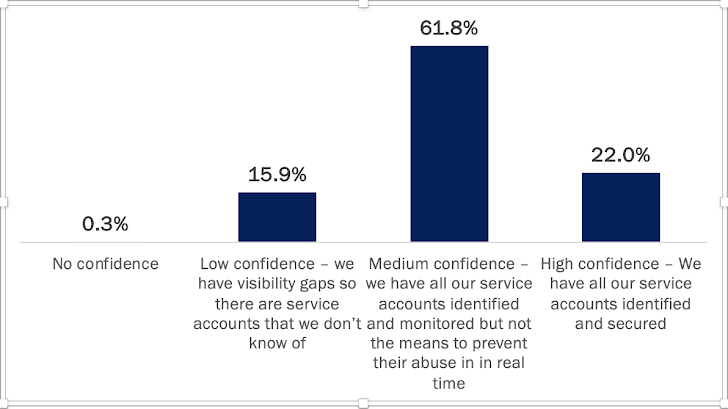

78% организаций не могут предотвратить вредоносный доступ с помощью скомпрометированных учетных записей служб

Учетные записи служб - это хорошо известное "слепое пятно". Поскольку эти нечеловеческие учетные записи часто имеют высокую привилегированность, но не могут быть защищены MFA, а также тот факт, что они, как правило, недокументированы и– следовательно, неконтролируемы, они являются главной мишенью для злоумышленников.

Вот ответы на вопрос: "Насколько вы уверены в своей способности помешать злоумышленникам использовать учетные записи служб для вредоносного доступа в вашей среде?"

Обратите внимание, что термин "средний" здесь немного вводит в заблуждение, поскольку отсутствие защиты в режиме реального времени существенно снижает ценность безопасности, заключающуюся в возможности обнаружения компрометации учетной записи.

Насколько хорошо вы защищаете поверхность атаки на идентификацию в вашей среде? Используйте модель зрелости

Отчет выходит за рамки указания слабых мест и пробелов — он предлагает полезную модель оценки, которая на основе агрегированных результатов по всем аспектам защиты личных данных может выявить ваш уровень устойчивости к угрозам, связанным с личными данными.

В отчете показано, что очень немногие организации – всего 6,6% – имеют дисциплинированную и внедренную стратегию защиты личных данных. Но используйте эту модель, чтобы ответить на те же вопросы и посмотреть, как развивается ваша организация, а также какие действия вам нужно предпринять.

Готовы увидеть, насколько вы устойчивы к угрозам идентификации? Ознакомьтесь с отчетом здесь.

Что такое "Поверхность для атаки с использованием личных данных"?

Поверхность атаки с использованием идентификационных данных - это любой организационный ресурс, к которому можно получить доступ с помощью имени пользователя и пароля. Основной способ, которым злоумышленники используют эту поверхность атаки, - использование скомпрометированных учетных данных пользователя. Таким образом, поверхность атаки с использованием идентификационных данных существенно отличается от других поверхностей атаки. Например, при нацеливании на конечные точки злоумышленникам приходится разрабатывать инновационные вредоносные программы и эксплойты нулевого дня. Но в мире идентификации инструментом атаки по умолчанию являются законные имена пользователей и пароли. А учитывая, что в темной паутине доступно примерно 24 МИЛЛИАРДА комбинаций имени пользователя и пароля, это означает, что единственное, что нужно сделать злоумышленникам, - это получить первоначальный доступ.

Но у меня есть MFA и PAM для предотвращения атак

А вы защищаете? Согласно отчету, в котором обобщены выводы 600 специалистов по безопасности идентификационных данных, опрошенных по всему миру, подавляющее большинство организаций имеют решения MFA и PAM, но по-прежнему подвержены атакам. Вот почему:

Менее 7% организаций имеют защиту MFA для большинства своих критически важных ресурсов

Один из вопросов, заданных в ходе опроса, звучал так: какую долю из следующих ресурсов и методов доступа вы в настоящее время можете защитить с помощью MFA?

- Вход на рабочий стол (например, Windows, Mac)

- VPN и другие методы удаленного подключения

- RDP

- Удаленный доступ из командной строки (например, PowerShell, PsExec)

- SSH

- Отечественные и устаревшие приложения

- ИТ-инфраструктура (например, консоли управления)

- VDI

- Платформы виртуализации и гипервизоры (например, VMware, Citrix)

- Общие сетевые диски

- Системы OT

Этот график суммирует результаты:

Эти цифры указывают на критический пробел, поскольку ресурс без MFA - это ресурс, к которому злоумышленник может беспрепятственно получить доступ, используя скомпрометированные учетные данные. Если перевести это в реальный сценарий, то субъект угрозы, использующий средства командной строки, не защищенные MFA, такие как PsExec или Remote PowerShell, не столкнется с препятствиями при перемещении по сети с целью установки полезной нагрузки программы–вымогателя на несколько компьютеров.

Только 10,2% организаций имеют полностью внедренное решение PAM

Решения PAM печально известны длительными и сложными развертываниями, но насколько это плохо на самом деле? В отчете приводится ответ: это плохо. Вот совокупность ответов респондентов на вопрос "Где вы находитесь на пути внедрения PAM?"

Как вы можете видеть, большинство организаций застряли где-то на пути к PAM, что означает, что по крайней мере некоторые из их привилегированных пользователей подвергаются атакам. И имейте в виду, что пользователи с правами администратора - это самый быстрый путь злоумышленников к вашим драгоценностям. Неспособность защитить их всех - это риск, который ни одна организация не может позволить себе игнорировать.

78% организаций не могут предотвратить вредоносный доступ с помощью скомпрометированных учетных записей служб

Учетные записи служб - это хорошо известное "слепое пятно". Поскольку эти нечеловеческие учетные записи часто имеют высокую привилегированность, но не могут быть защищены MFA, а также тот факт, что они, как правило, недокументированы и– следовательно, неконтролируемы, они являются главной мишенью для злоумышленников.

Вот ответы на вопрос: "Насколько вы уверены в своей способности помешать злоумышленникам использовать учетные записи служб для вредоносного доступа в вашей среде?"

Обратите внимание, что термин "средний" здесь немного вводит в заблуждение, поскольку отсутствие защиты в режиме реального времени существенно снижает ценность безопасности, заключающуюся в возможности обнаружения компрометации учетной записи.

Насколько хорошо вы защищаете поверхность атаки на идентификацию в вашей среде? Используйте модель зрелости

Отчет выходит за рамки указания слабых мест и пробелов — он предлагает полезную модель оценки, которая на основе агрегированных результатов по всем аспектам защиты личных данных может выявить ваш уровень устойчивости к угрозам, связанным с личными данными.

В отчете показано, что очень немногие организации – всего 6,6% – имеют дисциплинированную и внедренную стратегию защиты личных данных. Но используйте эту модель, чтобы ответить на те же вопросы и посмотреть, как развивается ваша организация, а также какие действия вам нужно предпринять.

Готовы увидеть, насколько вы устойчивы к угрозам идентификации? Ознакомьтесь с отчетом здесь.